عملیات اطلاعاتی بیسابقه نشان میدهد عوامل فناوری اطلاعات کرهشمالی چگونه مهندسان نرمافزار را هدف قرار میدهند تا با اجاره هویت آنان وارد شرکتهای بزرگ غربی شوند و برای رژیم کرهشمالی درآمدزایی کنند.

به گزارش سرویس فناوری تک ناک؛ پژوهشگران امنیت سایبری با تحلیل دقیق رفتار این شبکه، تاکتیکهای پنهانکاری، روشهای فریب مهندسان و ابزارهای پیشرفتهای را افشا کردهاند که توسط گروه مشهور Famous Chollima، زیرمجموعه گروه دولتی Lazarus، اجرا میشود. این گروه بهدلیل عملیات مالی، حملات سایبری و پروژههای نفوذ سازمانیافته علیه شرکتهای غربی شناخته میشود و اکنون اطلاعات تازهای درباره روشهای نوین آن منتشر شده است.

پژوهشگران توضیح میدهند که عوامل کرهشمالی با استفاده از هویتهای سرقتشده، فناوریهای هوش مصنوعی و ویدئوهای deep fake توانستهاند recruiters شرکتهای بزرگ از جمله چند شرکت Fortune 500 را فریب بدهند. این افراد، در طول مصاحبههای کاری از حضور تصویری خودداری میکنند و مکالمه را از طریق هویتهای جعلی یا نمایشی کنترل میکنند. برخی از این عوامل موفق شدهاند با این شیوه موقعیتهای شغلی حساس کسب کنند و از داخل شرکتها برای رژیم کرهشمالی کسب درآمد کنند.

در روش دیگر، عوامل کرهشمالی مهندسان واقعی را هدف قرار میدهند و آنها را متقاعد میکنند که بهعنوان چهره ظاهری عملیات عمل کنند. مهندسانی که در این دام گرفتار میشوند باید در مصاحبههای کاری ظاهر شوند و نقش فرد اصلی را برای عوامل DPRK ایفا کنند. در مقابل، این مهندسان تنها ۲۰ تا ۳۵ درصد حقوق را دریافت میکنند.

برای دسترسی بیشتر به منابع شرکت، این عوامل تلاش میکنند کنترل کامل رایانه شخصی مهندس را بهدست بگیرند. هدف از این کار پنهان کردن محل فعالیت عوامل و استفاده از سیستم قربانی بهعنوان proxy در عملیات مخرب است.

مائورو الدریچ، کارشناس تهدیدات سایبری در شرکت BCA LTD، تأکید میکند که مهندس قربانی تمام ریسک را بر دوش میکشد زیرا هویت خود را اجاره داده است و در صورت هرگونه سوءاستفاده تنها فرد مسئول خواهد بود. او که رهبری Quetzal Team در شرکت Bitso را بر عهده دارد، بارها با عوامل کرهشمالی برخورد داشته و نمونههای متعددی از تلاش آنان برای جذب مهندسان سادهلوح را ثبت کرده است.

در تازهترین نمونه، الدریچ چند حساب در GitHub را شناسایی کرده است که با ارسال گسترده پیام، آگهیهای استخدامی برای حضور در مصاحبههای فنی منتشر میکردند. این آگهیها حوزههایی مانند .NET، Java، C#، Python، JavaScript، Ruby، Golang و Blockchain را شامل میشد. عوامل کرهشمالی به داوطلبان وعده میدادند که برای پاسخگویی در مصاحبهها کمک خواهند کرد و حتی پیشنهاد «۳۰۰۰ دلار درآمد ماهانه» را مطرح میکردند.

برای بررسی عمیقتر این شبکه، Eldritch و Heiner García از NorthScan یک برنامه تحقیقاتی طراحی کردند. آنها از خدمات ANY.RUN برای ساخت محیط شبیهسازیشده استفاده کردند که امکان ضبط کامل فعالیت عوامل DPRK را فراهم میکرد. García نقش یک مهندس تازهکار را بازی کرد و خود را با هویت جعلی اندی جونز معرفی کرد. آنها یک حساب GitHub مشابه پروفایل واقعی Jones ایجاد کردند تا عملیات را واقعی نشان دهند.

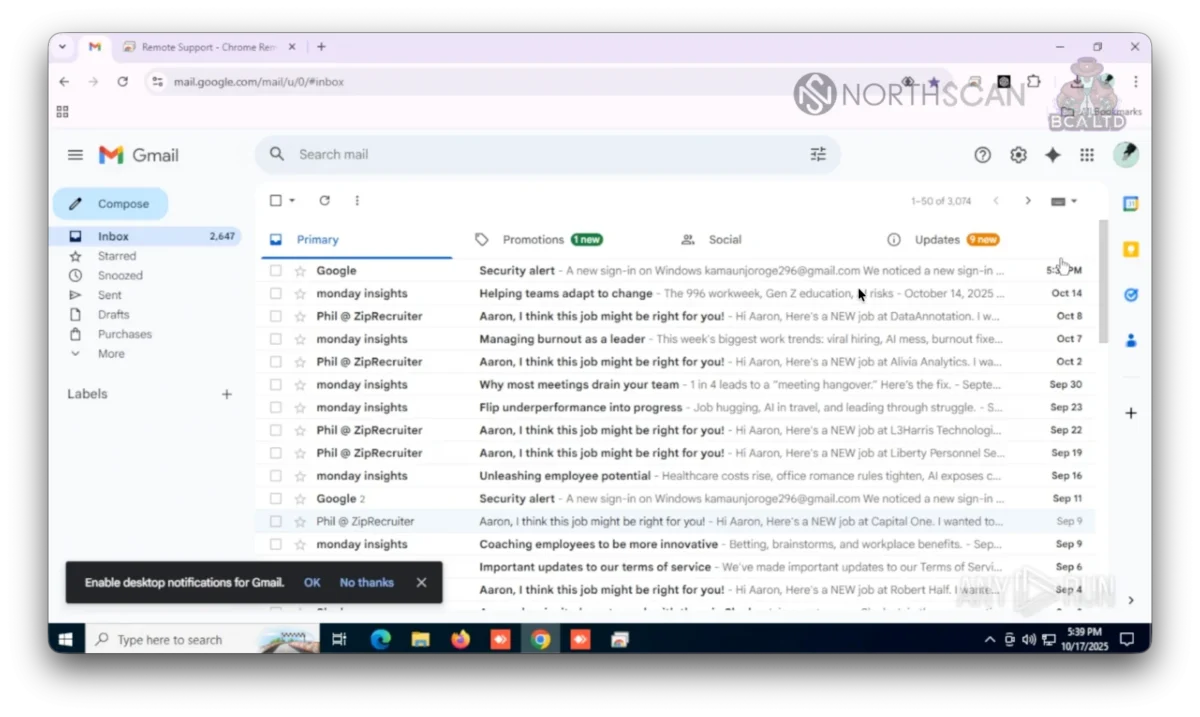

پس از چند پیام، عامل کرهشمالی درخواست دسترسی ۲۴ ساعته از طریق AnyDesk کرد. او سپس خواستار اطلاعات کامل هویتی، از جمله ID، نام کامل، وضعیت ویزا و آدرس شد تا بتواند با هویت Andy Jones درخواست کار ارسال کند.

برای استفاده از اطلاعات و رایانه، دو مدل پرداخت پیشنهاد شده بود. مدل نخست شامل پرداخت ۲۰ درصد از حقوق برای حضور در مصاحبهها بود. مدل دوم شامل ۱۰ درصد برای زمانی بود که عامل کرهشمالی مصاحبهها را خودش انجام دهد و تنها از سیستم و اطلاعات مهندس قربانی استفاده کند. او همچنین شماره social security را برای بررسی پیشینه درخواست کرد و توضیح داد که تمام حسابها باید در پلتفرمهای KYC تأیید شوند.

پژوهشگران محیط آزمایشی را در یکی از سرورهای آلمان تنظیم کردند و اتصال را از طریق یک residential proxy عبور دادند تا سیستم بهعنوان رایانهای در آمریکا شناسایی شود. پس از اتصال، عامل تهدید شروع به بررسی سختافزار سیستم، تغییر تنظیمات مرورگر و بررسی موقعیت دستگاه کرد. بررسیها نشان داد ارتباط او از طریق Astrill VPN برقرار شده است. این ابزار معمولاً توسط IT workerهای جعلی کرهشمالی استفاده میشود تا محل اصلی اتصال خود را پنهان کنند.

پژوهشگران برای جلوگیری از آسیب احتمالی، بارها دستگاه شبیهسازیشده را از کار انداختند و تأخیرهای عمدی ایجاد کردند. آنها تمامی مشکلات را به خطاهای شبکه یا VPN نسبت دادند. در یکی از جلسات، آنها عامل را در یک حلقه ورود و CAPTCHA گرفتار کردند و او حدود یک ساعت تلاش کرد تا از آن خارج شود. این فرایند باعث شد اطلاعات بیشتری درباره افراد فعال در شبکه، ابزارهای مورد استفاده و ارتباطات آنان جمعآوری شود.

پژوهشگران چندین extension مبتنی بر هوش مصنوعی را شناسایی کردند که برای تکمیل خودکار فرمهای استخدام، ساخت رزومه، ذخیره promptهای ChatGPT و پاسخدهی زنده در مصاحبهها استفاده میشد. ابزارهایی برای احراز هویت OTP، استفاده از Google Remote Desktop و شناسایی سیستم نیز مشاهده شد. در یکی از مراحل، recruiter جعلی وارد حساب Google خود شد و با فعال کردن sync مجموعهای از ایمیلها، extensionها و اطلاعات ذخیرهشده را بر جای گذاشت.

اطلاعات بهدستآمده نشان میدهد که تیم Famous Chollima در این عملیات شامل شش نفر با نامهای Mateo، Julián، Aaron، Jesús، Sebastián و Alfredo بوده است. گزارش تأکید میکند که تیمهای متعدد دیگری نیز از کرهشمالی در عملیات مشابه فعال هستند و برای شکار قربانی با یکدیگر رقابت میکنند.

پژوهشگران میگویند دادههای جمعآوریشده میتواند یک هشدار اولیه برای شرکتها باشد و به آنها کمک کند الگوهای رفتاری این شبکه را شناسایی کنند، فرایندهای داخلی را تقویت کنند و توان دفاعی خود را فراتر از روشهای سنتی بررسی بدافزار ارتقا دهند.