در کنفرانس ISSCC، تراشههایی رونمایی شدند که از قابلیت خودکشی مداری بهره میبردند. این تراشهها را تیمی از دانشگاه ورمونت طراحی کردهاند.

بهگزارش تکناک، هفته گذشته کنفرانس بینالمللی مدارهای مجتمع حالت جامد (ISSCC) برگزار شد. بهعنوان بخشی از پوشش IEEE Spectrum از پیشرفتهای امنیتی ارائهشده در این کنفرانس، تیمی از دانشگاه ورمونت روشی برای ساخت تراشههایی (مانند CPU) بهنمایش گذاشت که از قابلیت خودکشی مداری بهره میبردند (درصورت نقض امنیتی خودبهخود نابود میشوند).

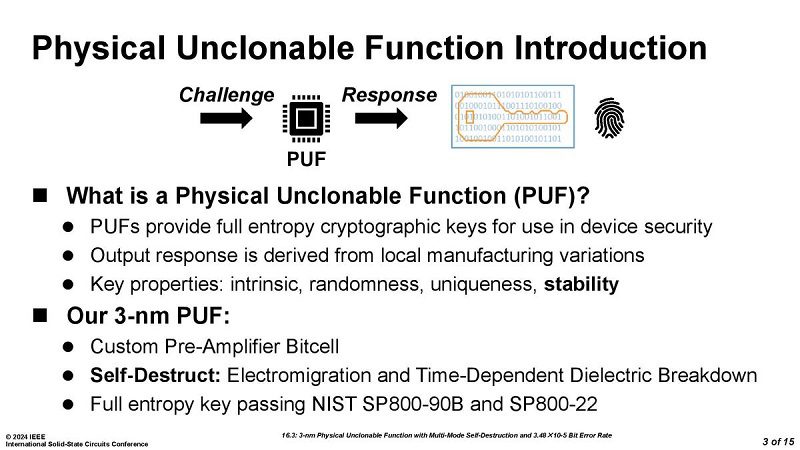

این روش علاوهبر اقدامی امنیتی، بهعنوان اقدام ضدجعل عمل میکند و برای فروشندگانی مفید است که مایلاند از طرحهای خود محافظت کنند. تامزهاردور مینویسد که این مکانیزم با استفاده از توابع غیرقابل کلونسازی فیزیکی (PUF) کار میکند که میتواند برای هر تراشه اثرانگشتی منحصربهفرد ایجاد کند. PUF همانطورکه تیم دانشگاه ورمونت در معرفی این مکانیزم خودتخریبی پیادهسازی کرده است، بهصورت دو روش داخلی قابلیتی اضافی برای خودکشی مداری نیز دارد.

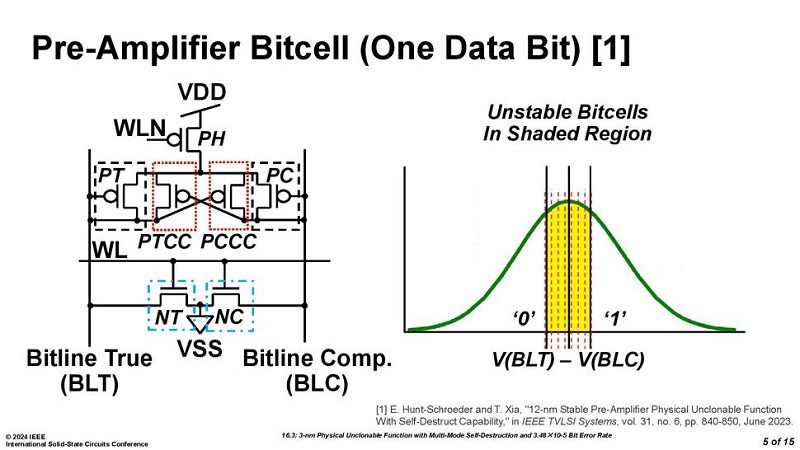

هر دو روش از افزایش ولتاژ خطوط متصل به کلید رمزگذاری استفاده میکنند. روش اول باعث مهاجرت الکتریکی میشود؛ پدیدهای که در آن جریان برق اتمهای فلز را از جای خود جابهجا میکند و باعث ایجاد خلأ و مدارهای باز میشود. روش دوم بهجای آن با اعمال ولتاژ 2/5 ولتی به ترانزیستورهایی که برای کارکرد زیر 1 ولت طراحی شدهاند، باعث ایجاد اتصال کوتاه سریع ازطریق خرابی دی الکتریک وابسته به زمان (پیری ترانزیستور) میشود که ازکارافتادن دستگاه را در پی دارد.

تیم دانشگاه ورمونت با کمک شرکت مارول تکنولوژی (Marvell Technology) و به رهبری اریک هانتشرودر که در هر دو سازمان فعالیت میکند، در پروژه تراشه مجهز به قابلیت خودکشی مداری همکاری کرده است. الهامبخش این پروژه گزارشهایی مبنیبر توانایی محققان در شبیهسازی PUFهای مبتنیبر SRAM با استفاده از میکروسکوپ الکترونی بوده است.

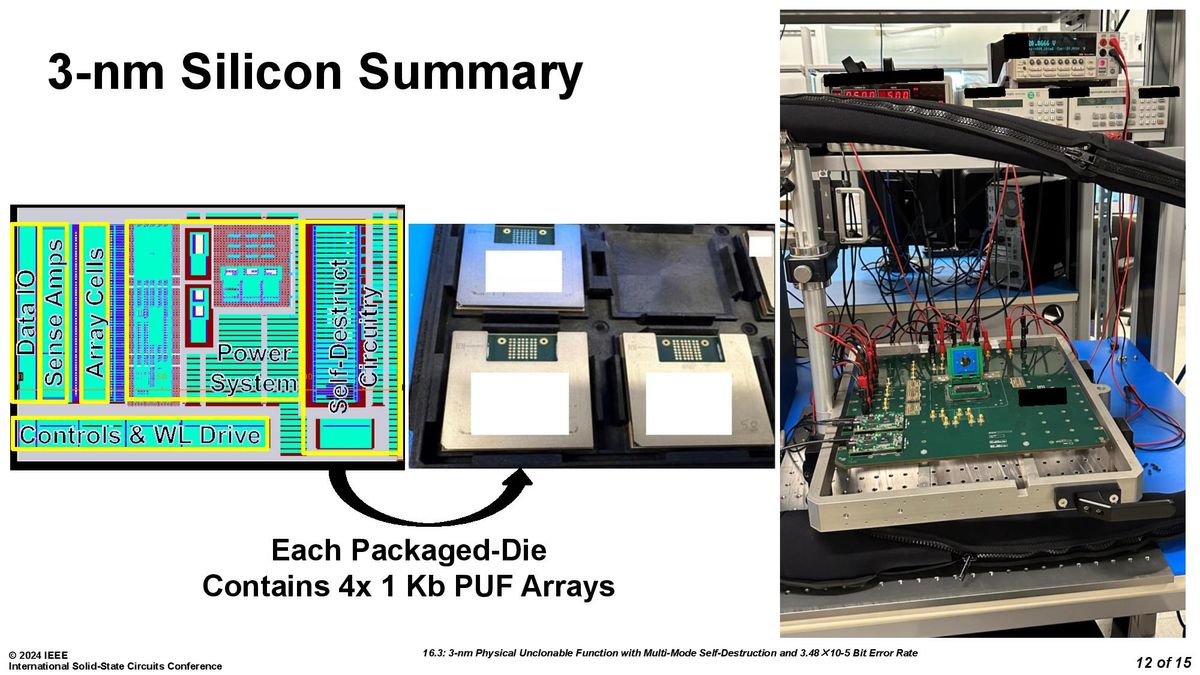

بهگفته هانتشرودر، خودکشی مداری تضمین میکند که وقتی کار شما با یک قطعه تمام شد، بهگونهای نابود شود که دیگر نتوان از آن استفاده کرد. این نمایش با تراشه آزمایشی 3 نانومتری انجام شد.

اگر فناوری خودکشی مداری برای شما آشنا بهنظر میرسد، ممکن است به این دلیل باشد که اخیراً دو درایو فلش USB خودتخریبشونده را شاهد بودهایم: یکی از شرکت فناوری پیشرفته روسی Rostec و دیگری Ovrdrive مستقلی با مکانیسم بازگشایی منحصربهفرد که برای فعالکردن عملکرد خودتخریبی به تغییر نیاز دارد.

دیگر پیشرفتهای امنیتی که در پست وبلاگ IEEE Spectrum دربارهاش بحث شد، شامل هشدار حمله کاوشگر و روش پنهانسازی سیگنال الکترومغناطیسی داخلی است که از کرککردن کلیدها بهواسطه اسکنرهای EM حتی پس از 40 میلیون تلاش جلوگیری میکند. بدون این حفاظت، همان اسکنر توانست با 500 تلاش به آن دست یابد.