طبق گزارشهای جدید، باتنت کرککننده رمزعبور وبسایتهای وردپرس را برای حمله با استفاده از مرورگر بازدیدکننده تحت کنترل خود درآورده است.

بهگزارش تکناک، دنیس سینگوبکو، محقق امنیت سایبری، مدت زیادی است که فعالیتهای هک وبسایتها را زیرنظر گرفته است.

او اکنون تغییری عمده از تخلیهکنندگان کیفپول رمزنگاری به حملات Brute-Force برای شکستن رمزعبور در وبسایتهای وردپرسی شناسایی کرده است. چرا این اتفاق میافتد؟ این به چه معناست؟ شما بهعنوان کاربر نهایی چه کاری میتوانید انجام دهید؟ درادامه، سعی میکنیم که به این سؤالات جواب دهیم.

تامزهاردور مینویسد که اوایل فوریه، سینگوبکو در وبلاگ Sucuri، درباره افزایش بدافزار رمزنگاری Web3 بهویژه بدافزاری بحث کرد که برای تزریق تخلیهکنندگان رمزنگاری به وبسایتهای موجود یا استفاده از وبسایتهای فیشینگ برای همین منظور استفاده میشود.

حملات جدید بهطور متفاوتی عمل و درعوض از رایانههای شخصی بازدیدکنندگان برای تلاشهای گسترده شکستن رمزعبور استفاده میکنند. دلیل احتمالی این تغییر رویکرد این است که تخلیهکنندگان رمزنگاری فعال مدت زیادی طول میکشد تا واقعاً سود داشته باشند، اگر قبل از مسدودشدن بتوانند این کار را انجام دهند.

سینگوبکو میگوید:

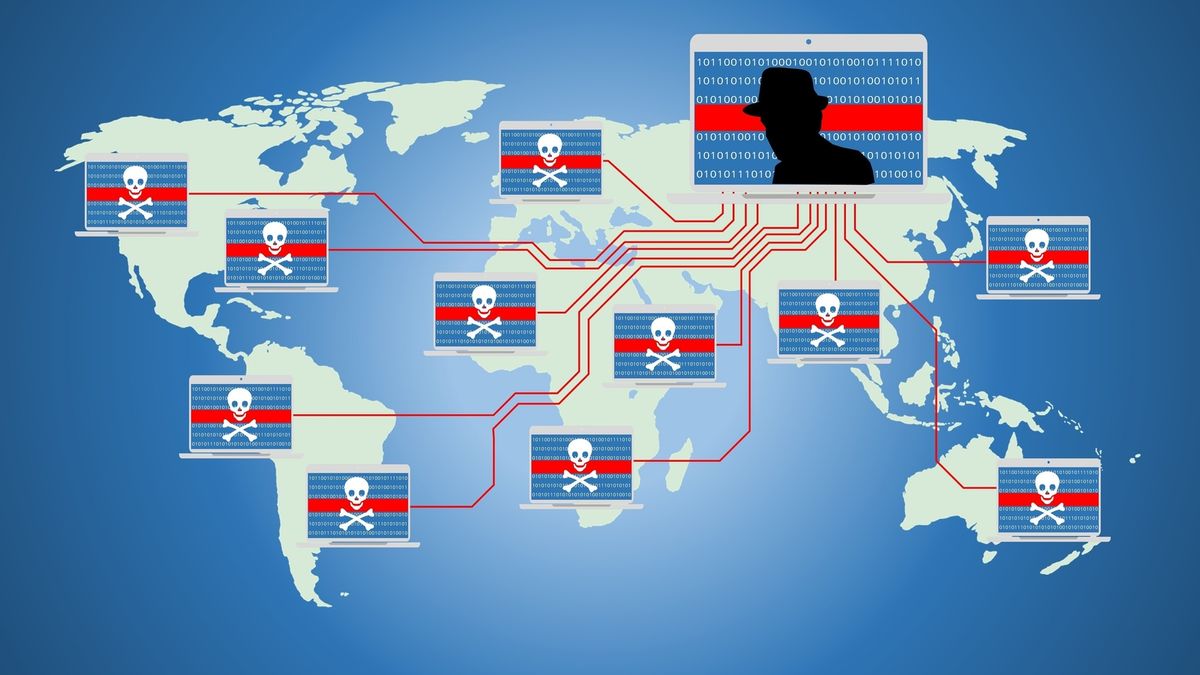

اینگونه است که هزاران بازدیدکننده در صدها وبسایت مختلف ناخودآگاه و بهطور همزمان سعی میکنند تا رمز هزاران وبسایت وردپرسی شخص ثالث دیگر را بشکنند. ازآنجاکه درخواستها از مرورگرهای بازدیدکنندگان واقعی میآیند، میتوانید تصور کنید که فیلتر و مسدود کردن چنین درخواستهایی مشکلی جدی است.

هر وبسایت وردپرسی که آلوده شده باشد، میتواند از کاربران بازدیدکننده خود یا مرورگرهای آنها برای حدسزدن خودکار رمزعبور نویسنده یا مدیر برای سایر وبسایتهای وردپرسی استفاده کند. طبق برآوردها، مهاجمان برای هر وبسایت تحتتأثیر بیش از ۴۱,۸۰۰ رمزعبور را حدس میزنند. بااینحال، تنها یکی از هزاران وبسایتی که در پست اصلی وبلاگ Sucuri بررسی شد، با این روش بهخطر افتاد.

بهعنوان کاربر نهایی، برای جلوگیری از این مسئله به انجام کار زیادی نیاز ندارید. فقط کافی است تا رمزهای عبور خود را ایمن نگه دارید و اگر به وبسایتی که بازدید میکنید اعتماد ندارید، NoScript میتواند راهحل اساسی برای جلوگیری از این نوع سوءاستفادهها باشد. AdBlockerها ممکن است بهخوبی کار کنند یا نکنند؛ اما NoScript تاحدممکن راهحل قاطعانهای ارائه میدهد.

خطاب به مدیران وردپرس و کسانی که نگران این موضوع هستند، تأیید میکنیم که هیچیک از رمزهای عبور خود، بهویژه رمزهای عبور حیاتی سیستم را بهصورت پیشفرض یا از روی سهلانگاری تنظیم نکنند. رویه صحیح رمزعبور و فایروالکردن صفحه مدیریت وردپرس و فایل xmlrpc.php راهحلهای توصیهشده برای صاحبان وبسایتهای وردپرسی است که میخواهند از این مشکل پیشگیری کنند.