مایکروسافت نوعی حمله Dirty Stream را کشف کرده است که به برنامههای اندرویدی مخرب اجازه میدهد تا فایلها را در دایرکتوری اصلی برنامه دیگر بازنویسی کنند.

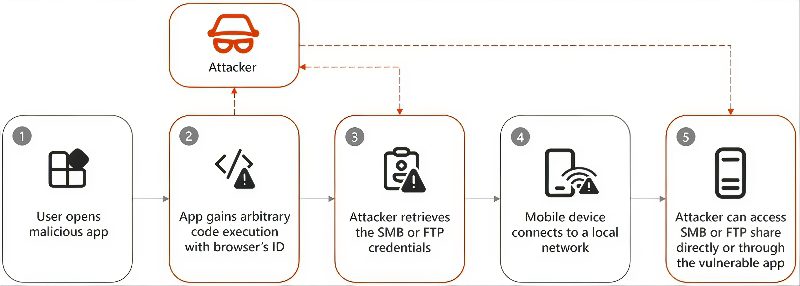

بهگزارش تکناک، مایکروسافت از حملهای جدید به نام Dirty Stream پرده برداشته است. این حمله به برنامههای مخرب اندروید اجازه میدهد تا فایلهای موجود در پوشه اصلی برنامه دیگری را بازنویسی کنند. این عمل میتواند به اجرای کد دلخواه و سرقت اطلاعات محرمانه منجر شود.

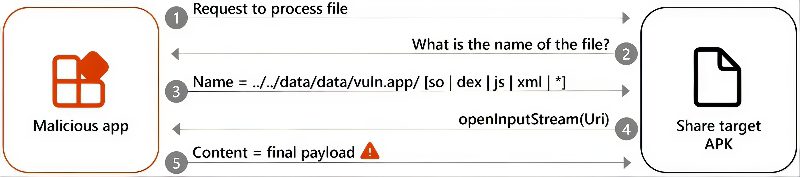

بلیپینگکامپیوتر مینویسد که مشکل یادشده بهدلیل استفاده نادرست از سیستم ارائهدهنده محتوا در اندروید ایجاد میشود. این سیستم وظیفه مدیریت دسترسی به مجموعه دادههای ساختاریافته را برعهده دارد که بین برنامههای مختلف بهاشتراک گذاشته میشود. برای جلوگیری از دسترسی غیرمجاز و نشت اطلاعات و حملات پیمایش مسیر، این سیستم از جداسازی دادهها و مجوزهای URI و اعتبارسنجی مسیر استفاده میکند.

حمله Dirty Stream با سوءاستفاده از این مکانیزم، جریان داده بین دو برنامه اندروید را دستکاری و از آن برای اجرای کد غیرمجاز و سرقت اطلاعات یا سایر اقدامات مخرب استفاده میکند. عواملی مانند اعتماد به نام فایل و مسیرهای تأییدنشده در پیامهای سفارشی (Custom Intents)، استفاده نادرست از جزء FileProvider و اعتبارسنجی ضعیف مسیر، میتوانند به پیادهسازی نادرست این سیستم منجر شوند.

در این حمله، برنامه مخرب فایلی با نام یا مسیر دستکاریشده را با استفاده از پیام سفارشی برای برنامه دیگر ارسال میکند. سپس، برنامه هدف با اعتماد به نام یا مسیر فایل فریب میخورد و آن را در پوشهای مهم اجرا یا ذخیره میکند.

این دستکاری در جریان داده بین دو برنامه اندرویدی، قابلیتی رایج در سطح سیستمعامل را به ابزاری خطرناک تبدیل میکند و به اجرای کد غیرمجاز و سرقت اطلاعات یا سایر پیامدهای مخرب میتواند منجر شود.

طبق گزارش مایکروسافت، اپلیکیشنهایی که دربرابر حملات Dirty Stream آسیبپذیر هستند، اپلیکیشن File Manager شیائومی با بیش از ۱ میلیارد نصب و اپلیکیشن WPS Office با حدود 500 میلیون نصب هستند. هر دو شرکت به یافتههای مایکروسافت واکنش نشان دادند و با این شرکت برای انتشار وصلههایی برای کاهش خطرهای ناشی از این آسیبپذیری همکاری کردند.

یافتههای مایکروسافت ازطریق مقالهای در وبسایت توسعهدهندگان اندروید با جامعه توسعهدهندگان اندروید بهاشتراک گذاشته شد تا از آسیبپذیریهای مشابه در نسخههای آینده جلوگیری شود.

دراینمیان، گوگل نیز راهنمای امنیت برنامه خود را بهروزرسانی کرد تا بر اشتباههای رایج پیادهسازی در سیستم ارائهدهنده محتوا که امکان دورزدن امنیت را فراهم میکند، تأکید کند.

در پایان باید بگوییم که کاربران نهایی بهجز بهروز نگهداشتن برنامههایی که استفاده میکنند و اجتناب از دانلود APK از فروشگاههای غیررسمی برنامههای شخص ثالث و سایر منابع ضعیف، کار زیادی برای مقابله با این حمله نمیتوانند انجام دهند.