فهرست مطالب

40 نوع جدید از تروجان بانکی به نام TrickMo با قابلیت سرقت PIN کاربران اندروید، شناسایی شده است.

به گزارش سرویس فناوری تکناک، این تروجان با 16 نرمافزار آلودهکننده و 22 زیرساخت فرماندهی و کنترل (C2) ارتباط دارد. ویژگیهای جدید این تروجان به منظور سرقت PINهای اندروید و انجام حملات پیچیدهتر طراحی شده است.

شرکت Zimperium که در زمینه امنیت موبایل فعالیت دارد، این کشف را در پی گزارش قبلی تیم Cleafy منتشر کرد. شرکت Cleafy نیز برخی از نسخههای در گردش این تروجان را مورد شناسایی قرار داد، اما تمام نسخههای آن مورد بررسی قرار نگرفته بود. اگرچه TrickMo برای اولین بار در سال 2020 توسط IBM X-Force شناخته شد، اما به نظر میرسد این تروجان از سپتامبر 2019 در حملات علیه کاربران اندروید مورد استفاده قرار گرفته است.

01

از 06سرقت PIN با استفاده از صفحه قفل جعلی

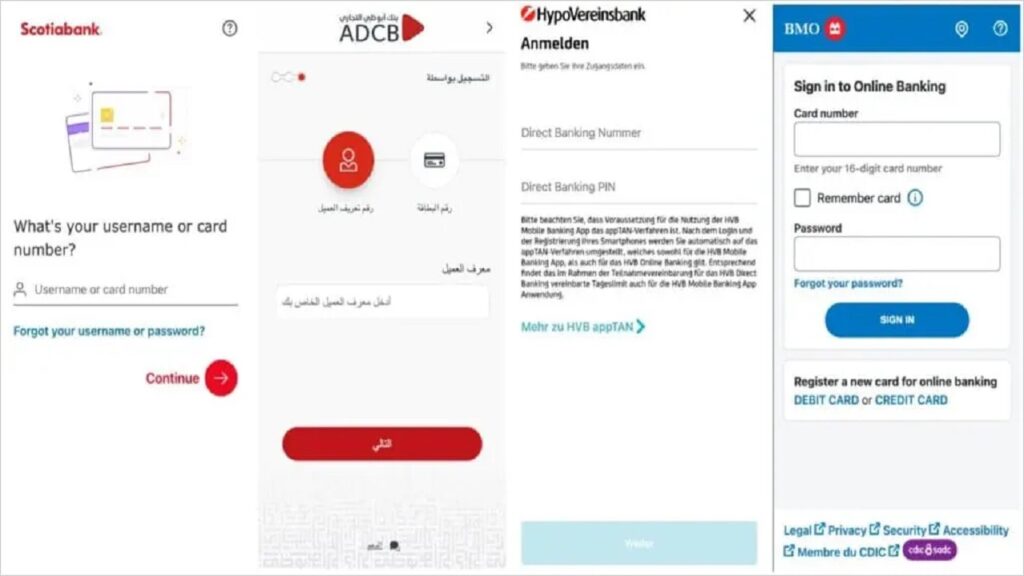

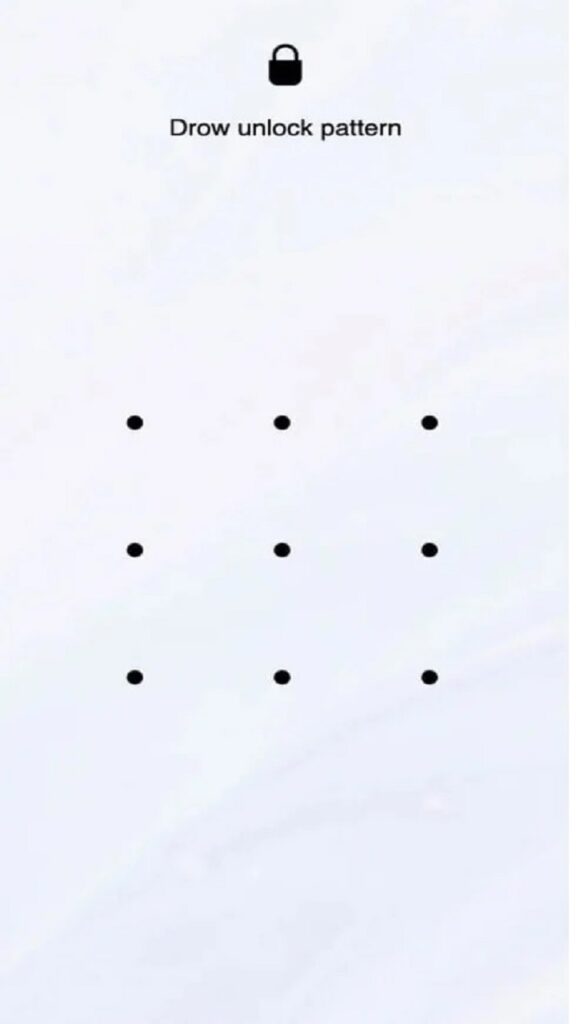

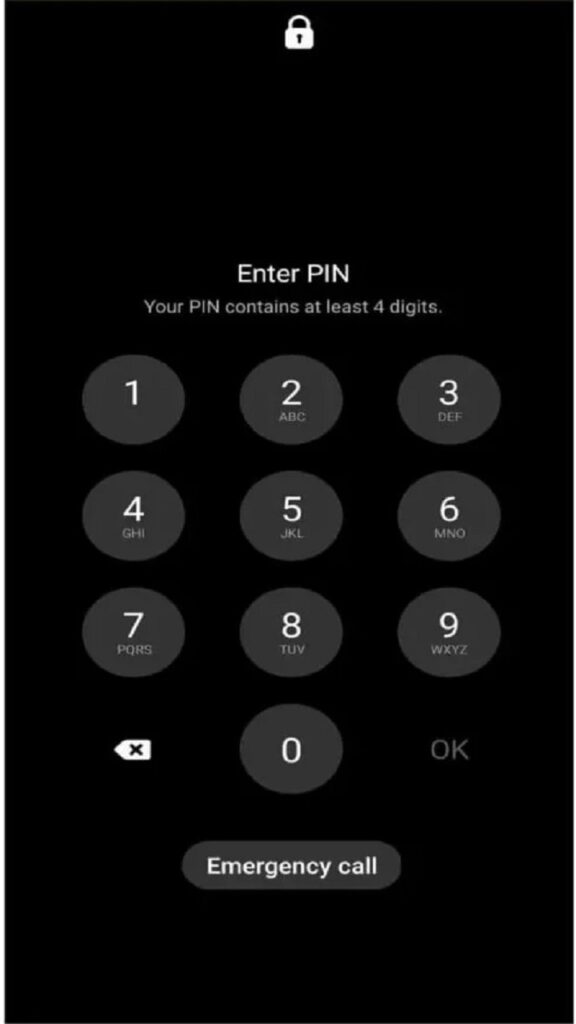

یکی از ویژگیهای برجسته نسخه جدید تروجان TrickMo، قابلیت سرقت PINهای اندروید از طریق نمایش یک صفحه قفل جعلی است که شبیه به صفحه قفل واقعی دستگاه طراحی شده است.

این بدافزار با نمایش صفحات ورود جعلی که برای دسترسی به حسابهای بانکی کاربران طراحی شده است، قصد دارد اطلاعات حساس کاربران را سرقت و امکان انجام تراکنشهای غیرمجاز را برای مهاجمان فراهم کند.

تروجان TrickMo همچنین از مجوز سرویسهای دسترسی اندروید سوءاستفاده میکند تا مجوزهای اضافی به خود اختصاص و به صورت خودکار به درخواستهای دسترسی پاسخ دهد. با بهرهبرداری از این مجوزها، تروجان قادر است به طور نامحسوس فعالیتهای خطرناکی را روی دستگاه انجام دهد.

به گفته تحلیلگران Zimperium، TrickMo علاوه بر سرقت PIN کاربران، از قابلیتهای دیگری نیز بهره میبرد. این بدافزار قادر به رهگیری گذرواژههای یکبار مصرف (OTP)، ضبط صفحهنمایش، استخراج دادهها و حتی کنترل از راه دور دستگاههای آلوده است.

02

از 06حملات از طریق صفحات جعلی

این بدافزار به طور خاص برای نمایش صفحات ورود جعلی برای بانکها و مؤسسات مالی طراحی شده است. زمانی که کاربر وارد این صفحات جعلی میشود و اطلاعات خود مانند الگو یا PIN را وارد میکند، TrickMo این اطلاعات را همراه با شناسه منحصربهفرد دستگاه (Android ID) به یک اسکریپت PHP ارسال میکند.

به این ترتیب، مهاجمان میتوانند در زمانی که دستگاه تحت نظارت نیست، مانند ساعات پایانی شب، به آن دسترسی پیدا کنند و تراکنشهای تقلبی انجام دهند.

03

از 06تعداد قربانیان و میزان آسیبپذیری

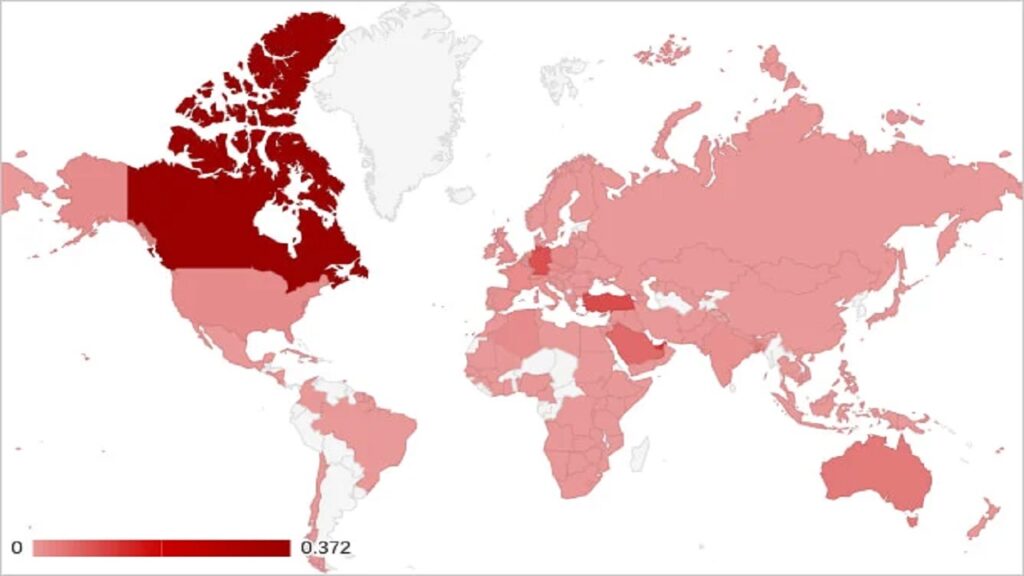

به دلیل عدم ایمنسازی مناسب زیرساختهای C2، شرکت Zimperium توانسته است تخمین بزند که حداقل 13 هزار قربانی تحت تأثیر این تروجان قرار گرفتهاند.

بیشترین قربانیان این حملات در کانادا بودهاند، اما تعداد قابلتوجهی از کاربران در امارات متحده عربی، ترکیه و آلمان نیز در معرض این خطر قرار دارند. به گفته Zimperium، این تعداد قربانی مربوط به چندین سرور C2 است، بنابراین احتمال دارد تعداد کل قربانیان بسیار بیشتر از این ارقام باشد.

تحقیقات نشان داده است که فایلهای مربوط به لیست IPهای آلوده به طور منظم بهروز میشوند. Zimperium اعلام کرده که در این فایلها میلیونها رکورد وجود دارد که نشاندهنده تعداد زیاد دستگاههای آلوده و حجم گسترده اطلاعات حساس دزدیده شده توسط مهاجمان است.

04

از 06افشای اطلاعات و مقابله با تروجان TrickMo

شرکت Cleafy پیشتر به دلیل عدم ایمنسازی زیرساختهای C2، از اعلام شاخصهای خطر این تروجان خودداری کرده بود، چرا که این موضوع میتوانست باعث افشای اطلاعات قربانیان در جامعه گستردهتر جرایم سایبری شود.

با وجود این، شرکت Zimperium اکنون تصمیم گرفته است تا تمامی اطلاعات مربوط به TrickMo را در مخزن GitHub منتشر کند تا محققان و کارشناسان امنیتی بتوانند با این بدافزار مقابله کنند.

05

از 06هدفگذاری گسترده تروجان TrickMo

نکته قابل توجه این است که TrickMo به غیر از هدفگیری اپلیکیشنهای بانکی، دامنه وسیعی از انواع اپلیکیشنها را هدف قرار میدهد.

این اپلیکیشنها شامل پلتفرمهای VPN، استریم، تجارت الکترونیک، شبکههای اجتماعی، اپلیکیشنهای تجاری و حتی اپلیکیشنهای استخدام و سازمانی هستند. این موضوع نشان میدهد که TrickMo در حال گسترش دامنه خود به خارج از بخش بانکی است و قصد دارد به طیف وسیعی از کاربران و اپلیکیشنها حمله کند.

06

از 06روشهای پیشگیری از آلودگی

تروجان TrickMo از طریق روشهای فیشینگ، به خصوص از طریق پیامهای متنی و پیامهای مستقیم ارسال شده از سوی افراد ناشناس، گسترش مییابد. کارشناسان امنیتی توصیه میکنند که کاربران از دانلود فایلهای APK از منابع ناشناس و پیامهای ارسالی توسط افراد ناشناس خودداری کنند.

همچنین فعالسازی Google Play Protect میتواند در شناسایی و مسدود کردن نسخههای شناختهشده این بدافزار مؤثر باشد. کاربران اندروید باید مطمئن شوند که Google Play Protect در دستگاههای آنها فعال است تا از محافظت بیشتری در برابر این نوع حملات بهرهمند شوند.