در یک حمله سایبری پیچیده و وسیع که بیش از یک سال به طول انجامید، بیش از 390 هزار اعتبارنامه وردپرس توسط هکرها سرقت شد.

به گزارش تکناک، این حمله توسط گروهی با نام MUT-1244 انجام شده، که از یک چککننده اعتبارنامه آلوده برای دسترسی به این اطلاعات استفاده کرده است.

محققان آزمایشگاه امنیتی Datadog که موفق به شناسایی این حملات شدند، گزارش دادند که علاوه بر سرقت اعتبارنامههای وردپرس، کلیدهای خصوصی SSH و کلیدهای دسترسی AWS نیز از سیستمهای آلوده صدها قربانی دیگر سرقت شده است.

قربانیان این حملات شامل متخصصان امنیتی، محققان و اعضای تیمهای قرمز بودهاند، که به احتمال زیاد خود هدف این حملات مهاجمان سایبری قرار گرفتند.

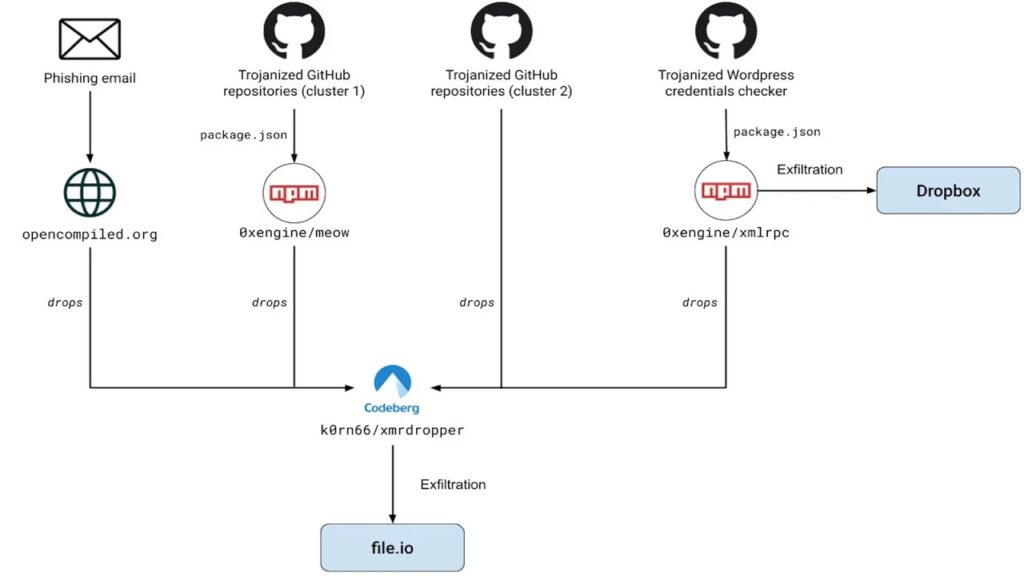

طبق گفته محققان، این حملات از طریق یک مرحله دوم آلوده صورت گرفت، که از طریق دهها مخزن آلوده در GitHub منتشر شده بود.

این مخازن شامل ابزارهای سوءاستفاده اثبات مفهومی (PoC) بودند، که آسیبپذیریهای شناختهشده را هدف قرار میدادند.

همچنین یک کمپین فیشینگ در جریان بود که کاربران را فریب میداد تا یک بهروزرسانی جعلی کرنل را نصب کنند، که به عنوان بهروزرسانی میکروکد CPU پنهان شده بود.

ایمیلهای فیشینگ که قربانیان را به اجرای دستورات آلوده ترغیب میکردند، به همراه مخازن جعلی که متخصصان امنیتی را فریب میدادند، باعث موفقیت این حمله گسترده و هک صدها اعتبارنامه وردپرس شدند.

همچنین محققان اشاره کردند که برخی از این مخازن بهدلیل نامگذاری خاص خود، بهطور خودکار در منابع قانونی مانند: Feedly Threat Intelligence یا Vulnmon گنجانده میشدند، که این موضوع اعتبار ظاهری آنها را افزایش میداد و احتمال اجرای کدهای مخرب را بالا میبرد.

حملات از طریق روشهای مختلفی از جمله فایلهای پیکربندی پشتیبانیشده، فایلهای PDF مخرب، دراپرهای Python و بستههای مخرب npm انجام شد، که در وابستگیهای پروژههای GitHub گنجانده شده بودند.

این کمپین با حمله مشابهی که در گزارشی از Checkmarkx در نوامبر 2024 منتشر شد، همزمان بود. در این حمله، پروژه GitHub hpc20235/yawp با استفاده از کد مخرب در بسته npm 0xengine/xmlrpc آلوده شده بود تا دادهها را سرقت و رمزارز Monero استخراج کند.

همچنین محققان گزارش دادند که بدافزارهای استفادهشده در این حملات شامل یک استخراجکننده رمزارز و درب پشتی (backdoor) بودند، که به MUT-1244 این امکان را میداد تا کلیدهای SSH خصوصی، اعتبارنامههای AWS، متغیرهای محیطی و محتوای دایرکتوریهای کلید مانند “~/.aws” را استخراج کند.

مهاجمان از پلتفرمهای اشتراکگذاری فایل مانند: Dropbox و file.io برای انتقال دادههای سرقتشده نیز استفاده کردند.

محققان در داخل بارگذاریها، اعتبارنامههای سختکدشده برای این پلتفرمها را پیدا کردند، که به مهاجمان دسترسی آسان به اطلاعات سرقتشده میداد.

در نهایت، محققان آزمایشگاه امنیتی Datadog تأکید کردند که MUT-1244 توانسته است به بیش از 390,000 اعتبارنامه وردپرس دست یابد.

آنها با اطمینان بالا ارزیابی میکنند که این اعتبارنامهها قبل از انتقال به Dropbox، در دست مهاجمان سایبری قرار داشتهاند، که آنها را از طریق روشهای غیرقانونی بهدست آوردهاند.

همچنین این حملات از ابزار yawpp بهعنوان یک چککننده اعتبارنامه برای WordPress استفاده کردهاند تا بهطور گستردهتر به سیستمها دسترسی پیدا کنند.

آزمایشگاه امنیتی Datadog برآورد میکند که همچنان صدها سیستم آلوده باقی مانده است و برخی دیگر نیز بهطور مستمر در حال آلوده شدن در کمپین ongoing هستند.

این حمله پیچیده بار دیگر نشاندهنده تهدیدات فزایندهای است که در دنیای امنیت سایبری با آن روبهرو هستیم و اهمیت دقت در استفاده از منابع آنلاین و ابزارهای امنیتی را بیش از پیش نشان میدهد.