نسخهی جدیدی از جاسوس افزار ماندریک در پنج اپلیکیشن کشف شده که درمجموع ۳۲ هزار بار از گوگل پلی دانلود شده است.

بهگزارش تکناک، شرکت بیتدفندر برای اولینبار در سال ۲۰۲۰ جاسوس افزار ماندریک را مستندسازی کرد. محققان نیز به قابلیتهای جاسوسی پیچیدهی این بدافزار اشاره و اعلام کردهاند که از سال ۲۰۱۶ فعال بوده است.

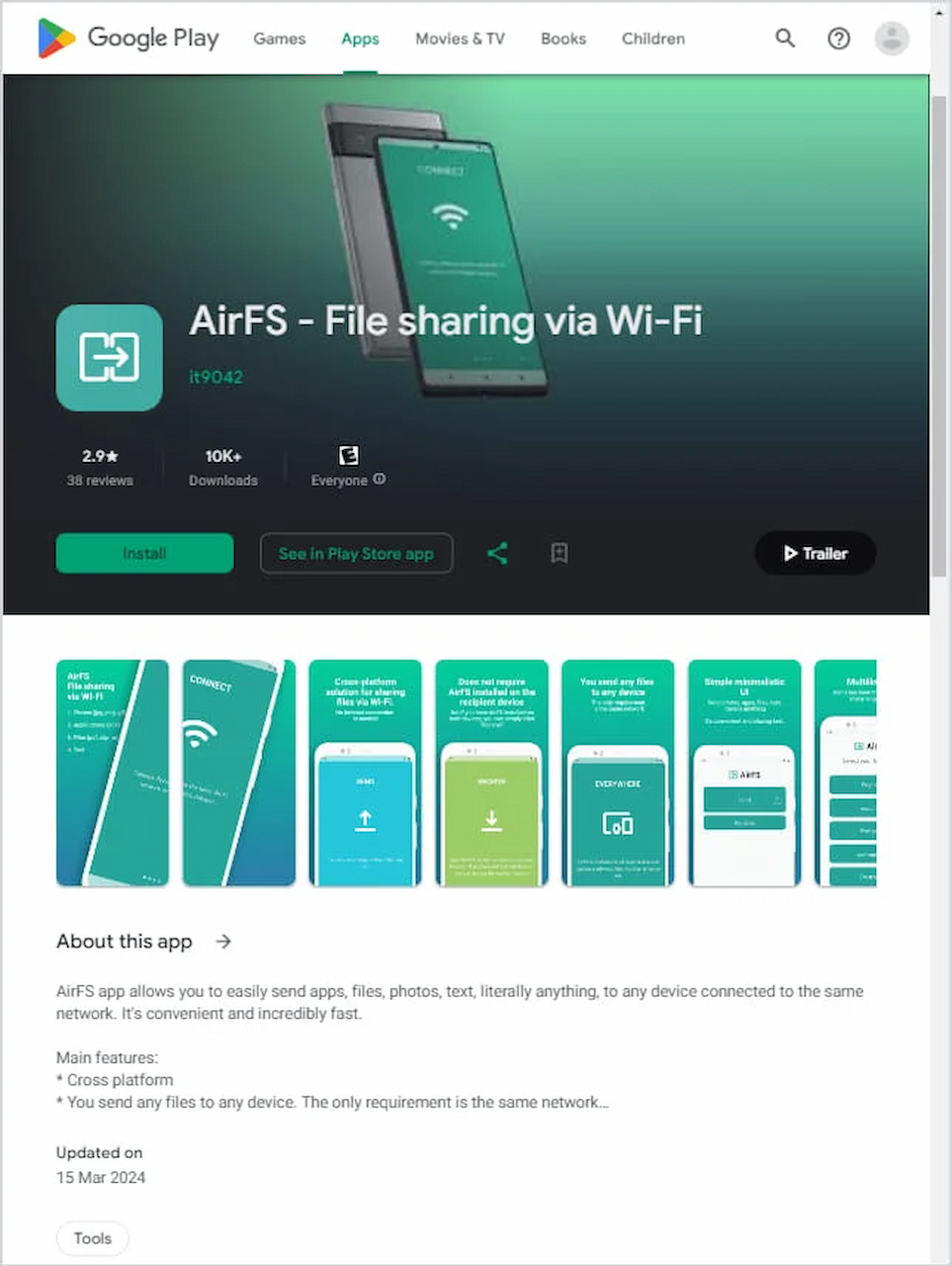

بلیپینگکامپیوتر مینویسد که حالا کسپرسکی گزارش داده است که نسخهی جدیدی از ماندریک با قابلیتهای بهتر پنهانسازی و فرار از تشخیص ازطریق پنج اپلیکیشن در سال ۲۰۲۲ وارد گوگل پلی شده است. این اپلیکیشنها حداقل بهمدت یک سال دردسترس بودند و آخرین آنها موسوم به AirFS که ازنظر محبوبیت و تعداد آلودگیها موفقترین بود، در پایان مارس ۲۰۲۴ حذف شد.

کسپرسکی پنج اپلیکیشن حامل جاسوس افزار ماندریک را بهشرح زیر شناسایی کرد:

- AirFS: با ۳۰۳۱۵ دانلود بین ۲۸ آوریل ۲۰۲۲ تا ۱۵ مارس ۲۰۲۴

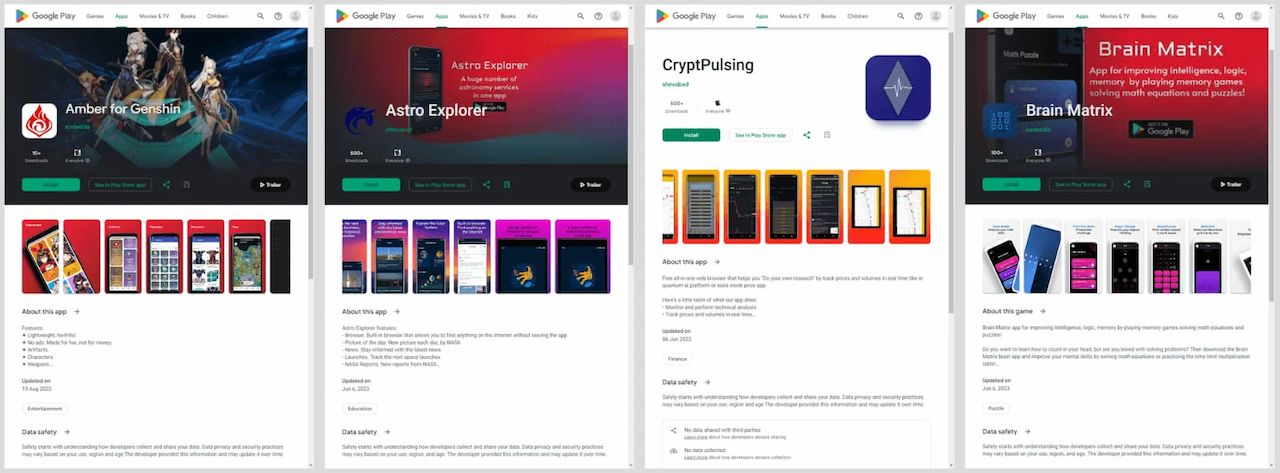

- Astro Explorer: با ۷۱۸ دانلود از ۳۰ می ۲۰۲۲ تا ۶ ژوئن ۲۰۲۳

- Amber: با ۱۹ دانلود بین ۲۷ فوریه ۲۰۲۲ تا ۱۹ اگوست ۲۰۲۳

- CryptoPulsing: با ۷۹۰ دانلود از ۲ نوامبر ۲۰۲۲ تا ۶ ژوئن ۲۰۲۳

- Brain Matrix: با ۲۵۹ دانلود بین ۲۷ آوریل ۲۰۲۲ تا ۶ ژوئن ۲۰۲۳

این شرکت امنیت سایبری میگوید که بیشتر دانلودها از کانادا، آلمان، ایتالیا، مکزیک، اسپانیا، پرو و بریتانیا انجام شده است.

برخلاف بدافزارهای معمول اندروید که کدهای مخرب را در فایل DEX برنامه قرار میدهند، جاسوس افزار ماندریک مرحلهی ابتدایی خود را در کتابخانهای بومی به نام libopencv_dnn.so پنهان میکند. این کتابخانه با استفاده از OLLVM کدگذاری شده است. پس از نصب برنامهی مخرب، این کتابخانه توابعی را برای رمزگشایی لودر مرحلهی دوم (DEX) از پوشهی منابع و بارگذاری آن در حافظه صادر میکند.

مرحلهی دوم درخواست مجوز را برای نمایش روی دیگر برنامهها (Overlay) میدهد و کتابخانهی بومی دیگر به نام libopencv_java3.so را بارگذاری میکند که وظیفهاش رمزگشایی گواهینامهای برای برقراری ارتباط امن با سرور فرمان و کنترل (C2) است. پس از برقراری ارتباط با سرور C2، برنامه پروفایل دستگاه را ارسال و درصورت مناسببودن، جزء اصلی ماندریک (مرحلهی سوم) را دریافت میکند.

پس از فعالشدن جزء اصلی، جاسوس افزار ماندریک میتواند طیف گستردهای از فعالیتهای مخرب را انجام دهد؛ ازجمله جمعآوری دادهها، ضبط و نظارت بر صفحهنمایش، اجرای دستورهای، شبیهسازی کشیدن و ضربهزدن کاربر، مدیریت فایل و نصب برنامه.

مهاجمان میتوانند با نمایش اعلانهایی که شبیه گوگل پلی هستند، کاربران را به نصب APKهای مخرب بیشتر ترغیب کنند. آنان امیدوارند کاربران را فریب دهند تا فایلهای ناامن را ازطریق فرایندی ظاهراً مطمئن نصب کنند.

کسپرسکی میگوید که این بدافزار از روش نصب مبتنیبر جلسه برای دورزدن محدودیتهای اندروید ۱۳ و جدیدتر در نصب APKها از منابع غیررسمی استفاده میکند. مانند سایر بدافزارهای اندروید، جاسوس افزار ماندریک میتواند از کاربر درخواست کند که اجازهی اجرا در پسزمینه را بدهد و آیکون برنامهی نصبکننده را روی دستگاه قربانی پنهان و مخفیانه عمل کند.

جدیدترین نسخهی این بدافزار قابلیت فرار از تشخیص باتری دارد و اکنون بهطور خاص وجود Frida، ابزار محبوب برای تحلیلگران امنیت و وضعیت روتبودن دستگاه را بررسی میکند و بهدنبال فایلهای اجرایی خاص مرتبط با آن میگردد و تأیید میکند که پارتیشن سیستم بهصورت خواندنی سوار شده است. علاوهبراین، بررسی میکند که آیا تنظیمات توسعه و ADB روی دستگاه فعال هستند یا خیر.

جاسوس افزار ماندریک همچنان تهدید محسوب میشود و درحالیکه پنج اپلیکیشن شناساییشده بهعنوان نصبکننده دیگر در گوگل پلی دردسترس نیستند، این بدافزار میتواند ازطریق اپلیکیشنهای جدید و سختتر تشخیصدادنی بازگردد.

به کاربران اندروید توصیه میکنیم که فقط اپلیکیشنها را از ناشران معتبر نصب کنند، قبل از نصب دیدگاههای کاربران را بررسی کنند، از اعطای درخواستهای مجوزهای خطرناکی خودداری کنند که با عملکرد اپلیکیشن بیربط هستند و مطمئن شوند که Play Protect همیشه فعال است.