فهرست مطالب

سازمانهای امنیتی آمریکا با انتشار فهرستی از آسیبپذیریهای امنیتی که در سال 2023 به صورت مداوم انجام شده بود، خواستار رفع سریع این نواقص شدند.

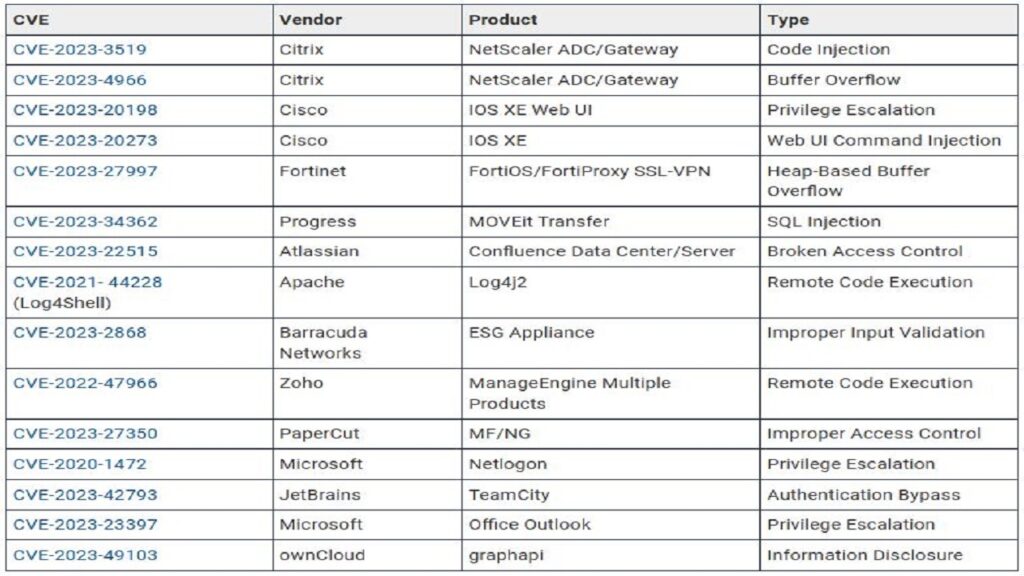

به گزارش سرویس فناوری تکناک، سازمانهای امنیتی FBI، NSA و مقامات سایبری ائتلاف اطلاعاتی Five Eyes روز سهشنبه فهرستی از 15 آسیبپذیری امنیتی که در سال 2023 به طور مکرر توسط مهاجمان سایبری بهرهبرداری شدهاند، منتشر کردند.

این گزارش مشترک از سازمانها و شرکتها درخواست کرده است که به سرعت این نقصهای امنیتی را رفع کنند و با استفاده از سیستمهای مدیریت پچ، سطح آسیبپذیری شبکههای خود را در برابر حملات احتمالی کاهش دهند.

01

از 05افزایش آسیبپذیریهای روز صفر در سال 2023

بر اساس این گزارش، در سال 2023 تعداد بیشتری از آسیبپذیریهای روز صفر (Zero-Day) مورد سوءاستفاده مهاجمان قرار گرفت. این آسیبپذیریها به مهاجمان امکان داد تا به شبکههای سازمانی با اولویت بالا نفوذ کنند.

کارشناسان امنیتی اشاره کردند که بیش از نیمی از آسیبپذیریهای مورد بهرهبرداری در سال گذشته، ابتدا به عنوان نقصهای روز صفر شناسایی شدند. این در حالی است که در سال 2022، این آمار کمتر از 50 درصد بود.

02

از 05تمرکز حملات بر آسیبپذیریهای برطرف نشده

در میان 15 آسیبپذیری معرفیشده، 12 مورد از آنها در سال گذشته رفع شدهاند. با وجود این، سازمانهای امنیت سایبری هشدار دادهاند که مهاجمان همچنان تمرکز خود را روی بهرهبرداری از نقصهای کشفنشده یا پچنشده قرار دادهاند.

یکی از جدیترین نقصها، آسیبپذیری CVE-2023-3519 در NetScaler ADC/Gateway است، که به مهاجمان امکان اجرای کد از راه دور روی سرورهای بدون پچ را میدهد.

این آسیبپذیری در سال 2023 برای نفوذ به زیرساختهای حیاتی ایالات متحده مورد استفاده قرار گرفت و تا اوت 2023، حداقل 640 سرور Citrix در سطح جهانی از طریق این نقص مورد حمله قرار گرفتند.

03

از 05فهرست کامل آسیبپذیریهای 2023

در این گزارش، فهرستی از آسیبپذیریهای کلیدی سال گذشته منتشر شده است. برخی از این آسیبپذیریها عبارتانداز:

- CVE-2023-3519 در NetScaler ADC/Gateway: تزریق کد

- CVE-2023-4966 در Citrix NetScaler: سرریز بافر

- CVE-2023-20273 در Cisco IOS XE: تزریق دستور

- CVE-2021-44228 (Log4Shell) در Apache Log4j2: اجرای کد از راه دور

- CVE-2023-27350 در PaperCut MF/NG: کنترل دسترسی نادرست

04

از 05هشدار کارشناسان امنیت سایبری

در این گزارش، Jeffrey Dickerson، مدیر فنی امنیت سایبری NSA، به سازمانها توصیه کرد تا به سرعت برای پچ کردن این نقصها اقدام کنند.

او گفت: «تمام این آسیبپذیریها به طور عمومی شناخته شدهاند، اما بسیاری از آنها برای اولین بار در فهرست 15 مورد برتر قرار گرفتهاند. مدافعان شبکه باید روندهای امنیتی را به دقت زیر نظر بگیرند و اقدامات فوری برای کاهش ریسکها انجام دهند.»

05

از 05اقدامات آینده برای کاهش حملات سایبری

همچنین این گزارش به معرفی 32 آسیبپذیری دیگر اشاره کرده است، که در سال گذشته برای نفوذ به شبکههای سازمانی مورد استفاده قرار گرفتهاند.

علاوه بر این، سازمان MITRE در ماه ژوئن سال جاری فهرستی از 25 ضعف نرمافزاری خطرناک را منتشر کرد، که راهنمایی مهمی برای متخصصان امنیت سایبری ارائه میدهد.

انتظار میرود بهرهبرداری از این نقصها در سالهای 2024 و 2025 ادامه یابد و سازمانها باید با بهروزرسانی مستمر سیستمها و بهرهگیری از راهکارهای امنیتی پیشرفته، خود را در برابر تهدیدات سایبری ایمن سازند.