فهرست مطالب

گوگل اعلام کرد که ۷۰ درصد از آسیبپذیریهای کشفشده در سال ۲۰۲۳، از نوع آسیبپذیری روز صفر (Zero-Day) بودهاند.

بهگزارش تکناک، تحقیقات اخیر Google Mandiant از افزایش چشمگیر سوءاستفاده از آسیبپذیری روز صفر در نرمافزارها در سال ۲۰۲۳ خبر میدهد. عاملان تهدید با استفاده از روشهای پیشرفتهتری میتوانند آسیبپذیریهای روز صفر را کشف و از آنها سوءاستفاده کنند. این مسئله مشکل جدید و نگرانکنندهای برای امنیت سایبری بهشمار میرود.

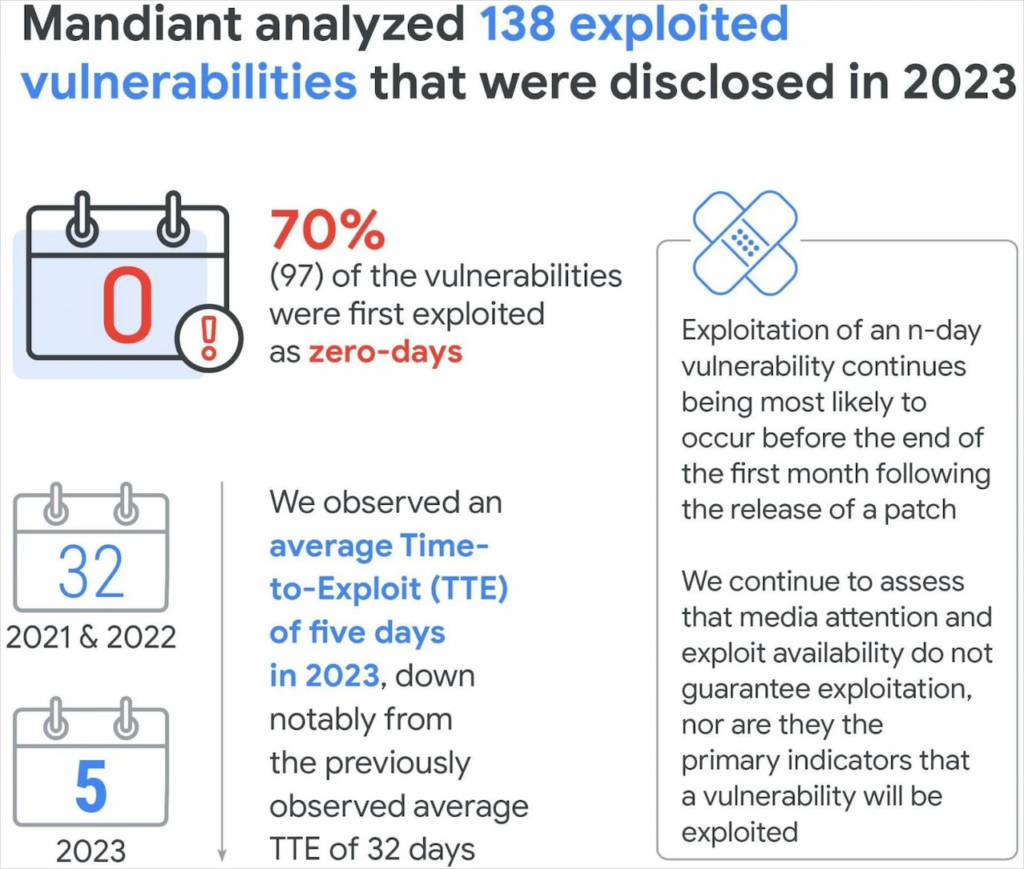

بلیپینگکامپیوتر مینویسد که در سال جاری، از میان ۱۳۸ آسیبپذیری شناختهشده بهعنوان بهرهبرداری فعال، ۹۷ مورد (۷۰/۳ درصد) از نوع روز صفر بودند. این یعنی هکرها قبل از اینکه فروشندگان نرمافزاری حتی از وجود این نقصها مطلع شوند یا فرصتی برای رفعشان داشته باشند، از این آسیبپذیریها سوءاستفاده کردهاند.

01

از 04تغییر نسبت بهرهبرداریها در سال ۲۰۲۳

آمارها نشان میدهد که از سال ۲۰۲۰ تا ۲۰۲۲، نسبت نقصهای رفعشده (n-day) به روز صفر (بدون رفع) ثابت و درحدود ۴ به ۶ باقی مانده بود. باوجوداین، در سال ۲۰۲۳ این نسبت به ۳ به ۷ تغییر کرده است. گوگل توضیح میدهد که این تغییر بهدلیل کاهش بهرهبرداری از نقصهای رفع شده نیست؛ بلکه افزایش سوءاستفاده از آسیبپذیری روز صفر و بهبود توانایی شرکتهای امنیتی در شناسایی این تهدیدها عامل اصلی این تغییر است.

02

از 04افزایش تعداد فروشندگان تحتتأثیر

یکی دیگر از موضوعات مهم این است تعداد فروشندگانی که در سال ۲۰۲۳ بهطور فعال تحتتأثیر نقصهای بهرهبرداریشده قرار گرفتهاند، به رکورد ۵۶ رسیده است. این عدد در مقایسه با ۴۴ فروشنده در سال ۲۰۲۲ و ۴۸ فروشنده در سال ۲۰۲۱، نشاندهنده گسترش ابعاد این تهدیدات است. افزایش تنوع در محصولات هدفگذاریشده هکرها نیز از پیچیدگی بیشتر حملات و خطرات فزاینده حکایت میکند.

03

از 04کاهش زمان بهرهبرداری از نقصهای تازهکشفشده

یکی دیگر از تغییرات مهم در سال ۲۰۲۳، کاهش زمان بهرهبرداری از نقصهای تازهکشفشده (چه روز صفر و چه n-day) است. این مدتزمان که پیشازاین در سالهای ۲۰۱۸ و ۲۰۱۹ حدود ۶۳ روز و در سالهای ۲۰۲۱ و ۲۰۲۲ حدود ۳۲ روز بود، در سال ۲۰۲۳ به تنها ۵ روز کاهش یافته است. کاهش چشمگیر این زمان یعنی مدیران سیستم و مسئولان امنیتی فرصت کمتری برای اصلاح نقصها و محافظت از سیستمها دارند.

برای مقابله با این مشکل، استراتژیهایی مانند تقسیمبندی شبکه و شناسایی تهدیدها بهصورت آنی و اولویتبندی فوری بهروزرسانیها بیشازپیش اهمیت پیدا کردهاند. با کاهش زمان بین کشف نقص و بهرهبرداری از آن، این اقدامات به ابزارهای اصلی محافظت از سیستمها تبدیل شدهاند.

04

از 04نبود ارتباط میان انتشار عمومی نقصها و سوءاستفاده از آنها

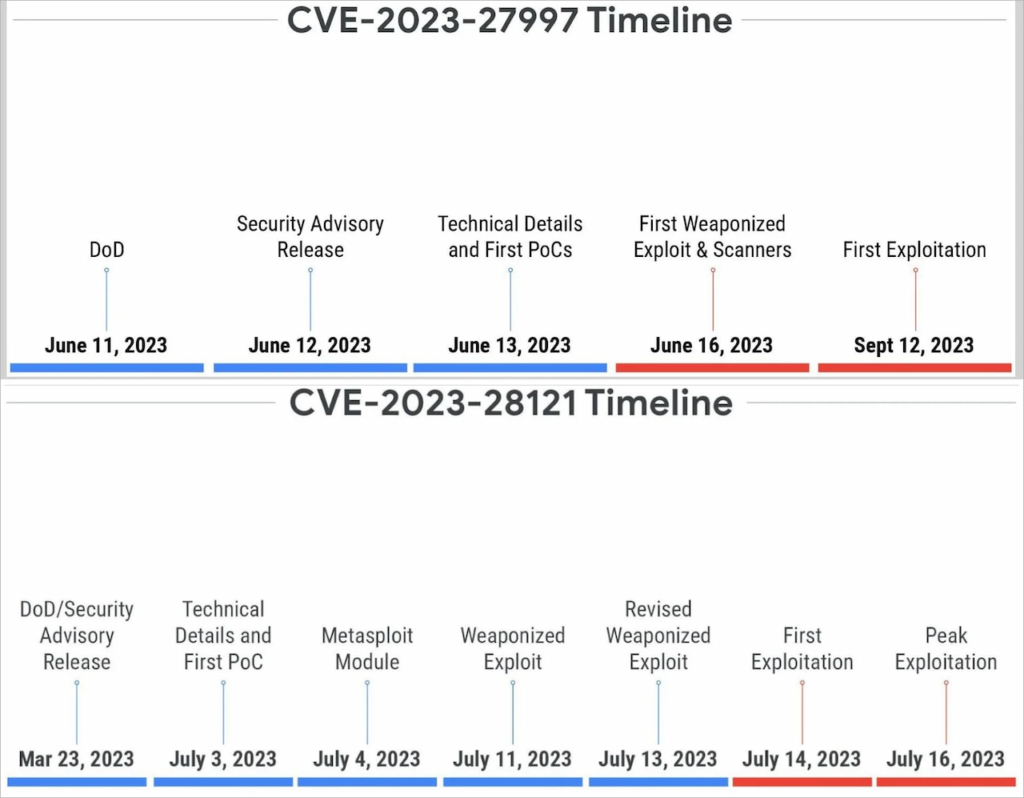

گوگل در گزارش خود تأکید میکند که رابطه ثابتی بین انتشار عمومی نقصها و زمان بهرهبرداری از آنها وجود ندارد. در سال ۲۰۲۳، ۷۵ درصد از نقصهای امنیتی قبل از اینکه هکرها از آنها سوءاستفاده کنند، بهصورت عمومی اعلام شده بودند؛ درحالیکه ۲۵ درصد از نقصها پس از شروع بهرهبرداری مخرب منتشر شدند.

دو نمونه مهم که این نبود ارتباط را نشان میدهند، آسیبپذیریهای CVE-2023-28121 در افزونه WordPress و CVE-2023-27997 در Fortinet FortiOS هستند. در افزونه WordPress، بهرهبرداری سه ماه پس از اعلام عمومی و ده روز پس از انتشار اثبات مفهوم (PoC) آغاز شد. درمقابل در FortiOS، نقص بلافاصله پس از اعلام عمومی تسلیح شد؛ اما بهرهبرداری مخرب از آن چهار ماه بعد ثبت شد.