فهرست مطالب

اخیراً حفره امنیتی تلگرام به مهاجمان اجازه میداد تا APKهای مخرب اندرویدی را بهعنوان ویدئو برای کاربران ارسال کنند.

بهگزارش تکناک، حفرهی امنیتی جدی (روز صفر) در نسخهی اندروید تلگرام وجود داشت که به مهاجمی با نام مستعار Ancryno اجازه میداد تا فایلهای مخرب اندرویدی (APK) را بهعنوان ویدئو برای کاربران ارسال کند.

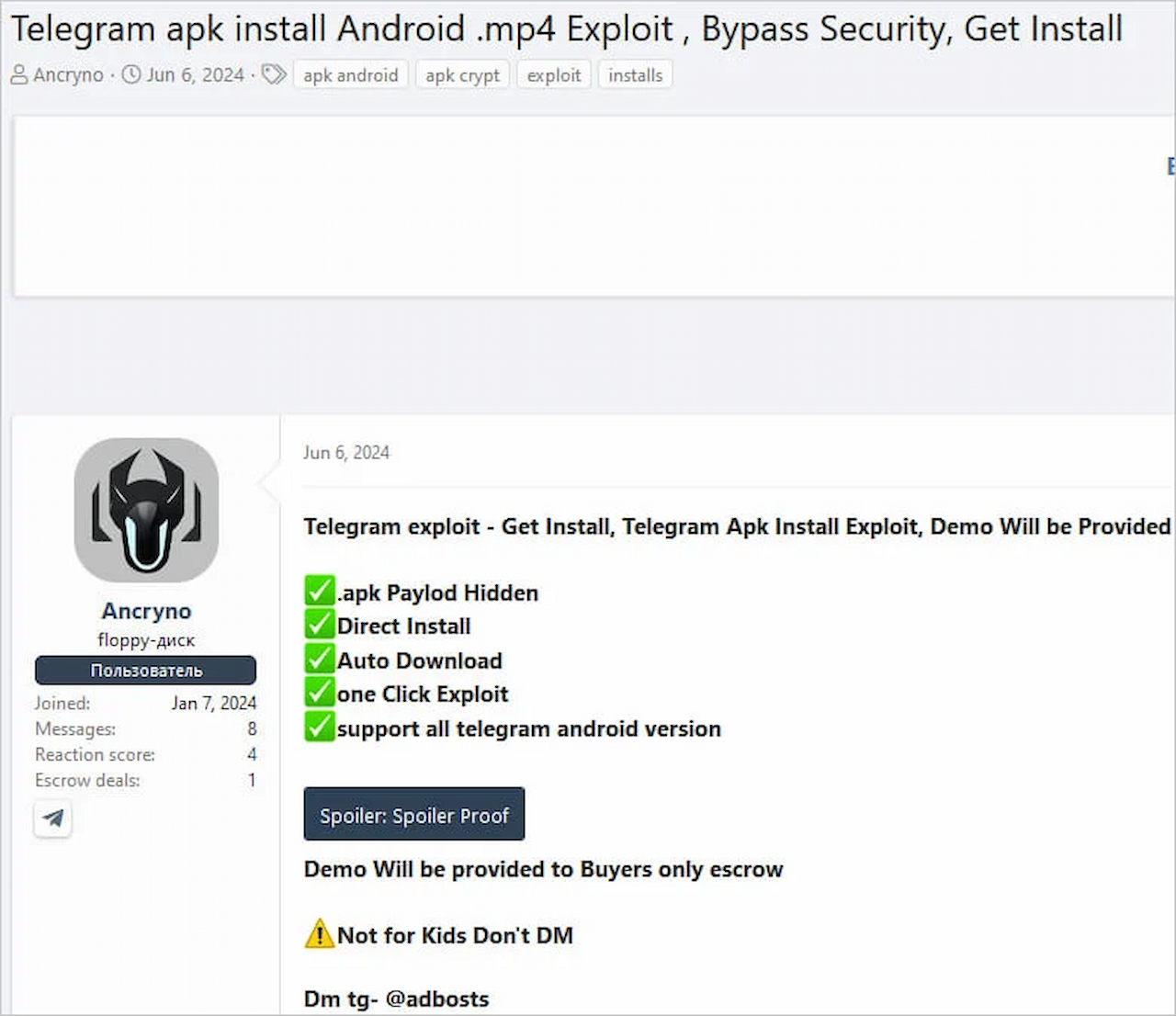

این فرد در ۶ ژوئن (۱۷ خرداد)، در یکی از انجمنهای هکری روسیزبان با نام XSS برای اولینبار این حفرهی امنیتی را فاش کرد. طبق گفتههای او، این باگ در نسخهی ۴.۱۴.۱۰ و قدیمیتر تلگرام وجود داشت.

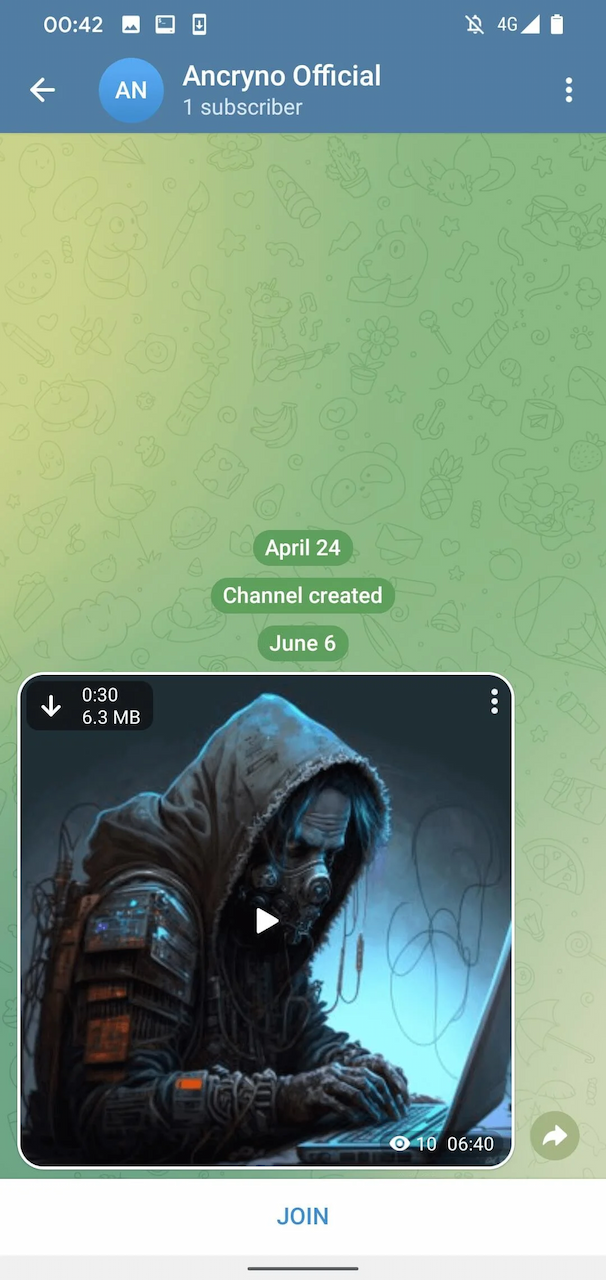

پژوهشگران شرکت امنیتی ESET پس از بهاشتراکگذاری نمونهای عملیاتی (PoC) از این حمله در یکی از کانالهای عمومی تلگرام، موفق شدند این حفره را کشف کنند و فایل مخرب مرتبط با آن را بهدست آورند.

بلیپینگکامپیوتر مینویسد که شرکت امنیتی ESET صحت این سوءاستفاده را در نسخهی ۴.۱۴.۱۰ و قدیمیتر تلگرام تأیید و آن را EvilVideo نامگذاری کرد. محقق امنیتی ESET، لوکاش استفانکو (Lukas Stefanko)، ابتدا در ۲۶ ژوئن (۶ تیر) و سپس در ۴ جولای (۱۴ تیر) این حفره را به تلگرام گزارش داد.

تلگرام در ۴ جولای اعلام کرد که در حال بررسی گزارش است و سپس این آسیبپذیری را در نسخهی ۵.۱۴.۱۰ وصله کرد؛ نسخهای که ۱۱ جولای (۲۱ تیر) منتشر شد. این موضوع بدینمعنی است که بازیگران مخرب حداقل پنج هفته فرصت داشتند تا از این حفرهی امنیتی روز صفر قبل از وصلهشدن سوءاستفاده کنند.

درحالیکه مشخص نیست از این باگ در حملات سایبری استفاده شده است یا خیر، شرکت ESET سرور فرمان و کنترل (C2) را بهاشتراک گذاشت که این بدافزارها از آن استفاده میکردند: infinityhackscharan.ddns[.]net.

وبسایت BleepingComputer با استفاده از VirusTotal [۱، ۲] دو فایل APK مخرب را کشف کرد که از این سرور C2 استفاده و وانمود میکنند که آنتیویروس Avast یا xHamster Premium Mod هستند.

01

از 01سوءاستفاده روز صفر تلگرام

حفرهی امنیتی روز صفر EvilVideo فقط روی تلگرام اندروید کار میکرد و به مهاجمان اجازه میداد تا فایلهای APK مخرب ویژهای بسازند که هنگام ارسال برای سایر کاربران تلگرام، بهصورت ویدئوهای جاسازیشده نمایش داده شوند.

شرکت ESET بر این باور است که این سوءاستفاده از رابط برنامهنویسی (API) تلگرام برای ایجاد خودکار پیامهایی بهره میبرد که بهنظر میرسد ویدئویی ۳۰ ثانیهای را نشان میدهند.

در تنظیمات پیشفرض، نسخهی اندروید شبکهی پیامرسان تلگرام بهصورت خودکار فایلهای رسانهای را دانلود میکند؛ بنابراین، شرکتکنندگان در کانال با بازکردن گفتوگو، این بدافزار را روی دستگاه خود دریافت میکنند. همچنین، برای کاربرانی که دانلود خودکار را غیرفعال کردهاند، یک ضربه روی پیشنمایش ویدئو برای شروع دانلود فایل کافی است.

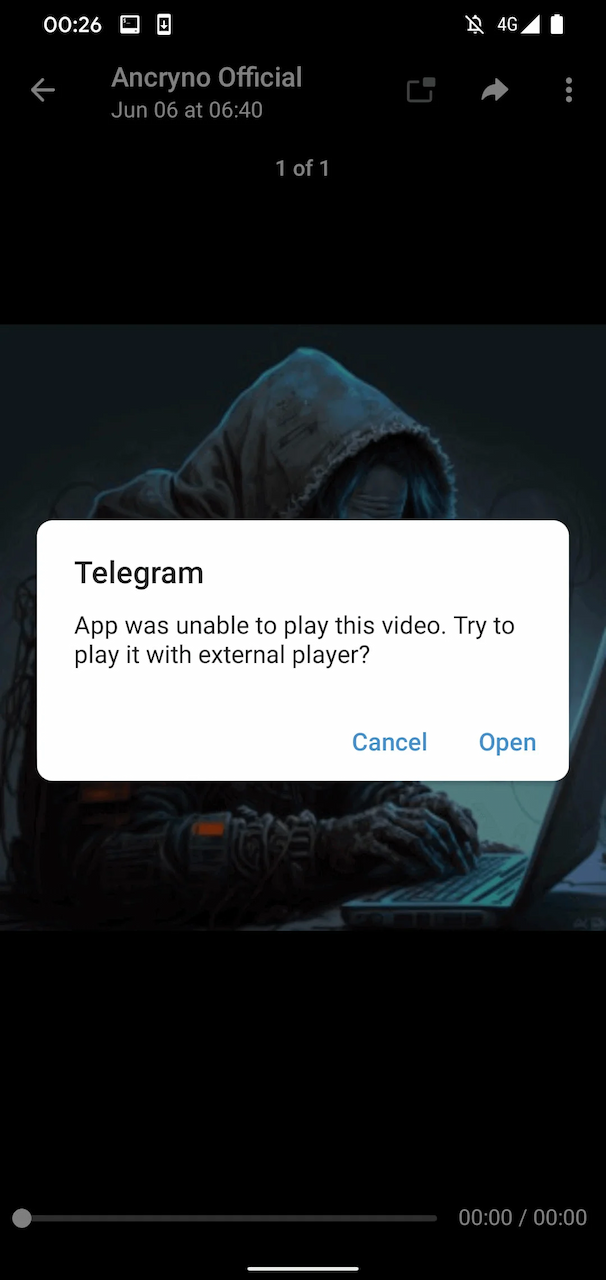

هنگامیکه کاربران سعی میکنند ویدئو جعلی را پخش کنند، تلگرام پیشنهاد میکند از پخشکنندهای خارجی استفاده شود که ممکن است باعث شود تا گیرندگان دکمهی «بازکردن» را بزنند و بدافزار را اجرا کنند.

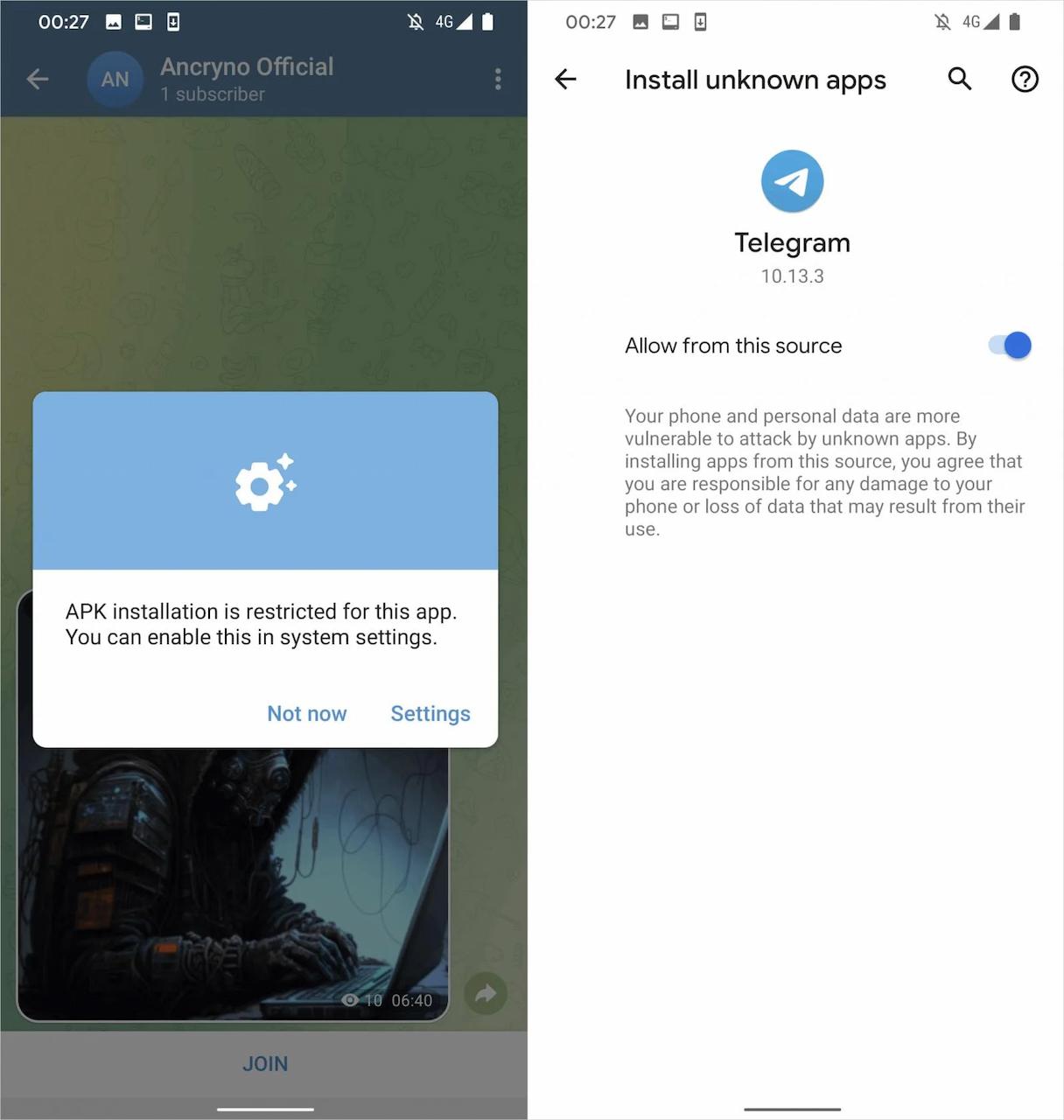

برای اجرای نهایی این حمله، یک مرحلهی اضافی موردنیاز است: قربانی باید نصب برنامههای ناشناس را از تنظیمات دستگاه فعال کند تا فایل APK مخرب بتواند روی دستگاه نصب شود.

طراح این سوءاستفاده ادعا میکند حمله با یک کلیک انجام میشود؛ اما نیاز به چندین کلیک و مرحله و تنظیمات خاص برای اجرای بدافزار روی دستگاه قربانی، خطر موفقیتآمیزبودن حمله را بسیار کاهش میدهد.

شرکت ESET این سوءاستفاده را روی وبسایت تلگرام و تلگرام دسکتاپ آزمایش کرد و دریافت که در این نسخهها کار نمیکند؛ زیرا فایل ارسالی بهعنوان فایل ویدئویی MP4 در نظر گرفته میشود.

تلگرام با انتشار نسخهی ۵.۱۴.۱۰ این مشکل امنیتی را برطرف کرده است. در این نسخه، فایلهای APK بهدرستی در پیشنمایش نشان داده میشوند؛ بنابراین، دیگر گیرندگان با فایلی که ویدئو بهنظر میآید، فریب نخواهند خورد.

اگر اخیراً فایلهای ویدئویی دریافت کردهاید که برای پخش از تلگرام درخواست برنامهی خارجی کردهاند، برای یافتن و حذف این بدافزارها از دستگاه خود، اسکن سیستم فایل را انجام دهید.

معمولاً فایلهای ویدئویی تلگرام در /storage/emulated/0/Telegram/Telegram Video/ (حافظهی داخلی) یا در /storage/<SD Card ID>/Telegram/Telegram Video/ (کارت حافظهی خارجی) ذخیره میشوند.