تحلیلگران امنیت سایبری یک کمپین بدافزار جدید به نام «GO#WEBBFUSCATOR» را مشاهده کردهاند که بر ایمیلهای فیشینگ، اسناد مخرب و تصاویر فضایی تلسکوپ جیمز وب برای انتشار بدافزار متکی است.

به گزارش تک ناک، این بدافزار به زبان Golang نوشته شده است، یک زبان برنامه نویسی که در بین مجرمان سایبری محبوبیت است ، زیرا چند پلتفرمی (ویندوز، لینوکس، مک) است ومقاومت بیشتری در برابر مهندسی معکوس و تجزیه و تحلیل دارد.

در کمپین بدافزار GO#WEBBFUSCATOR اخیر کشف شده توسط محققان در Securonix، هکرها Paylod هایی را که در حال حاضر توسط موتورهای آنتی ویروس در پلتفرم اسکن VirusTotal به عنوان مخرب علامت گذاری نشده اند، رها می کند.

زنجیره آلودگی

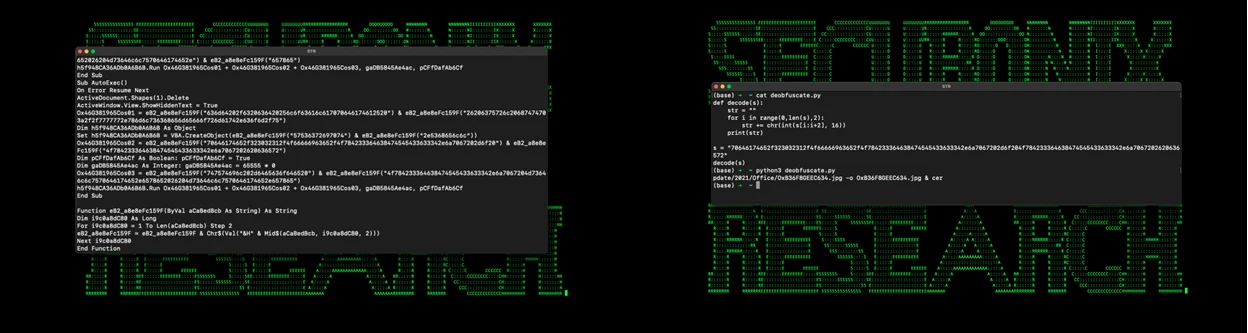

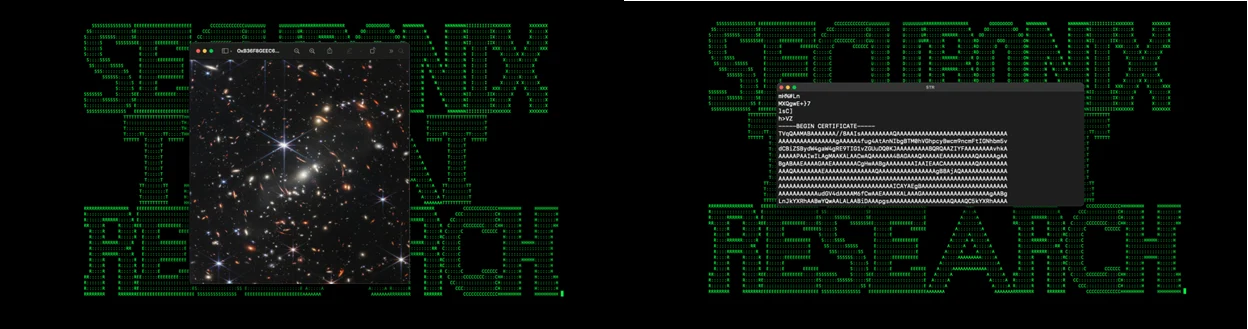

آلودگی با یک ایمیل فیشینگ با یک سند مخرب پیوست شده، “Geos-Rates.docx” شروع می شود که یک فایل الگو را دانلود می کند.آن فایل حاوی یک ماکرو وی بی اس مبهم است که در صورت فعال بودن ماکروها در مجموعه آفیس، به صورت خودکار اجرا می شود. سپس کد یک تصویر (“OxB36F8GEEC634.jpg) را از یک منبع راه دور دانلود می کند، آن را به یک فایل اجرایی (“msdllupdate.exe”) با استفاده از certutil.exe رمزگشایی می کند و راه اندازی می کند.

دربرنامه نمایشگر عکس، یک تصویر با پسوند PG از خوشه کهکشانی SMACS 0723 نشان داده می شود که توسط ناسا در جولای 2022 منتشر شد.با این حال، اگر این عکس با ویرایشگر متنی باز شود، محتوای اضافی مشخص می شود که بهعنوان یک گواهی موجود در تصویر پنهان شده است، که یک payload با Base64 کدگذاری شده است که به فایل اجرایی مخرب 64 بیتی تبدیل میشود.

رشته های Payload با استفاده از ROT25 بیشتر مبهم می شوند، در حالی که باینری از XOR برای مخفی کردن مجموعه های Golang استفاده می کند. علاوه بر این، مجموعه ها از تغییر کیس استفاده می کنند تا از شناسایی مبتنی بر امضا توسط نرم افزار های امنیتی دفاعی جلوگیری کنند.

توابع بدافزار

بر اساس آنچه می توان از طریق تجزیه و تحلیل بدافزار پویا استنباط کرد، فایل اجرایی با کپی کردن خود در localappdata\microsoft\vault و افزودن یک کلید رجیستری جدید در سیستم مورد هدف ماندگار می شود.پس از اجرا، بدافزار یک اتصال DNS به سرور فرمان و کنترل (C2) برقرار می کند و کوئری های رمزگذاری شده را ارسال می کند.

Securonix در این گزارش توضیح میدهد: پیامهای رمزگذاریشده در سرور C2 خوانده میشوند و رمزگشایی میشوند، بنابراین محتوای اصلی آن آشکار میشود.در مورد بدافزار GO#WEBBFUSCATOR، ارتباط با سرور C2 از طریق ارسال درخواستهای «TXT-DNS» با استفاده از درخواستهای «nslookup» به DNS مورد استفاده توسط مهاجم برقرار می شود. تمام اطلاعات با استفاده از Base64 کدگذاری شده است.

C2 ممکن است با تنظیم فواصل زمانی بین درخواستهای اتصال، تغییر زمانبندی nslookup یا ارسال دستوراتی برای اجرا از طریق ابزار cmd.exe به بدافزار پاسخ دهد.در طول آزمایش، Securonix مشاهده کرد مهاجمان ، دستورات شمارش دلخواه را روی سیستمهای آزمایشی خود اجرا میکردند که اولین مرحله در استاندارد شناسایی بود.

محققان خاطرنشان میکنند که دامنههای مورد استفاده در این کمپین اخیراً ثبت شدهاندو قدیمیترین دامنه مورد استفاده در 29 می 2022 ثبت شده است.