گروه هکری حامی دولت چین به نام APT41 در حملات سرقت اطلاعات علیه یک رسانه تایوانی و یک شرکت کاریابی ایتالیایی، از ابزار GC2 (Google Command and Control) تیم سرخ استفاده میکرد.

به گزارش تکناک، گروه HOODOO یا APT41 که با حمایت دولت چین فعالیت میکند، به دلیل حملاتش به صنایع مختلف در آمریکا، آسیا و اروپا شناخته شده است. شرکت Mandiant از سال 2014 به رصد و ردیابی این گروه هکری پرداخته است و به گفته آنها، فعالیتهای APT41 با گروههای هکری دیگر چینی مانند BARIUM و Winnti همپوشانی دارد.

در گزارش تهدیدات آوریل 2023 شرکت گوگل که در پایان هفته گذشته منتشر شد، محققان امنیتی از گروه تجزیه و تحلیل تهدیدات گوگل (TAG) اعلام کردند که APT41 در حملاتش از ابزار GC2 تیم سرخ (GC2 red teaming tool) استفاده میکند.

GC2 یا Google Command and Control یک پروژه متن باز است که به زبان Go نوشته شده و برای فعالیتهای تیم سرخ (red teaming) طراحی شده است.

در مخزن GitHub پروژه آمده است ، این برنامه بدون نیاز به تنظیمات خاصی مانند دامنههای سفارشی، VPS یا CDN برای فراهم کردن یک دستور و کنترل در فعالیتهای تیم سرخ توسعه داده شده است.

علاوه بر این، این برنامه تنها با دامنههای (* .google.com)ارتباط برقرار میکند تا شناسایی آن دشوارتر شود.

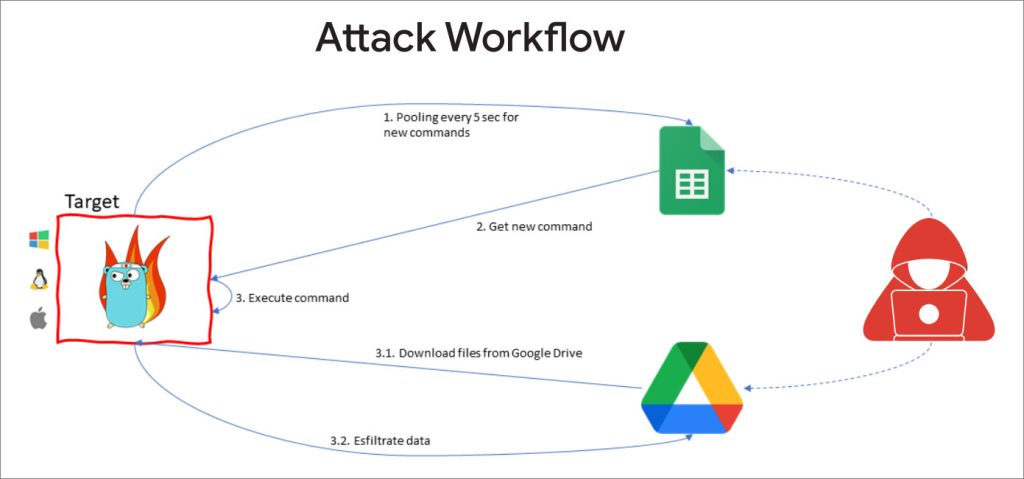

این پروژه شامل یک عملگر است که در دستگاه قربانی نصب و به یک URL Google Sheets متصل میشود تا دستورات را دریافت کند. این دستورات باعث میشوند عملگر نصب شده، اطلاعات را از روی دستگاه قربانی به سرویس ذخیرهسازی ابری منتقل کند و یا بارگیری و نصب بارهای اضافی را از Google Drive انجام دهد.

GC2 در حملات مورد سوء استفاده قرار گرفت

گزارش گوگل اعلام کرد که گروه تحلیل تهدیدات (TAG) موفق به خنثی کردن حمله ATP41 بر روی یک شرکت رسانهای تایوانی شد که در آن حمله، از روش فیشینگ با لینک به یک فایل محافظت شده با رمز عبور در Drive استفاده شده بود. بر اساس گزارش، این حمله توسط گروه APT41 با حمایت دولت چین انجام شده بود.

ظرفیت بار یک ابزار تیم سرخ با متن باز به نام “Google Command and Control” (GC2) بود.

بر اساس گزارش، گروه APT41 همچنین در حملات دیگری که در ماه ژوئیه 2022 بر روی یک وب سایت کاریابی ایتالیایی صورت گرفت، از GC2 استفاده کرده بود.

گوگل با استفاده از عملگر میگوید که تهدیدگران سعی در نصب بارهای اضافی روی دستگاه داشتند و اطلاعات را به Google Drive منتقل میکردند، همانطور که در دستور کار حمله در زیر نشان داده شده است.

اگرچه نمیدانیم که در این حملات، چه نوع بدافزاری توزیع شده است، اما معلوم است که APT41 انواع مختلفی از بدافزار را بر روی سیستمهای قربانی نصب میکند.

گزارشی از Mandiant در سال 2019 توضیح میدهد که تهدیدگران از rootkit، bootkit، بدافزار سفارشی، درگاه ورودی پشتیبان، بدافزار نقطه فروش و حتی رانسوم ویروس در یک حادثه جداگانه استفاده میکنند.

این تهدیدگران نیز به نصب بدافزار Winnti و shell web China Chopper، ابزارهایی که توسط گروههای هکری چینی به کار میروند و نرمافزار TCobalt Strike برای پایداری در شبکههای قربانی، شناخته شدهاند.

در سال 2020، وزارت دادگستری سه شهروند چینی که باور دارند بخشی از APT41 هستند را به جرائمی مانند حملات زنجیره تأمین، سرقت داده و نفوذ به اطلاعات کشورهای مختلف در سراسر جهان متهم کرد.

BleepingComputer با گوگل تماس گرفت تا بیشتر در مورد بارهای اطلاعاتی که در این حملات دیده شدهاند، بداند، اما بی نتیجه بود.

تغییر به ابزارهای قانونی

استفاده APT41 از GC2 به وضوح نشان میدهد که تهدیدگران در حملات خود به ابزارهای قانونی تیم سرخ و پلتفرمهای RMM به عنوان بخشی از حملات خود علاقهمند شدهاند.

استفاده از Cobalt Strike در حملات، در سالهای گذشته گسترده بوده است اما همچنین منجر به سرمایهگذاری های قابل توجهی در زمینه تشخیص آن در حملات شده، که باعث شناسایی آسان تر آن توسط دفاع کنندگان شده است. در نتیجه، تهدیدگران شروع به استفاده از ابزارهای دیگر تیم سرخ، مانند Brute Ratel و Sliver، برای پرهیز از شناسایی شدن در طول حملات خود کردهاند.

اخیرا، گروههای خلافکاری رانسومور از ابزار پایداری شبکه و مانیتورینگ از راه دور (RMM) به نام Action1 برای اجرای دستورات، اسکریپتها و باینریها در شبکههای قربانی استفاده کردهاند. این اقدام نشان میدهد که تهدیدگران با تلاش برای بهبود کارایی حملات خود، به دنبال استفاده از ابزارهایی هستند که قبلا برای تیم سرخ در تمرینات یا برای مدیریت شبکه از راه دور مورد استفاده قرار میگرفتهاند. متأسفانه، این ابزارها همچنین میتوانند توسط افراد تهدیدآمیز برای سوء استفاده در حملات خود، به کار گرفته شوند.

تازهترین اقدام گروههای خلافکاری رانسومور سوء استفاده از ابزار پایداری شبکه و مانیتورینگ از راه دور (RMM) به نام Action1 برای اجرای دستورات، اسکریپتها و باینری ها در شبکههای قربانی است.