محققان امنیتی از پنج دانشگاه ایالات متحده آمریکا به منظور بررسی نحوه جاسوسی و استراق سمع گوشی های مجهز به سیستم عامل اندروید با استفاده از سنسور حرکتی با هم همکاری کردهاند.

به گزارش تکناک، این روش جاسوسی EarSpy نامیده می شود. آنها برای اثبات این مفهوم امنیتی، ارتعاشات ایجادشده بر روی بلندگوی گوشی یک تلفن و متعاقباً شناسایی توسط حسگرهای حرکتی آن را بررسی کردند.

مطالعه دادهها به دانشمندان امکان تشخیص گفتار یا شناسایی تماس گیرنده و همچنین ویژگیهای شخصی مانند جنسیت را با خواندن دادههای حسگرهای حرکتی داد.

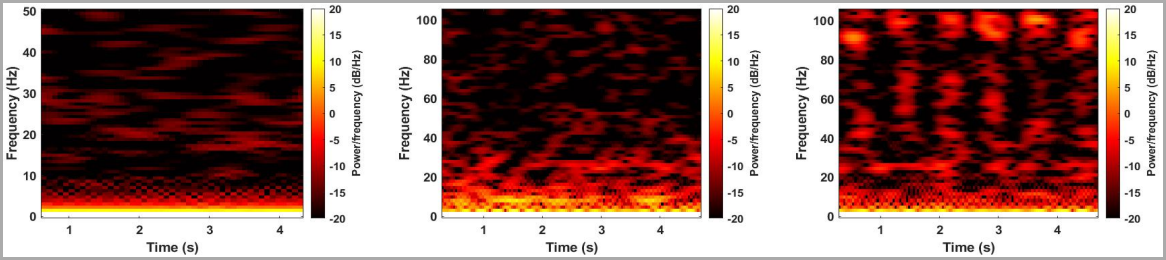

این کار قبلا با بلندگوی اسپیکر تلفن انجام شده است، حال با ظهور صدای استریو در تلفن های مدرن، هدفون ها روز به روز قدرتمندتر می شوند و به محققان امکان به کارگیری الگوریتم های یادگیری ماشینی قادر به استراق سمع صاحبان دستگاه با جمع آوری داده های حسگرهای حرکتی را میدهد.

دانشمندان برای اثبات اینکه سازندگان تلفن باید فشار صدا را در طول مکالمات تلفنی کاهش دهند و مطمئن شوند که قرارگیری حسگرهای حرکتی اجازه نمیدهد لرزشهای گوشی بهطور قابل تشخیصی دریافت شوند از OnePlus 3T قدیمی 2016 استفاده کردند. این گوشی اطلاعات قابل تشخیصی برای خواندن توسط سنسور های حرکتی ارائه نکرد.این در حالی است که صدای استریو OnePlus 7T 2019، و سری جدیدتر OnePlus 9 اطلاعات قابل تشخیص ارائه دادند.

این حمله از کانال جانبی که امکان تشخیص جنسیت، سخن و گفتار تماس گیرنده توسط حسگرهای حرکتی به مهاجم میدهد را از طریق کاهش صدای گوشی به اندازهی معین به راحتی می توان خنثی کرد.

گوگل با اندروید ۱۳، سعی در جلوگیری از چنین نفوذی به حریم خصوصی کاربر را با دریافت اجازه برای جمعآوری دادههای حسگر با نرخ نمونهبرداری در 200 هرتز یا بالاتر را دارد. با این حال، در 200 هرتز، دقت سیگنال انتخاب شده تنها 10 درصد کاهش مییابد، بنابراین این یک گزینه پیشگیرانه نیست و در نرخ نمونه برداری 400 تا 500 هرتز، تشخیص گفتار از طریق واکنش سنسور حرکتی تقریبا غیرممکن میشود.

محققان هشدار میدهند: با وجود ده ردهبندی مختلف در این بررسی، دقت سنجش پنج برابر بیشتر از حدس تصادفی است، و نشان دهنده تأثیر قابلتوجه ارتعاش ناشی از بلندگوی گوشی بر دادههای شتابسنج است.