فهرست مطالب

مدیران وبسایتهای WordPress اخیراً هدف کمپین فیشینگ قرار گرفتهاند که ازطریق ایمیلهای جعلی هشدار امنیتی به آنها ارسال میشود.

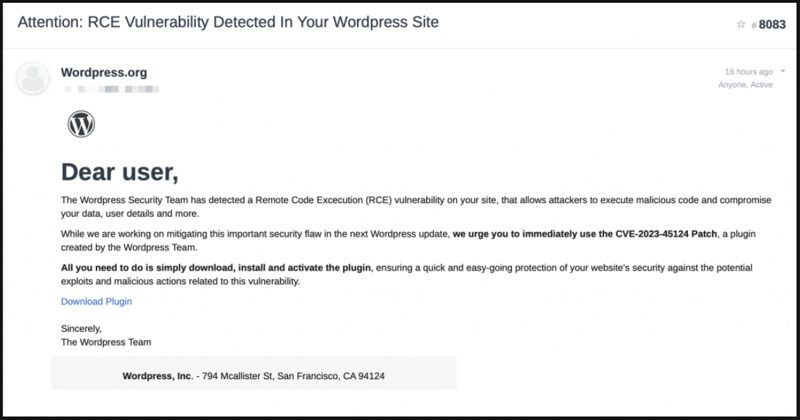

بهگزارش تکناک، ایمیلهای جعلی هشدار امنیتی که ادعا میکنند از جانب وردپرس فرستاده شدهاند، کاربران را از آسیبپذیری خیالی و بحرانی با نام CVE-2023-45124 در این سامانه آگاه میکنند. این آسیبپذیری به هکرها امکان میدهد تا کد از راه دور (RCE) را اجرا کنند. کارشناسان امنیتی WordPress از شرکتهای Wordfence و PatchStack این کمپین را شناسایی و گزارش کردهاند.

01

از 01پلاگین جعلی WordPress

ایمیلهای جعلی هشدار امنیتی کاربران را تشویق میکنند تا پلاگینی جعلی را دانلود و نصب کنند که گفته میشود مشکل امنیتی را برطرف میکند. بااینحال، درحقیقت این پلاگین بهخودیخود بدافزار است و میتواند به وبسایتهای آلوده آسیب جدی وارد کند.

با کلیککردن روی گزینهی «دانلود پلاگین» در این ایمیل، قربانیان به صفحهی فرود تقلبی به نشانی en-gb-wordpress[.]org هدایت میشوند که ظاهری مشابه با وبسایت معتبر wordpress.com دارد.

در این صفحه، اطلاعاتی دربارهی پلاگینی جعلی ارائه میشود که آمار دانلودی غیرواقعی و بیش از 500هزار نفر را نشان میدهد. همچنین، چندین نقد کاربری ساختگی وجود دارد که ادعا میکنند این پلاگین به بازیابی وبسایتهایی کمک کرده است که دچار حمله شدهاند و در مقابله با حملههای هکری نیز به آنها یاری رسانده است. اکثر قریب به اتفاق نقدهای کاربران پنجستاره هستند؛ اما برای اینکه صفحه واقعیتر بهنظر برسد، نقدهای چهار و سه و یک ستاره نیز اضافه شدهاند.

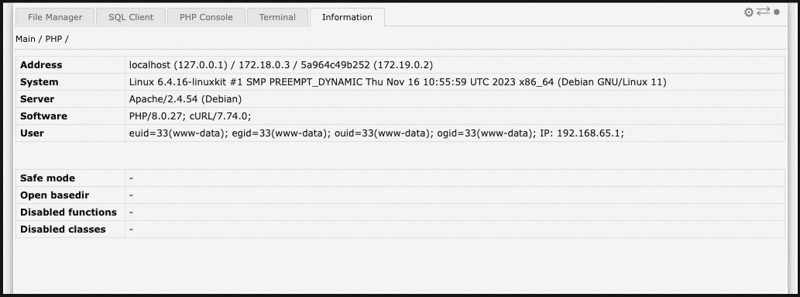

پس از نصب، این پلاگین مخرب حساب کاربری مدیریتی مخفی با نام wpsecuritypatch ایجاد و اطلاعات مربوط به قربانی را به سرور فرمان و کنترل (C2) مهاجمان مستقر در wpgate[.]zip ارسال میکند. پسازآن، پلاگین در پشتی رمزگذاریشده با استفاده از بیس 64 را از سرور C2 دانلود و آن را بهعنوان wp-autoload.php در دایرکتوری ریشه وبسایت ذخیره میکند.

این در پشتی قابلیتهایی نظیر مدیریت فایل، مشتری SQL، کنسول PHP و ترمینال خط فرمان را دراختیار مهاجمان قرار و اطلاعات دقیقی نیز دربارهی محیط سرور به آنها ارائه میدهد. این امکانات به مهاجمان اجازه میدهد تا کنترل وبسایت قربانی را کاملاً در دست بگیرند.

این پلاگین مخرب بهگونهای طراحی شده است که خود را از فهرست پلاگینهای نصبشده در وردپرس پنهان میکند. برای حذف آن، مدیران وبسایت باید بهصورت دستی و با دقت در دایرکتوری ریشهی وبسایت جستوجو کنند. این مخفیسازی باعث میشود که این پلاگین را نتوان بهسادگی ازطریق داشبورد وردپرس یافت.

بهدلیل پیچیدگیهای مربوط به شناسایی و حذف این پلاگین، مدیران وبسایتها باید دانش فنی لازم برای بررسی فایلهای سرور را داشته باشند. این نیاز به تخصص فنی بیشتر، اهمیت روشهای پیشگیرانه و تشخیص بهموقع تهدیدهای سایبری را برجسته میکند. درنتیجه، مدیران وبسایتها باید همیشه مراقب باشند و بهروزرسانیهای امنیتی را جدی بگیرند تا از چنین حملاتی در امان بمانند.

درحالحاضر، هدف عملیاتی افزونهی مذکور نامشخص است. بااینحال، PatchStack حدس میزند که ممکن است برای تزریق تبلیغات در وبسایتهای آسیبدیده، تغییر مسیر بازدیدکنندگان، دزدیدن اطلاعات حساس یا حتی اخاذی از مالکان با تهدید به افشای محتویات پایگاه داده وبسایتشان استفاده شود.