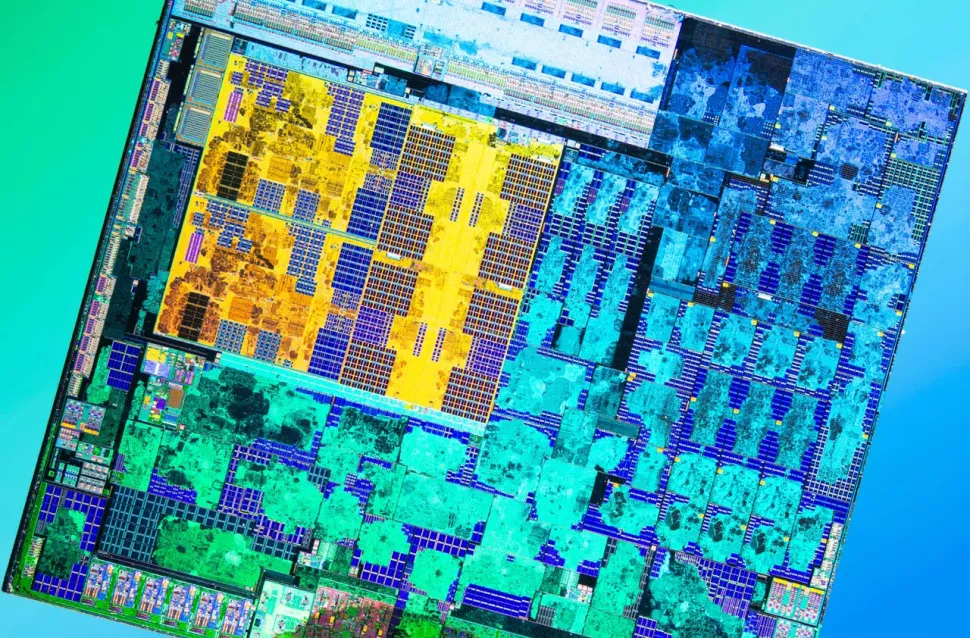

شرکت AMD بی سر و صدا 31 آسیب پذیری جدید پردازنده های این شرکت را در بروزرسانی امنیتی ژانویه فاش کرد که شامل پردازنده های Ryzen و پردازنده های مرکز داده EPYC است.

به گزارش تکناک، بروزرسانی آسیبپذیری های پردازنده های AMD همچنین شامل فهرستی از نسخههای AGESA نیز می شود. AMD این آسیبپذیریها را در یک افشای هماهنگ با چندین محقق در این حوزه، از جمله تیمهایی از گوگل، اپل و اوراکل فاش کرد که به شرکت زمان داد تا قبل از فهرستبندی عمومی، اقدامات پیشگیرانه را اتخاذ کند.

با این حال، AMD آسیبپذیریها را با یک بیانیه مطبوعاتی یا روش های دیگراطلاعرسانی دیگر اعلام نکرد بلکه فقط لیستها را منتشر کرد .

AMD نسخه های مختلف AGESA برای شرکت هایی که از این پردازنده در دستگاه های تولیدی خود استفاده می کنند منتشر کرده است (کد AGESA برای ساخت کد BIOS/UEFI استفاده می شود).

با این حال، در دسترس بودن وصلههای BIOS جدید با کد جدید AGESA بسته به شرکت استفاده کننده متفاوت است. این بدان معناست که باید با مادربرد یا فروشنده سیستم خود را چک کنید تا ببینید آیا ویرایش های جدید بایوس با کد AGESA رادریافت کرده است یا خیر.

AMD می گوید که معمولاً سالی دو بار، در ماه مه و نوامبر، لیست آسیب پذیری های محصولات خود را منتشر می کند، اما به دلیل تعداد نسبتاً زیاد آسیب پذیری های جدید ، تصمیم گرفت برخی از آنها را در ژانویه منتشر کند. هنوز مشخص نیست که آیا جریمه های عملکردی وجود خواهد داشت یا خیر، همانطور که در مورد کاهش های دیگر مانند Spectre و Meltdown دیده ایم.

همانطور که در سیستمهای قدیمیتر دیدهایم، برخی ممکن است بهروزرسانی نشوند. همچنین به نظر می رسد که برخی از مدل های آسیب دیده هنوز اقدامات کاهشی در مورد آسیب پذیری نداشته باشند.

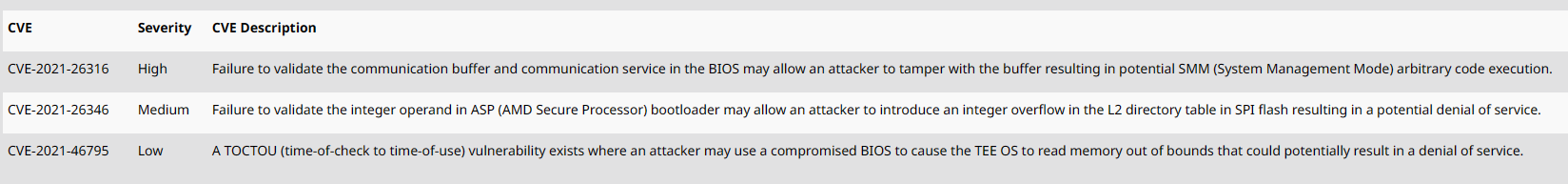

این آسیبپذیریها شامل سه نوع جدید برای رایانههای رومیزی Ryzen، HEDT، Pro و Mobile است. یکی از آسیبپذیریها با شدت بالا و دو آسیبپذیری دیگر بهعنوان شدت متوسط یا کم رتبهبندی شدهاند. این آسیبپذیریها میتوانند از طریق هکهای بایوس یا حمله به بوتلودر AMD Secure Processor (ASP) مورد سوء استفاده قرار گیرند.

این آسیبپذیریها شامل تراشههای دسکتاپ Pinnacle Ridge سری Ryzen 2000، به همراه خطوط تولید APU سری 2000 و 5000 است که دارای گرافیک یکپارچه هستند (Raven Ridge، Cezanne). علاوه بر این، پردازندههای HEDT و Pro سری Threadripper 2000 و 3000 AMD به همراه تعداد زیادی پردازندههای موبایل سری Ryzen 2000، 3000، 5000، 6000 و Athlon 3000 نیز تحت تأثیر قرار گرفتهاند.

AMD همچنین 28 آسیب پذیری را برای پردازنده های EPYC خود فهرست کرده است که 4 مورد از آنها با شدت بالا هستند. سه نوع از انواع آسیب پذیری با شدت بالا، اجرای کد دلخواه را از طریق بردارهای حمله مختلف امکان پذیر می کنند، در حالی که یک آسیب پذیری دیگر اجازه می دهد تا داده ها را در مناطق خاصی در پردازنده بنویسید که می تواند منجر به از دست دادن یکپارچگی و در دسترس بودن داده ها شود. محققان همچنین 15 آسیبپذیری دیگر را کشف کردند که بهعنوان آسیبپذیری متوسط و 9 آسیبپذیری با شدت پایین رتبهبندی شدند.

تراشههای AMD مدتهاست که نسبت به مدلهای اینتل آسیبپذیری کمتری دارند.

با این حال، تعیین اینکه آیا اکتشافات اولیه محدود آسیب پذیری پردازندههای AMD به دلیل رویکرد امنیتی در طراحی پردازنده های این شرکت است یا به دلیل بالا بودن سهم بازار اینتل در بازار پردازنده، مشکل است.

از آنجا که اینتل سهم بالاتری در بازار پردازنده دارد، به همین دلیل بیشتر مورد توجه هکرها و مهاجمان قرار می گیرد، در نتیجه تعداد آسیب پذیری های کشف شده برای پردازنده های اینتل بسیار بیشتر از پردازنده های AMD بوده است.

به این ترتیب، موفقیت اخیر AMD در تصاحب سهم بازار از اینتل، به ویژه در بازار مراکز داده متمرکز بر امنیت، باعث خواهد شد که محققان در جستجوی شکاف های امنیتی بالقوه، چشمان خود را بیشتر به سمت معماری های AMD معطوف کنند. AMD همچنین چندین آسیبپذیری جدید دیگر را در گذشته اخیر افشا کرده است، از جمله یک نوع Meltdown که نیاز به کدگذاری مجدد نرمافزاری دارد، همراه با Hertzbleed و Take A Way.