محققان یک قطعه بدافزار بین پلتفرمی را که تا به حال دیده نشده بود، کشف کرده اند که طیف وسیعی از دستگاه های لینوکس و ویندوز، از جمله روترهای اداری کوچک، جعبه های FreeBSD و سرورهای بزرگ سازمانی را آلوده کرده است.

به گزارش تک ناک، Black Lotus Labs بازوی تحقیقاتی شرکت امنیتی Lumen، بدافزار را Chaos مینامد، کلمهای که مکرراً در نام توابع، گواهیها و نام فایلهایی که بد افزار از آنها استفاده میکند ظاهر میشود.

بدافزار آشوب (Chaos ) کمی بعد از از 16 آوریل ظاهر شد، زمانی که اولین خوشه از سرورهای کنترلی این بدافزار شد. از ژوئن تا اواسط ژوئیه، محققان صدها آدرس IP منحصربهفرد را پیدا کردند که نشاندهنده دستگاههای در معرض خطربدافزار Chaos بود. سرورهای مرحلهای که برای آلوده کردن دستگاههای جدید استفاده میشوند در ماههای اخیر رشد کردهاند و از 39 در ماه می به 93 در آگوست افزایش یافتهاند و تا روز سه شنبه این تعداد به 111 رسید.

شرکت Black Lotus تعامل این سرورهای مرحلهای را با دستگاههای لینوکس و همچنین سرورهای سازمانی آلوده شده مشاهده کرده است، یکی از آنها در اروپا مشاهده شد که میزبان نمونهای از GitLab بود بیش از 100 نمونه منحصر به فرد دیگر وجود دارد.

محققان Black Lotus Labs در یک پست وبلاگ صبح چهارشنبه نوشتند: «قدرت بدافزار Chaos از چند عامل ناشی می شود. “اول، طراحی شده است تا در چندین معماری، از جمله: ARM، Intel (i386)، MIPS و PowerPC – علاوه بر هر دو سیستم عامل ویندوز و لینوکس کار کند. رشد می کند، آشوب از طریق CVE های شناخته شده و کلیدهای SSH اجباری و همچنین سرقت شده منتشر می شود.

دوم، برخلاف باتنتهای توزیع باجافزار در مقیاس بزرگ مانند Emotet که از هرزنامهها برای گسترش و رشد استفاده میکنند، Chaos از طریق CVEهای شناخته شده و کلیدهای SSH اجباری و همچنین سرقتشده منتشر میشود.

CVE ها به مکانیسم مورد استفاده برای ردیابی آسیب پذیری های خاص اشاره دارند. گزارش روز چهارشنبه تنها به چند مورد اشاره داشت، از جمله CVE-2017-17215 و CVE-2022-30525 که بر فایروال های فروخته شده توسط Huawei و CVE-2022-1388، آسیب پذیری بسیار شدید در متعادل کننده های بار، فایروال ها و تجهیزات بازرسی شبکه فروخته شده توسط F5 اشاره دارد . آلودگی های SSH با استفاده از رمز عبور brute-forcing و کلیدهای دزدیده شده همچنین به Chaos اجازه میدهد از ماشینی به ماشین دیگر در یک شبکه آلوده انتشار یابد.

بدافزار Chaos همچنین دارای قابلیت های مختلفی است، از جمله شمارش تمام دستگاه های متصل به یک شبکه آلوده، اجرای پوسته های راه دور که به مهاجمان اجازه می دهد دستورات را اجرا کنند و ماژول های اضافی روی سیستم های آلوده شده را بارگذاری کنند.

این قابلیتها همراه با قابلیت اجرا بر روی چنین طیف وسیعی از دستگاهها باعث شد آزمایشگاههای بلک لوتوس حضوریک به یک مجرم سایبری که در حال پرورش شبکهای از دستگاههای آلوده برای استفاده از دسترسی اولیه، حملات DDoS و رمزنگاری است مشکوک شوند.

شرکت Black Lotus Labs معتقد است که Chaos شاخه ای از Kaiji است، بخشی از نرم افزار بات نت برای AMD مبتنی بر لینوکس و سرورهای i386 برای انجام حملات DDoS . بد افزار Chaos از زمانی که به وجود آمده، مجموعهای از ویژگیهای جدید، از جمله ماژولهایی برای معماریهای جدید، توانایی اجرا در ویندوز، و توانایی گسترش از طریق بهرهبرداری از آسیبپذیریها و برداشت کلید SSH را به دست آورده است.

آدرسهای IP سیستم های آلوده نشان میدهد که آلودگیهای Chaos به شدت در اروپا متمرکز شدهاند و نقاط کوچکتری از آلودگی در آمریکای شمالی و جنوبی و آسیا و اقیانوسیه وجود دارد.

در چند هفته اول سپتامبر، شبیهساز میزبان Chaos شرکت چندین دستور DDoS را دریافت کرد که تقریباً دوجین دامنه یا IP سازمانها را هدف قرار میداد. با استفاده از تله متری جهانی، چندین حمله DDoS را که با بازه زمانی، IP و پورت دستورات حمله دریافت شده بود، شناسایی شد. انواع حملات عموماً چند برداری بودند که از UDP و TCP/SYN در چندین پورت استفاده میکردند، که اغلب در مدت چند روز بر حجم آنها افزوده میشد. نهادهای مورد حمله شامل بازی، خدمات مالی و فناوری، رسانه و سرگرمی و میزبانی میشوند. ما حتی حملاتی مشاهده شد که ارائهدهندگان خدمات DDoS و یک صرافی استخراج کریپتو را هدف قرار میدادند. در مجموع، بد افرا اهداف EMEA، APAC و آمریکای شمالی را بیشتر مورد هدف قرار می داد.

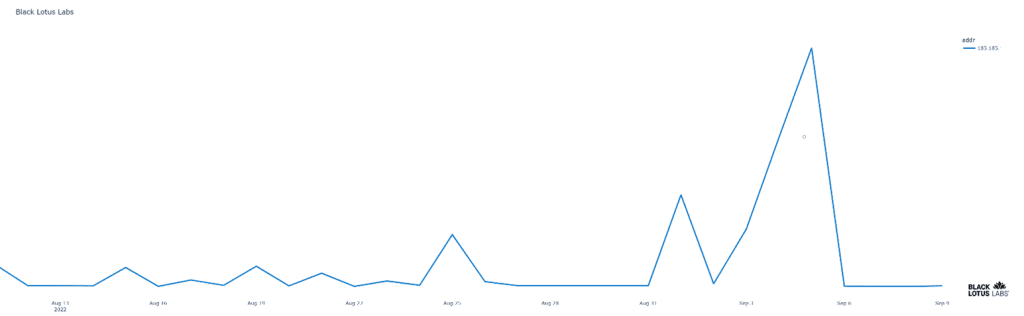

یک شرکت بازی با حمله ترکیبی UDP، TCP و SYN بر روی پورت 30120 هدف قرار گرفت. از 1 سپتامبر تا 5 سپتامبر، سازمان شبیه سازی شده سیل ترافیکی بیشتر از حجم معمول خود دریافت کرد. با تفکیک ترافیک برای بازه زمانی قبل و در طول دوره حمله، سیل ترافیک ارسال شده به پورت 30120 توسط تقریباً 12 هزار IP مجزا بود. اگرچه برخی از این ترافیک ممکن است نشان دهنده IP جعلی باشد.

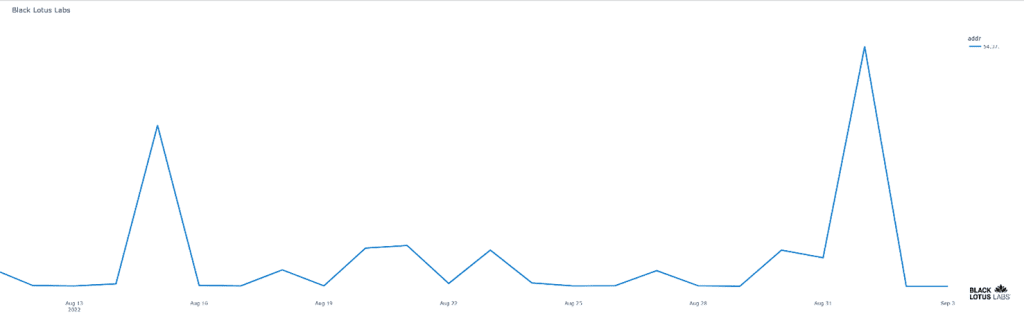

تعدادی از اهداف شامل ارائه دهندگان خدمات DDoS به عنوان یک سرویس بود. One خود را به عنوان یک عامل راهانداز IP برتر معرفی میکند که بای پس CAPTCHA و قابلیتهای DDoS لایه انتقال «محصول» را ارائه میدهد. در اواسط آگوست، افزایش شدید ترافیک در سرور های این شرکت که تقریباً چهار برابر بیشتر از بالاترین حجم ثبت شده در 30 روز گذشته بود گزارش شد. این اتفاق در اول سپتامبر با افزایش بیش از شش برابر حجم ترافیک عادی همراه شد.

مهمترین کاری که می توان برای جلوگیری از آلودگیهای Chaos انجام داد، بهروزرسانی کامل روترها، سرورها و سایر تجهیزات شبکه و استفاده از رمزهای عبور قوی و احراز هویت چند مرحله ای مبتنی بر FIDO2 در صورت امکان است. به صاحبان روترهای اداری کوچک توصیه می شود اکثر بدافزارهای روتر نمی توانند پس از راه اندازی مجدد دوام بیاورند. هر هفته یا بیشتر دستگاه خود را مجددا راه اندازی کنید. کسانی که از SSH استفاده می کنند باید همیشه از یک کلید رمزنگاری برای احراز هویت استفاده کنند.