در ویندوز برخی از بوت لودرهای شخص ثالث برای رابط سیستم عامل توسعه پذیر یکپارچه (UEFI) می توانند به مهاجمان اجازه دهند تا کدهای غیرمجاز را در مراحل اولیه فرآیند بوت، قبل از بارگیری سیستم عامل، اجرا کنند.

به گزارش تک ناک، مشخص شد که بوت لودرهای شخص ثالث که ویندوز از آنها استفاده می کند آسیب پذیر هستند.وضعیت آسیب پذیری تقریباً ده ها بوت لودر دیگر حال حاضر مشخص نیست .

مهاجمان می توانند از مشکل امنیتی برای ایجاد یک نقطه دسترسی در سیستم هدف استفاده کنند که با نصب مجدد سیستم عامل (OS) قابل حذف نیست.

محققان امنیتی Eclypsium،Mickey Shkatov و Jesse Michael، نقطه ضعف هایی را کشف کردند که بر بوتلودرهای UEFI عرضه شده شخص ثالث تأثیرمیگذارند . از این نقاط ضعف میتوان برای دور زدن ویژگی Secure Boot در ماشینهای ویندوز استفاده کرد.

بوت امن یا Secure Boot بخشی از مشخصات UEFI است که برای اطمینان از اینکه فقط کد تایید شده برای شروع فرآیند بوت کردن سیستم عامل اجرا می شود، طراحی شده است.

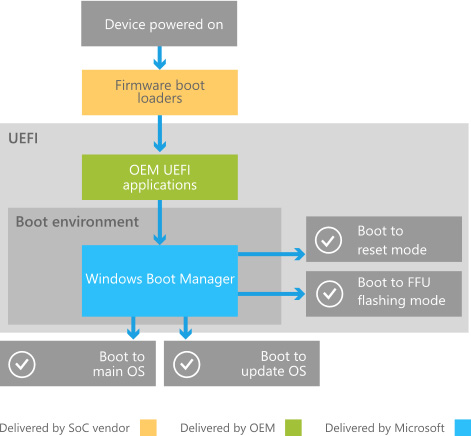

مروری بر فرآیند بوت در سیستم های UEFI

بوت لودر سیستم عامل بلافاصله پس از روشن کردن سیستم برای راه اندازی اولیه سخت افزار و بوت کردن محیط UEFI که مسئول راه اندازی Windows Boot Manager است، اجرا می شود.

پژوهشگران در Eclypsium دریافتند که سه بوت لودر UEFI که توسط مایکروسافت تایید شده بودند دارای آسیبپذیریهایی بودند که امکان دور زدن ویژگی Secure Boot و اجرای کد بدون تایید را فراهم میکرد:

1-New Horizon Datasys Inc: CVE-2022-34302 با عبور از Secure Boot از طریق نصب کننده سفارشی

2-CryptoPro Secure Disk: CVE-2022-34301 با عبور از Secure Boot از طریق اجرای UEFI Shell

3-Eurosoft (UK) Ltd: CVE-2022-34303 دور زدن Secure Boot از طریق اجرای UEFI Shell

مایکروسافت با دو ارائه کننده بوت لودر در آخر لیست با کار همکاری میکند. مایکرو سافت مجبور شد به روز رسانی امنیتی KB5012170 را برای رفع مشکل در بوت لودرهای ارائه شده منتشر کند.

به عنوان بخشی از این اصلاح، مایکروسافت تمامی تاییدیه های مورد نیاز را که با انتشار به روزرسانی امنیتی از ژوئیه 2022 صادر شده بود، مسدود کرده است.

مایکروسافت اعلام کرد که :”این به روز رسانی امنیتی با اضافه کردن تاییدیه ماژول های آسیب پذیر شناخته شده UEFI به DBX آسیب پذیری را برطرف می کند”

این هفته مرکز هماهنگی Carnegie Mellon CERT در توصیهای درباره آسیبپذیریها هشدار داد که کد اجرا شده در مراحل اولیه راهاندازی میتواند «همچنین از سیستم های امنیتی دفاعی رایج مبتنی بر سیستمعامل و EDR فرار کند».

Carnegie Mellon CERT فهرستی با 23 ارائه کننده بوت لودر UEFI منتشر کرده است که وضعیت تنها سه مورد از آنها امن است: Microsoft ، Phenix Technologies و Red Hat

به بقیه 20 عرضه کننده در مورد این مشکلات اطلاع رسانی شده ، اما در حال حاضر مشخص نیست که آیا محصولات آنها تحت تأثیر قرار گرفته است یا خیر.