هکرها در حال افزایش سوء استفاده از ویژگی مجاز تونل های کلودفلر هستند تا از دستگاههای قربانی برای ایجاد ارتباطات پنهان HTTPS استفاده کنند، فایروالها را دور زده و برای مدت طولانی پایداری داشته باشند.

به گزارش تکناک، این تکنیک به طور کامل جدید نیست، به عنوان مثال در ژانویه 2023، Phylum گزارش داد که افراد تهدیدگر بستههای مخرب PyPI را ایجاد کردند که از تونلهای Cloudflare برای سرقت دادهها به صورت پنهان و یا دسترسی از راه دور به دستگاهها استفاده میکردند.

با این حال، به نظر میرسد که بیشتر تهدیدات در حال استفاده از این تاکتیک هستند، چرا که تیمهای DFIR و GRIT شرکت GuidePoint هفته گذشته افزایش فعالیت را مشاهده کردند.

سوء استفاده از تونل های Cloudflare

تونل های Cloudflare یکی از ویژگیهای محبوب ارائه شده توسط Cloudflare هستند که به کاربران این امکان را میدهند تا ارتباطات امن، تنها به صورت خروجی، با شبکه Cloudflare برای سرورها یا برنامههای وب ایجاد کنند.

کاربران میتوانند به سادگی با نصب یکی از کلاینت های cloudflared در دسترس برای لینوکس، ویندوز، macOS و Docker، تونل را پیادهسازی کنند.

سپس، سرویس بهصورتی که کاربر تعیین کرده، برای دسترسی به موارد مورد نیاز مانند به اشتراک گذاری منابع، تست و غیره به اینترنت ارائه میشود.

تونلهای Cloudflare، مجموعهای از کنترل دسترسیها، پیکربندیهای دروازه، مدیریت تیم و آنالیز کاربر را فراهم میکنند و به کاربران در کنترل بر روی تونل و خدمات مورد نظر که در دسترس قرار میگیرند، کمک میکنند.

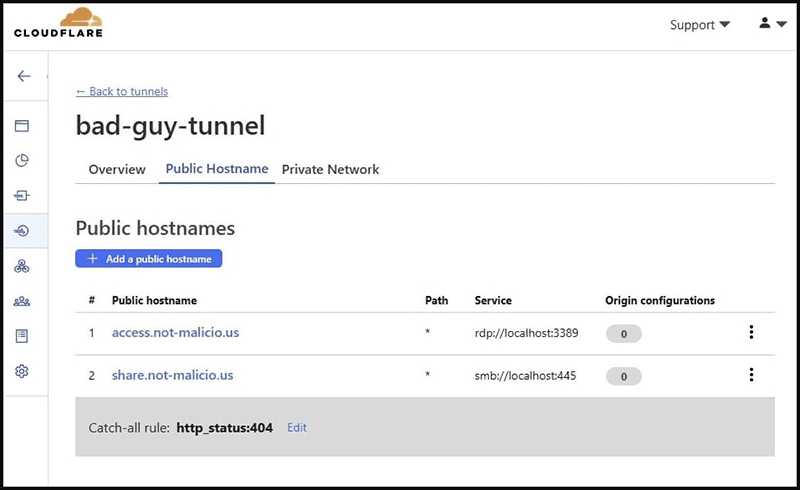

در گزارش شرکت GuidePoint، پژوهشگران اعلام کردند که بیشتر تهدیدات از تونل های Cloudflare برای اهداف غیرقانونی، مانند دسترسی پنهان به شبکه قربانی، اجتناب از شناسایی و برداشت دادههای دستگاههای قربانی استفاده میکنند.

تنها یک دستور از دستگاه قربانی که چیزی به جز توکن تونل منحصر به فرد مهاجم را فاش نمیکند، کافی است تا کانال ارتباطی پنهان را برقرار کند. در عین حال، تهدید کننده میتواند پیکربندی یک تونل را تغییر دهد، آن را در زمان واقعی غیرفعال و فعال کند.

شرکت GuidePoint توضیح میدهد: بهمحضی که تغییرات پیکربندی در داشبورد Cloudflare صورت میگیرد، تونل بهروزرسانی میشود، که به تهدیدکنندگان اجازه میدهد تا فقط زمانی که میخواهند برروی دستگاه قربانی فعالیت انجام دهند، قابلیتهای خود را فعال کنند، سپس قابلیتها را غیرفعال کنند تا از فاش شدن زیرساخت خود جلوگیری کنند.

به عنوان مثال، تهدید کننده میتواند ارتباط RDP را فعال کند، اطلاعات را از دستگاه قربانی جمعآوری کند، سپس ارتباط RDP را تا روز بعد غیرفعال کند، به این ترتیب شانس شناسایی یا قابلیت مشاهده دامنه مورد استفاده برای برقراری ارتباط کاهش مییابد.

با توجه به اینکه اتصال HTTPS و تبادل دادهها از طریق QUIC در پورت 7844 انجام میشود، احتمالاً فایروالها یا سایر راهحلهای محافظت شبکه این فرآیند را متوجه نخواهند شد مگر اینکه به طور خاص برای این کار تنظیم شده باشند.

همچنین، اگر مهاجم بخواهد حتی مخفیانهتر باشد، از ویژگی ‘TryCloudflare’ شرکت Cloudflare سوء استفاده کند که به کاربران این امکان را میدهد تا تونلهای یک بار مصرف بدون ایجاد حساب کاربری ایجاد کنند.

به علاوه، شرکت GuidePoint میگوید که امکان سوء استفاده از ویژگی ‘Private Networks’ شرکت Cloudflare نیز وجود دارد و این اجازه را به یک مهاجم میدهد که پس از ایجاد یک تونل به دستگاه مشتری (قربانی)، تا از راه دور به طیف وسیعی از آدرس های IP داخلی دسترسی داشته باشد.

حال که شبکه خصوصی پیکربندی شده است، میتوانم به دستگاههای موجود در شبکه محلی بروم و به خدماتی که مختص کاربران شبکه محلی هستند دسترسی پیدا کنم”، هشدار محقق GuidePoint به نقل از نیک فین.

برای شناسایی استفاده غیرمجاز از تونلهای Cloudflare، شرکت GuidePoint توصیه میکند که سازمانها به دنبال دامنههای DNS خاص (در گزارش معرفی شده است) و استفاده از پورتهای غیراستاندارد مانند 7844 باشند.

علاوه بر این، با توجه به اینکه استفاده از تونلهای Cloudflare نیاز به نصب کلاینت ‘cloudflared’ دارد، دفاع کنندگان میتوانند با مانیتور کردن مقادیر hash فایلهای مرتبط با نسخههای مشتری، استفاده از این ابزار را شناسایی کنند.