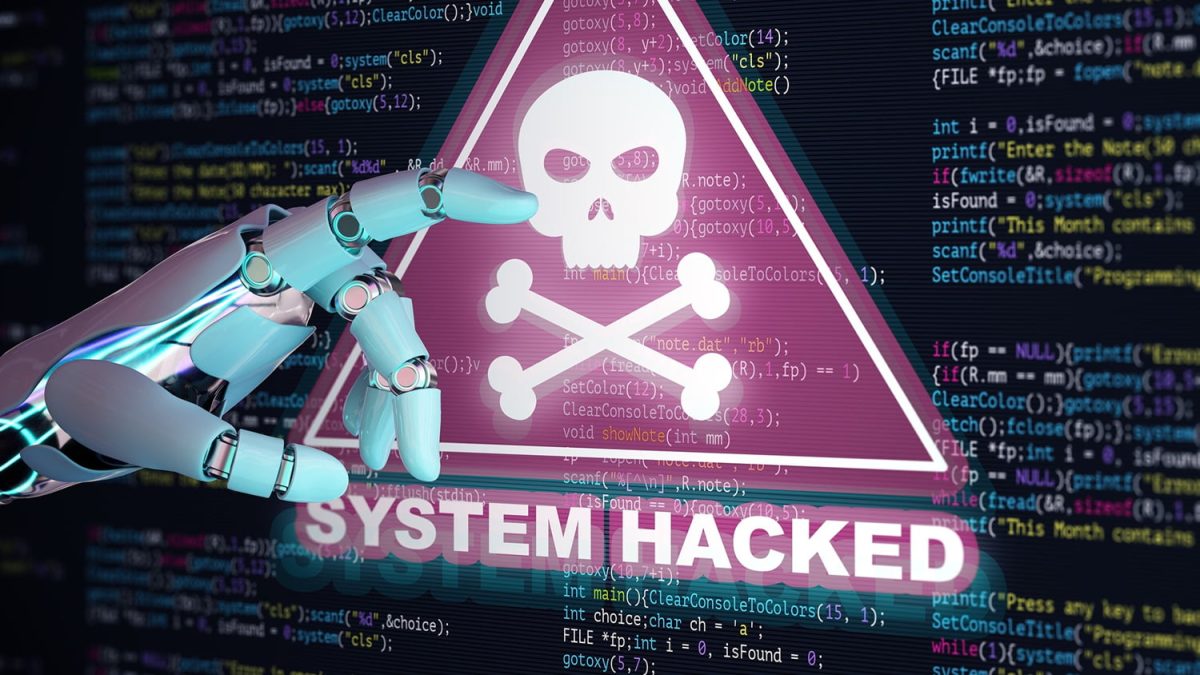

محققان چک پوینت نشان دادند که چگونه هکرها با استفاده از قابلیت مرور وب در چتباتها، برای انتقال بدافزار با هوش مصنوعی اقدام میکنند.

به گزارش سرویس هوش مصنوعی تکناک، چتباتهای هوش مصنوعی مجهز به به قابلیت مرور وب میتوانند بهعنوان واسطه انتقال بدافزار سوءاستفاده شوند. مؤسسه پژوهشی چک پوینت این مسئله را در نمایشی عملی نشان داده است. در این روش، بهجای آنکه بدافزار به سرور فرمان و کنترل سنتی متصل شود، از قابلیت دریافت URL در چتبات استفاده میکند تا دستورها را از صفحه مخرب دریافت کند و سپس پاسخ را به سیستم آلوده بازگرداند.

در بسیاری از محیطها، ترافیک به مقصد سرویسهای بزرگ هوش مصنوعی از قبل بهعنوان ترافیک عادی تلقی میشود و همین مسئله میتواند ارتباطات فرمان و کنترل را در میان استفاده معمول وب پنهان کند. همچنین، همین مسیر میتواند برای خارجکردن دادهها از سیستم به کار گرفته شود.

مایکروسافت در بیانیهای به این پژوهش واکنش نشان داد و آن را مسئلهای ارتباطی پساز نفوذ توصیف کرد. این شرکت اعلام کرد که وقتی دستگاهی درمعرض نفوذ قرار میگیرد، مهاجمان تلاش میکنند از سرویسهای در دسترس ازجمله سرویسهای مبتنیبر هوش مصنوعی استفاده کنند. ردموندیها بر لزوم بهکارگیری راهکارهای دفاع چندلایه برای جلوگیری از آلودگی و محدودکردن پیامدهای بعدازآن نیز تأکید کردند.

این نمایش عملی چت را به واسطه ارتباطی تبدیل میکند. مفهوم کار ساده است: بدافزار از رابط وب هوش مصنوعی میخواهد URL را بارگذاری کند و محتوای آن را خلاصه کند و سپس متن بازگشتی را برای یافتن دستورهای تعبیهشده در آن استخراج میکند.

چک پوینت اعلام کرده است که این شیوه را ازطریق رابطهای وب گراک و کوپایلت آزمایش کرده است. نکته مهم در این روش نحوه دسترسی است؛ زیرا جریان کار بهگونهای طراحی شده که از APIهای توسعهدهندگان استفاده نکند و در سناریوهای آزمایششده، حتی بدون کلید API هم اجراشدنی باشد. این موضوع مانع استفاده نادرست را تا حد زیادی کاهش میدهد.

برای سرقت داده، این سازوکار میتواند بهصورت معکوس هم عمل کند. یکی از روشهای مطرحشده این است که دادهها در پارامترهای Query یک URL قرار داده شوند و سپس با اتکا به درخواست ایجادشده با هوش مصنوعی، به زیرساخت مهاجم منتقل شوند. استفاده از رمزگذاری ساده نیز میتواند محتوای ارسالی را مبهمتر کند و کارایی فیلترهای محتوایی ابتدایی را کاهش دهد.

این کلاس جدیدی از بدافزارها نیست؛ بلکه الگوی آشنای فرمان و کنترل است که در قالب سرویسی پیچیده شده است که بسیاری از شرکتها درحال فعالسازی آن هستند. اگر سرویسهای هوش مصنوعی دارای قابلیت مرور وب بهصورت پیشفرض باز بمانند، سیستم آلوده میتواند پشت دامنههایی پنهان شود که کمخطر به نظر میرسند.

چک پوینت به رایجبودن زیرساخت استفادهشده نیز اشاره میکند. در نمونه ارائهشده، از WebView2 بهعنوان مؤلفه مرورگر تعبیهشده در سیستمهای جدید ویندوزی استفاده شده است. در جریان کاری توصیفشده، برنامهای اطلاعات پایه میزبان را جمع میکند، نمای وب مخفی به سرویس هوش مصنوعی باز میکند، یک درخواست URL را فعال میسازد و سپس پاسخ را تجزیه میکند تا دستور بعدی را استخراج کند. این روند میتواند شبیه رفتار عادی اپلیکیشنها باشد و نه سیگنال ارتباطی مشکوک و آشکار.

به نوشته دیجیتال ترندز، توصیه این است که تیمهای امنیتی چتباتهای دارای قابلیت مرور وب را مانند هر اپلیکیشن ابری مطمئنی در نظر بگیرند که ممکن است پساز نفوذ سوءاستفاده شود. اگر استفاده از این سرویسها مجاز است، باید الگوهای خودکارسازی، بارگذاریهای مکرر URL، ریتم غیرعادی پرامپتها یا حجم ترافیکی که با استفاده انسانی همخوانی ندارد، زیرنظر قرار گیرد.

قابلیتهای مرور وب مبتنیبر هوش مصنوعی شاید بهتر باشد فقط روی دستگاههای مدیریتشده و برای نقشهای شغلی مشخص فعال شوند، نه روی همه سیستمها. آنچه باید در ادامه زیرنظر گرفت، این است که ارائهدهندگان سرویس تشخیص خودکارسازی قویتری در چتهای وب اضافه میکنند یا نه و مدافعان امنیتی شروع به درنظرگرفتن مقاصد هوش مصنوعی بهعنوان کانالهای بالقوه ارتباطی پساز نفوذ خواهند کرد.