فهرست مطالب

بدافزار جدید اندرویدی با نام ClayRat با تقلید از اپهای محبوبی مانند WhatsApp، TikTok، YouTube و Google Photos، کاربران را فریب میدهد تا نسخه آلوده این برنامهها را نصب کنند.

به گزارش تکناک، این بدافزار عمدتاً کاربران روسی را هدف قرار داده است و از طریق کانالهای تلگرام و وبسایتهای مخرب با ظاهر رسمی توزیع میشود. ClayRat قادر است پیامکها، گزارش تماسها، اعلانها را سرقت کند، عکس بگیرد و حتی تماس تلفنی برقرار کند.

طبق گزارش شرکت امنیت موبایل Zimperium، طی سه ماه گذشته بیش از ۶۰۰ نمونه از این بدافزار و ۵۰ نسخه متفاوت از اپلیکیشنهای ناقل (dropper) شناسایی شدهاند، که نشاندهنده فعالیت گسترده عاملان این حملات است.

01

از 03کمپین بدافزار اندرویدی ClayRat چگونه عمل میکند؟

نام ClayRat از سرور فرمان و کنترل (C2) این بدافزار گرفته شده است. مهاجمان با ساخت درگاههای فیشینگ و دامنههایی مشابه سایتهای رسمی، کاربران را به کانالهای تلگرامی هدایت میکنند، که در آنجا فایلهای APK آلوده برای دانلود قرار داده شدهاند.

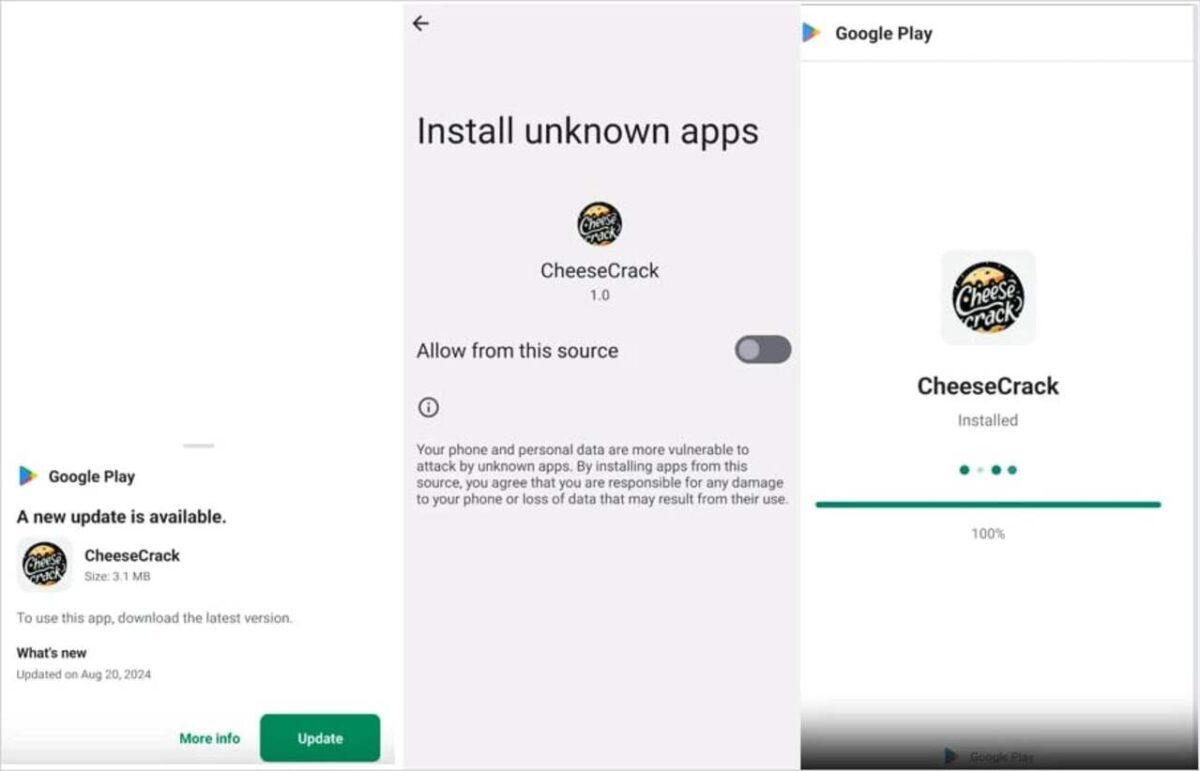

هکرها برای واقعیتر جلوه دادن این صفحات، از نظرات جعلی، شمارندههای دانلود ساختگی و رابط کاربری مشابه Google Play Store استفاده کردهاند تا قربانی را متقاعد به نصب فایل کنند. در برخی موارد، اپلیکیشن نمایشدادهشده ظاهری مانند بهروزرسانی Play Store دارد، اما در واقع شامل پیلود رمزگذاریشده از بدافزار در داخل خود است.

بدافزار اندرویدی ClayRat با استفاده از روش نصب موسوم به Session-based installation از محدودیتهای اندروید ۱۳ به بعد عبور میکند و در پسزمینه فعال میماند بدون آنکه شک کاربر را برانگیزد. به گفته Zimperium، این روش باعث میشود که کاربر احساس خطر نکند و احتمال نصب بدافزار افزایش یابد.

02

از 03تواناییهای جاسوسی ClayRat

بدافزار اندرویدی ClayRat پس از فعال شدن در دستگاه، نقش پیشفرض مدیریت پیامک (SMS handler) را در سیستم میگیرد و به این ترتیب قادر است تمام پیامکهای دریافتی و ذخیرهشده را بخواند، آنها را پیش از سایر برنامهها رهگیری و حتی ویرایش کند.

این بدافزار با سرورهای کنترل خود از طریق ارتباطات رمزگذاریشده با AES-GCM در تماس است و تا ۱۲ فرمان مختلف را از سرور دریافت میکند، که از جمله آنها میتوان به موارد زیر اشاره کرد:

- ارسال فهرست اپهای نصبشده

- دریافت گزارش تماسها

- گرفتن عکس با دوربین جلو

- استخراج پیامکها

- ارسال پیامک انبوه به تمام مخاطبان

- انجام تماس یا ارسال پیام از دستگاه

- سرقت اعلانها

- جمعآوری اطلاعات دستگاه

- استفاده از دستگاه قربانی به عنوان واسطه برای گسترش بیشتر حمله

بدافزار اندرویدی ClayRat پس از دریافت مجوزها، به صورت خودکار مخاطبان را جمعآوری میکند و برای هرکدام پیامهای آلوده ارسال مینماید تا قربانیان جدیدی به دام بیفتند.

03

از 03واکنش گوگل

شرکت Zimperium به عنوان عضو App Defense Alliance اطلاعات شناسایی (IoCs) این بدافزار را با گوگل بهاشتراک گذاشته است و اکنون Google Play Protect توانایی شناسایی و مسدودسازی نسخههای شناختهشده و جدید ClayRat را دارد.

با وجود این، پژوهشگران هشدار دادهاند که گستردگی این کارزار بسیار بالا است و تنها در سه ماه گذشته بیش از ۶۰۰ نمونه فعال از آن ثبت شده است.