گزارشها حاکی از آن است که مهاجمان سایبری با بهرهگیری از یک آسیبپذیری بحرانی در افزونه محبوب Post SMTP، حسابهای مدیر بیش از ۴۰۰ هزار سایت وردپرس را هدف گرفتهاند.

به گزارش تکناک، شرکت امنیتی Wordfence از آغاز سوءاستفاده گسترده از این نقص در ابتدای نوامبر خبر داده است.

بر اساس گزارشی از پایگاه خبری BleepingComputer، این نقص امنیتی به هکرها اجازه میدهد تا با ربودن حسابهای مدیر، کنترل کامل سایت را به دست گیرند.

افزونه Post SMTP به عنوان جایگزینی پیشرفته و قابل اعتماد برای تابع پیشفرض «wp_mail()» شناخته میشود. شرکت امنیتی Wordfence در ۱۱ اکتبر، گزارشی از پژوهشگر “netranger” دریافت کرد، که وجود ضعف در افشای لاگهای ایمیل را فاش میکرد؛ ضعفی که میتواند برای حملات تصاحب حساب مورد استفاده قرار گیرد.

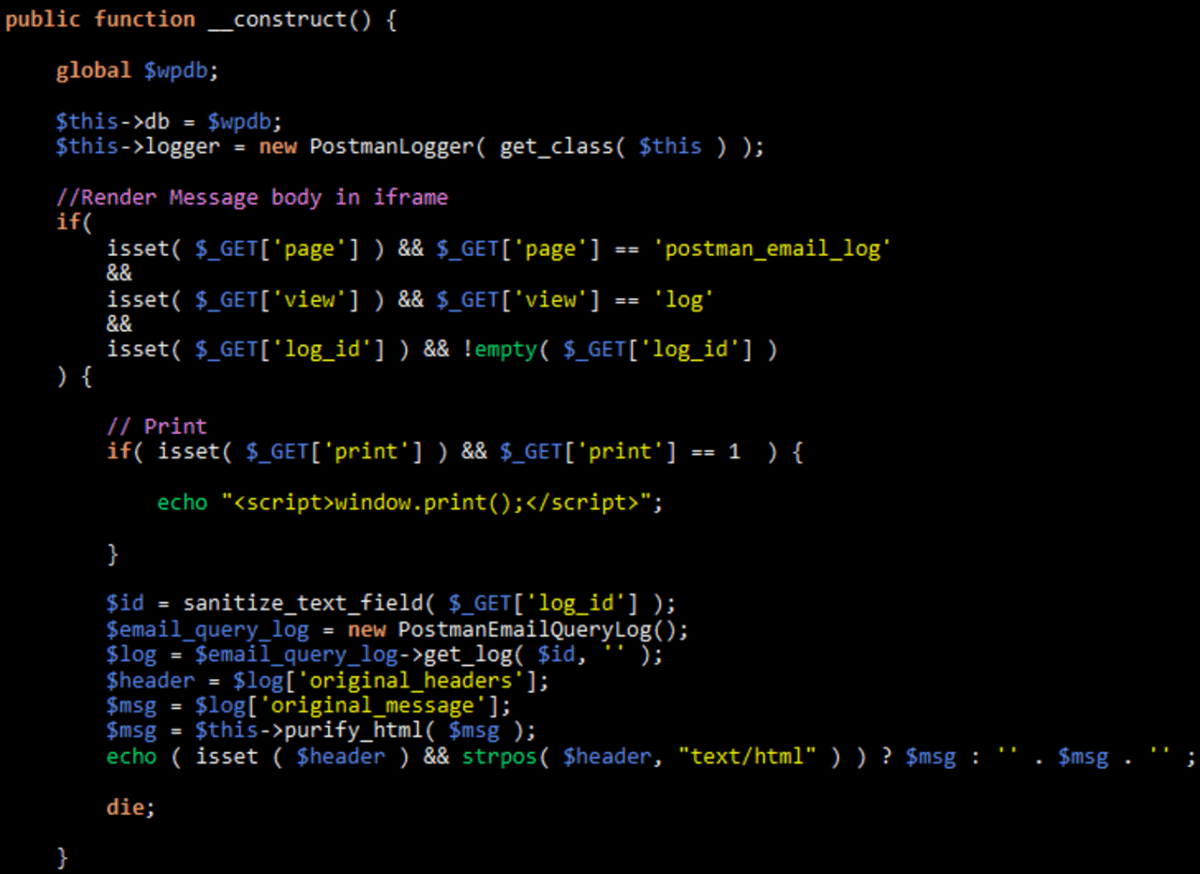

این آسیبپذیری با شناسه CVE-2025-11833 و شدت بحرانی ۹.۸ از ۱۰ ارزیابی شده است و تمامی نسخههای افزونه Post SMTP تا نسخه ۳.۶.۰ را تحت تأثیر قرار میدهد. منشأ این نقص، فقدان بررسی مجوزها در تابع «_construct» در بخش «PostmanEmailLogs» افزونه عنوان شده است. این بخش بدون انجام بررسی سطح دسترسی، محتوای ایمیلهای ثبتشده را نمایش میدهد و به مهاجمان ناشناس اجازه میدهد تا پیامهای حساس، از جمله ایمیلهای بازنشانی گذرواژه مدیر را مشاهده و از آنها برای تصاحب حساب استفاده کنند.

شرکت Wordfence در تاریخ ۱۵ اکتبر صحت این آسیبپذیری را تأیید کرد و موضوع را به توسعهدهنده افزونه، «سعد اقبال» اطلاع داد. وصله امنیتی این نقص در ۲۹ اکتبر با انتشار نسخه ۳.۶.۱ ارائه شد. با وجود این، طبق دادههای WordPress.org، تنها حدود نیمی از کاربران این افزونه نسخه جدید را دریافت کردهاند و بیش از ۲۱۰ هزار سایت همچنان در معرض خطر حملات قرار دارند.

به گفته Wordfence، مهاجمان از اول نوامبر بهرهبرداری از این نقص را آغاز کردهاند و تاکنون بیش از ۴۵۰۰ تلاش برای نفوذ توسط این شرکت مسدود شده است. کارشناسان امنیتی توصیه میکنند مدیران سایتهایی که هنوز از نسخههای قدیمیتر استفاده میکنند، به سرعت به نسخه ۳.۶.۱ ارتقا دهند یا افزونه را به طور موقت غیرفعال کنند.

در ماه ژوئیه نیز شرکت PatchStack از وجود نقص مشابهی در افزونه Post SMTP با شناسه CVE-2025-24000 خبر داده بود، که به هکرها امکان دسترسی به محتوای کامل پیامها را حتی از سطح کاربران عادی میداد. این نقص نیز زمینه تصاحب حسابهای مدیر و بازنشانی گذرواژهها را فراهم میکرد.

در تازهترین بهروزرسانی در تاریخ ۶ نوامبر، «یسرائل گورت»، پژوهشگر شرکت Reflectiz اعلام کرد که وصله جدید هنوز تمامی خطرات مرتبط را رفع نکرده است. او توضیح داد: «شناسه لاگها به صورت خودکار افزایشی تولید میشود و این موضوع کار را برای مهاجمان جهت حدس و مشاهده ایمیلهای حساس آسان میکند. حتی پس از رفع نقص، ایمیلهای بازنشانی گذرواژه همچنان در لاگها ذخیره میشوند و برای کاربران با سطح دسترسی پایین نیز قابل مشاهده هستند.» وی تأکید کرد که رویکرد ایمنتر، حذف اطلاعات حساس از این پیامها است.