فهرست مطالب

تحلیلگران مشکلات امنیتی را در سیستم پرداخت موجود در گوشیهای هوشمند شیائومی پیدا کردهاند که از تراشه های MediaTek استفاده میکنند. به گزارش تک ناک، این گوشی های شیائومی (Xiaomi) که برای ایجاد محیط اجرای قابل اعتماد (TEE) به تراشههای مدیاتک متکی هستند که مسئول امضای تراکنشها است. مهاجمان می توانند از این نقاط ضعف برای امضای بسته های پرداخت جعلی توسط یک برنامه شخص ثالث غیرمجاز سوء استفاده کنند.

برای اجرای چنین حمله ای مهاجم سرویس پرداخت را از دسترس خارج میکند و تراکنش هایی را از کیف پول تلفن همراه کاربر به حساب خود ارسال میکند.

با توجه به رایج بودن پرداختهای موبایلی و تلفنهای شیائومی، بهویژه در بازارهای آسیایی، مقدار پولی که هکرها میتوانند به آن دسترسی پیدا کنند میلیاردها دلار تخمین زده میشود.

مرتبط: چگونه iMessage را به گوشی اندرویدی بیاوریم؟

01

از 03محیط امن در گوشی های شیائومی

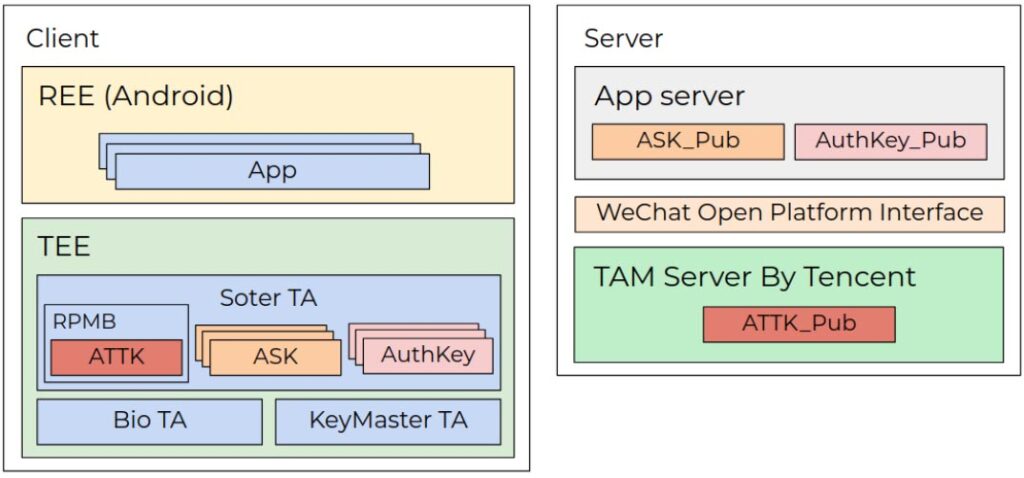

محیط امن در گوشی های Xiaomi (Chinese electronics company) که از تراشه های مدیاتک استفاده میکنند، از معماری TEE “Kinibi” استفاده میکنند.این معماری یک محفظه مجازی مجزا برای ذخیرهسازی کلیدهای امنیتی که برای امضای تراکنشها مورد نیاز است ایجاد میکند.

این فضا برای اجرای برنامههای مورد اعتماد مانند «thhadmin» شیائومی، که مسئولیت مدیریت امنیت را بر عهده دارد و یا چارچوب پرداخت تلفن همراه تعبیهشده «Tencent Soter» که یک API یکپارچهسازی قابلیت پرداخت برای برنامههای شخص ثالث است، طراحی شده است.

برنامههایی مانند WeChat Pay و Alipay که مجموعا بیش از یک میلیارد کاربر دارند، برای تأیید امن بستههای پرداخت و فعال سازی تراکنشهای مالی از API فروشگاه Tencent استفاده میکنند.

02

از 03حمله به فضای امن شیائومی

محققان امنیتی در Check Point یک نقص در قالب برنامه مورد اعتمادی که شیائومی استفاده می کند، پیدا کرده اند، یعنی عدم کنترل نسخه برنامه . این نقص راه را برای Downgraade نسخه برنامه های پرداخت به روی مهاجمین باز میکند.با وجود این نقص مهاجم می تواند یک برنامه جدیدتر و ایمن تر را با نسخه قدیمی و آسیب پذیر جایگزین کند.

محققان توانستند از آسیبپذیری دیگری (CVE-2020-14125) در برنامه مورد اعتماد Tencent Soter استفاده کنند که به مهاجم اجازه میدهد کلیدهای خصوصی را استخراج کند و بستههای پرداخت جعلی را در زمینه یک کاربر غیرمجاز امضا کند.

آنها برنامه «thhadmin» در MIUI 12.5.6.0 را با برنامه MIUI 10.4.1.0 بازنویسی کردند. با این روش موفق شدند وصلههای امنیتی شیائومی و مدیاتک را دور بزنند.

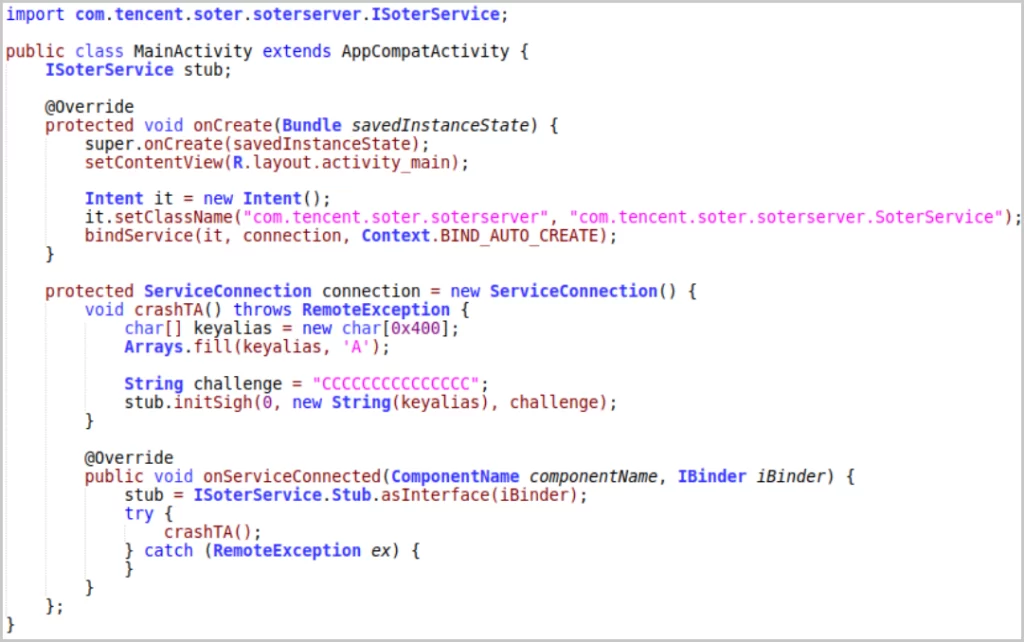

پس از فراخوانی تابع initSigh در برنامه Soter پیوند ارتباطی با استفاده از SoterService به عنوان یک پروکسی با استفاده از کد جاوا ایجاد می شود.

مرتبط: 3 روش استفاده از ChatGPT در تلگرام

03

از 03بالابردن امنیت گوشی شیائومی

بهروزرسانیهای امنیتی ژوئن ۲۰۲۲، گوشی های شیائومی که از تراشه های مدیاتک استفاده میکنند در برابر آسیبپذیری CVE-2020-14125 ایمن میکند.

نشت کلید Soter یک مشکل شخص ثالث است و شیائومی فقط می تواند تأیید کند که تولید کننده Stoer در حال کار بر روی رفع آن است. بنابراین باید منتظر یک وصله امنیتی از جانب Stoer Service در آینده بود.

بیشتر بخوانید: 10 ابزار هوش مصنوعی برای ترمیم عکسهای قدیمی

اگر نمی توانید پرداخت های تلفن همراه را به طور کلی غیرفعال کنید، سعی کنید تعداد برنامه های نصب شده روی دستگاه خود را به حداقل برسانید. سیستم عامل خود را به روز نگه دارید و از مجموعه امنیتی تلفن همراه استفاده کنید که می تواند اقدامات مشکوک را شناسایی و متوقف کند.

سلام من گوشیم شیائومی هستش و نوع چیپستش هم دایمنسیتی۱۲۰۰ مدیا تک هست وقتی میرم تو سکیوریتی که اسکن کنم محیط پرداخت رو یه علامت(!)میزاره این مشکلی که داره درست بشو هست؟

من هم بعد از پایان اسکن امنیتی با این پیام روبرو میشم،، با کلیک کردن هم خیچ اتفاقی نمیوفته

چی شد متوجه نشدی ب منم بگی؟

خب باید چیکار کرد گوشی منم اینجوریه

مال منم

چی نوشتی اخه، حالت خوبه؟ الکی چهارتا جمله کپی پیست کردی ، فقط اطلاعات برا هکرها بود، دلیل سرچ این ما چیکار کنیم که جواب این اون یک جمله اخر بود، برو تو امنیت گوشی، خیلی شما میدونین نهههه، این که همه میدونن وقتی میان تو سایت با دلیل خاص که نمیتونن اون انجام بدن.