نقص های امنیتی اندروید ابعاد جدیدی پیدا کرده و اخیرا فاش شده نقص های امنیتی به برنامههای مورد اعتماد حاوی بدافزار رسیده است.

به گزارش تکناک، اخیراً در مورد نقص های امنیتی اندروید که بر همه تلفنهای دارای GPU Mali تأثیر میگذارد، صحبت کردهایم. این مشکلات فقط روی تلفنهای دارای پردازنده گرافیکی Mali تأثیر میگذارد. بنابراین، ممکن است توجه شما به آن جلب شده باشد.

اما شرایط این بار به طرز عجیبی تغییر پیدا کرد. نقص امنیتی اخیر اندروید بیشتر درباره برنامههای مورد اعتماد حاوی بدافزار است و بدتر از همه، این برنامههای مورد اعتماد میتوانند به کل سیستمعامل چندین تلفن OEM دسترسی داشته باشند.

به عبارت دیگر، این نقص امنیتی اندروید حول چندین OEM اندروید از جمله الجی، سامسونگ و سایرین میچرخد. کلیدهای امضای پلتفرم این OEM ها به تازگی در خارج از شرکت های مربوطه فاش شده است و این اصلاً چیز خوبی نیست. اما این سوال پیش می آید که Signing Key پلتفرم چیست و چرا باید در مورد این نشت امنیتی بدانیم؟

نکات مهم درباره کلیدهای امضا

کلیدهای امضای (Signing Key) اندروید قانونی بودن نسخه اندروید دستگاه را تایید می کنند. برنامه ها همچنین از همان کلید برای گرفتن تایید سیستم عامل اندروید به عنوان یک برنامه “ایمن” استفاده می کنند. بنابراین، هنگامی که یک مهاجم به کلیدهای امضا دسترسی پیدا می کند، می تواند به طور کامل به دستگاه دسترسی داشته باشد.

مهاجمان میتوانند از طریق برنامههای مورد اعتماد حاوی بد افزار از سد امنیتی اندروید عبور کرده و آنها را مانند یک برنامه قانونی نصب کنند و از طریق سیستم “شناسه کاربر مشترک”، می تواند مجوز سطح سیستم را دریافت کند. در نهایت، تمام داده های موجود در دستگاه می تواند در دسترس مهاجم قرار گیرد.

این آسیبپذیری اندروید تنها با نصب یک برنامه جدید اتفاق نمیافتد و اینطور نیست که برنامه های منابع ناشناخته آنهایی باشند که می توانند روی دستگاه شما تأثیر بگذارند. برنامه های رایج همچنین به کلیدهای پلتفرم فاش شده متکی هستند که شامل Bixby برای دستگاه های سامسونگ می شود.

به عبارت دیگر، یک مهاجم با کلید لو رفته می تواند بدافزار را به برنامه های قابل اعتماد اضافه کند. علاوه بر این، مهاجم میتواند نسخه مخرب برنامه را با همان کلیدی که امنیت اندروید به آن اعتماد میکند امضا کند. در نتیجه، بروزرسانی برنامه بدون توجه به اینکه برنامه از کجا نصب شده است انجام میشود.

کدام دستگاه ها در معرض خطر هستند؟

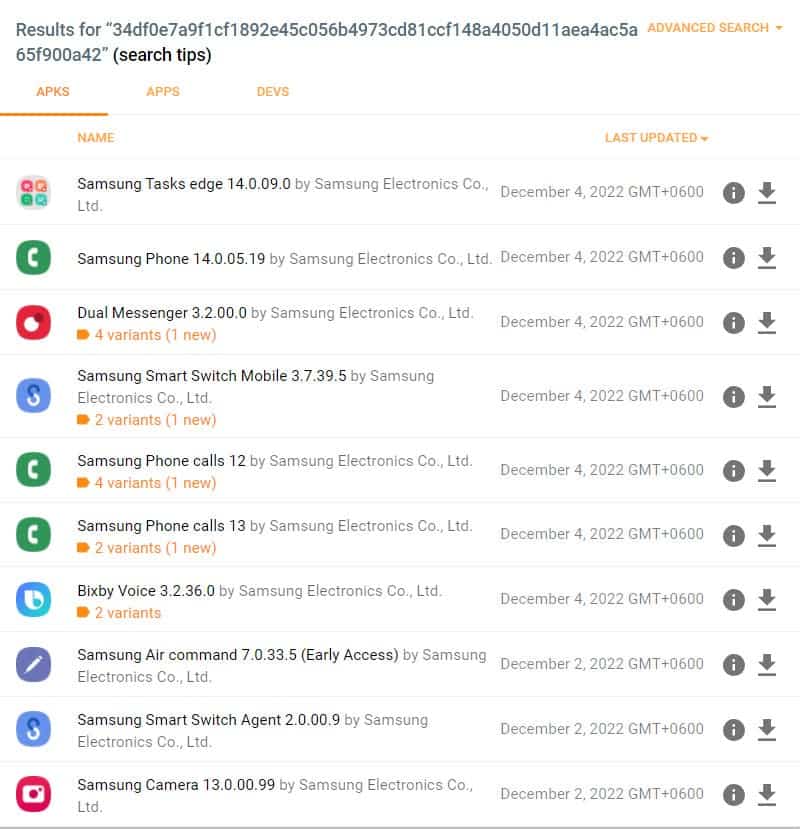

افشای عمومی گوگل اطلاعات زیادی را ارائه نکرد. این اعلام گوگل به جای فهرست کردن دستگاههای آسیبدیده، فایلهای بدافزار نمونهای را ارائه میکند. خوشبختانه VirusTotal لیست فایل های آسیب دیده را دارد و به طور کلی نام شرکت های سازنده موبایل را که تحت تأثیر این نشت امنیتی قرار می گیرند را اعلام می کند.

از آن داده ها، متوجه میشویم که نشت کلید امنیتی اندروید بر این OEM ها تأثیر گذاشته است:

ال جی

مدیاتک

سامسونگ

Szroco

Revoview

برخی از کلیدها وجود دارد که VirusTotal هنوز نتوانسته آنها را شناسایی کند. بنابراین، این احتمال وجود دارد که سایر OEM ها نیز تحت تأثیر این نشت امنیتی اندروید قرار گیرند.

واکنش گوگل به این موضوع

گوگل در این مورد توضیحات مختصری می دهد .طبق آن توضیحات، اولین گام شرکت های OEM این است که کلیدهای امضای پلتفرم اندروید خود را تغییر دهند. با انجام این کار، امکان استفاده از کلیدهای لو رفته از بین می رود.

علاوه بر این، گوگل از همه OEM های اندرویدی خواست تا دفعات استفاده از کلیدهای پلتفرم برای امضای برنامه های دیگر را به شدت کاهش دهند. گوگل پیشنهاد می کند فقط برنامه هایی را تایید کنید که به بالاترین سطح مجوز نیاز دارند. این مرحله از بسیاری از مشکلات امنیتی احتمالی جلوگیری می کند.

جزئیات آخرین نشت امنیتی اندروید هنوز در حال تایید است. با این حال، میتوانید قبل از اینکه وصلههای امنیتی مؤثری برای این نشت امنیتی عرضه شوند اقدامات پیشگیرانه ای را انجام دهید. ابتدا مطمئن شوید از آخرین سیستم عامل عرضه شده برای دستگاه خود استفاده می کنید. اگر تلفن شما دیگر بروزرسانیهای امنیتی اندروید را دریافت نمیکند، بررسی کنید که آیا این وصله های امنیتی در آخرین نسخه موجود هستند یا خیر.

علاوه بر این، برنامهها را روی گوشی خود بارگذاری نکنید. حتی اگر این بارگذاری جانبی برای به روز رسانی برنامه ای است که قبلاً روی تلفن نصب شده است، نباید این کار را انجام دهید. به روز رسانی می تواند حاوی بدافزار باشد. اما اگر مجبور به سایدلود هستید، مطمئن شوید که منبع این فایل قابل اعتماد است.