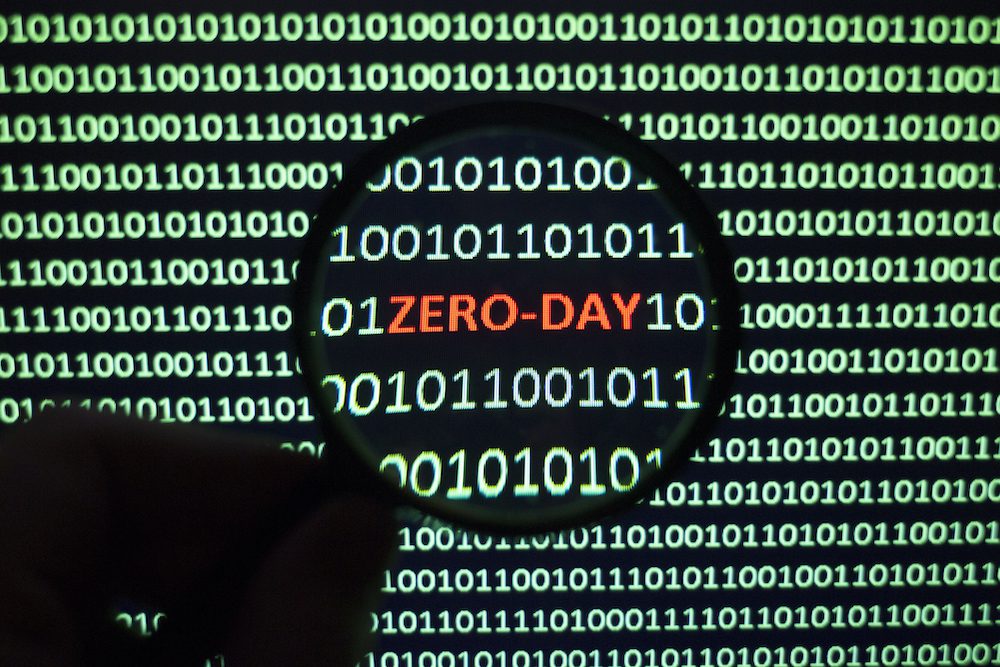

وصلههای امنیتی برای 6 نقص امنیتی Zero-days که تحت استفاده کنونی توسط هکرها هستند توسط مایکروسافت عرضه شد

به گزارش تکناک، سه شنبه های هر ماه زمان انتشار ماهانه وصلههای امنیتی برای همه نرمافزارهایی که مایکروسافت پشتیبانی میکند است.

این بار، سازنده نرم افزار 6 نقص امنیتی روز صفر (Zero-days ) که تحت استفاده کنونی توسط هکرها هستند را به همراه طیف گسترده ای از آسیب پذیری های دیگر که تهدیدی برای کاربران هستند، رفع کرده است.

دو مورد از نقص های امنیتی Zero-days با شدت بالا در Exchange هستند که وقتی با هم استفاده میشوند، به هکرها اجازه میدهند کدهای مخرب را روی سرورها اجرا کنند. این آسیبپذیریها که با نامهای CVE-2022-41040 و CVE-2022-41082 دنبال میشوند، در ماه سپتامبر آشکار شدند. در آن زمان، محققان در ویتنام گزارش دادند که از آنها برای آلوده کردن سرورهای Exchange در محل با پوستههای وب، رابطهای کاربری مبتنی بر متن که به افراد اجازه میدهد دستورات را از راه دور اجرا کنند، استفاده شدهاند.

این آسیبپذیری که بیشتر به نام ProxyNotShell شناخته میشود، بر سرورهای Exchange داخلی تأثیر میگذارد. جستجوهای Shodan در زمانی که روزهای صفر به طور عمومی شناخته شد نشان داد که تقریباً 220هزار سرور آسیب پذیر بودند. مایکروسافت در اوایل اکتبر اعلام کرد که تنها از یک عامل تهدید کننده که از آسیبپذیریها سوء استفاده میکند آگاه است و این بازیگر کمتر از 10 سازمان را هدف قرار داده است. بازیگر تهدید به زبان چینی ساده شده مسلط است و نشان می دهد که با چین ارتباط دارد.

این آسیبپذیری که بیشتر به نام ProxyNotShell شناخته میشود، بر سرورهای Exchange داخلی تأثیر میگذارد. جستجوهای Shodan در زمانی که zero-day به طور عمومی شناخته شد نشان داد که تقریباً 220000 سرور آسیب پذیر بودند. مایکروسافت در اوایل اکتبر اعلام کرد که تنها از یک عامل تهدید کننده که از آسیبپذیریها سوء استفاده میکند آگاه است و این عامل تهدید کمتر از 10 سازمان را هدف قرار داده است. این هکر به زبان چینی ساده شده مسلط است و نشان می دهد که با چین ارتباط دارد.

سومین آسیب پذیری روز صفر CVE-2022-41128 است، یک آسیبپذیری حیاتی ویندوز که همچنین به یک عامل تهدید اجازه میدهد کدهای مخرب را از راه دور اجرا کند. این آسیبپذیری که زمانی کار میکند که یک دستگاه آسیبپذیر به یک سرور مخرب دسترسی پیدا میکند و توسط Clément Lecigne از گروه تحلیل تهدیدات Google کشف شد. از آنجایی که TAG هک های مورد حمایت دولت-ملت ها را ردیابی می کند، این کشف به احتمال زیاد به این معنی است که هکرهای تحت حمایت دولت پشت این سوء استفاده های روز صفر هستند.

دو روز صفر دیگر آسیبپذیریهای افزایش اختیارات هستند، دستهای از آسیبپذیری که وقتی با یک آسیبپذیری جداگانه جفت میشود یا توسط شخصی که قبلاً اختیارات سیستم محدودی روی یک دستگاه دارد، استفاده میشود، اختیارات سیستم را به مواردی که برای نصب کد و دسترسی لازم است ارتقا میدهدو رمز عبور و کنترل یک دستگاه را در دست میگیرد. همانطور که امنیت در برنامه ها و سیستم عامل ها در دهه گذشته بهبود یافته است، آسیب پذیری های به اصطلاح EoP اهمیت پیدا کرده اند.

آسیب پذیری CVE-2022-41073 بر اسپولر چاپ مایکروسافت تأثیر می گذارد، در حالی که CVE-2022-41125 در سرویس جداسازی کلید CNG Windows قرار دارد. هر دو آسیب پذیری EoP توسط تیم اطلاعاتی تهدید امنیتی مایکروسافت کشف شد.

آخرین آسیب پذیری Zero-Day این ماه نیز در ویندوز است. CVE-2022-41091 به هکرها اجازه میدهد فایلهای مخربی ایجاد کنند که Mark of the Web Defences را دور میزند، که برای کار با ویژگیهای امنیتی مانند Protected View در Microsoft Office طراحی شدهاند. ویل دورمن، تحلیلگر ارشد آسیبپذیری در شرکت امنیتی ANALYGENCE، تکنیک بای پس را در ماه جولای کشف کرد.

در مجموع، بهروزرسانی سهشنبه این ماه در مجموع ۶۸ آسیبپذیری را برطرف کرد. مایکروسافت به 11 آسیب پذیری از مجموع 68 آسیب پذیری رتبه “بحرانی” داد و بقیه آنها رتبه “مهم” را دارند. وصله های امنیتی مایکروسافت معمولاً در عرض 24 ساعت به طور خودکار نصب می شوند. کسانی که می خواهند فوراً به روز رسانی ها را نصب کنند می توانند به Windows > Settings > Updates and Security > Windows Update بروند.