محققان این هفته نوع جدیدی از بدافزار لینوکس را معرفی کردند که به دلیل پنهان کاری و پیچیدگی آن در آلوده کردن سرورهای سنتی و دستگاه های کوچکتر اینترنت اشیا قابل توجه است.

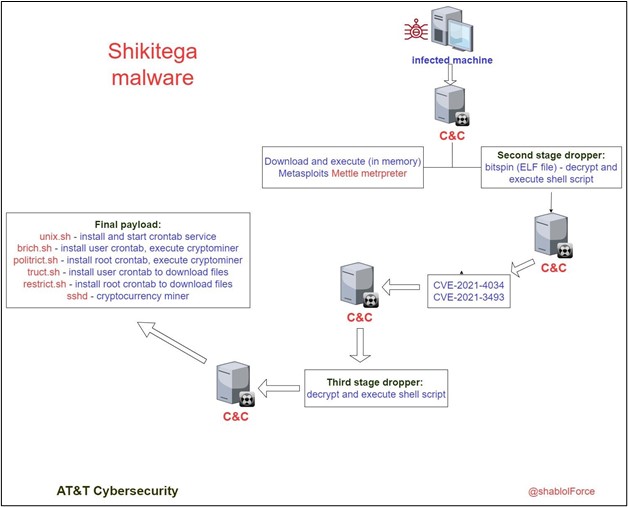

به گزارش تک ناک، این بدافزار لینوکس که توسط محققان AT&T Alien Labs کشف شده شیکی تگا (Shikitega ) نامگذاری شده است و از طریق یک زنجیره آلوده سازی چند مرحله ای با استفاده از رمزگذاری چند مرحله ای انتقال داده می شود. همچنین از خدمات ابری قانونی برای میزبانی سرورهای فرمان و کنترل سوء استفاده می کند. که موارد تشخیص را بسیار دشوار می کند.

اوفر کاسپی، محقق AT&T Alien Labs مینویسد: «هکرهای مهاجم مشغول جستجوی راههایی برای انتقال بدافزار به روشهای جدید برای ماندن در زیر رادار و اجتناب از شناسایی هستند.بدافزار “شیکی تگا” به روشی پیچیده منتقل میشود، از یک رمزگذار چند مرحله ای استفاده میکند و به تدریج محموله خود را منتقل می کند که در هر مرحله تنها بخشی از بار کل را نشان میدهد. علاوه بر این، بدافزار از خدمات هاستینگ شناخته شده برای میزبانی سرورهای فرمان و کنترل خود سوء استفاده میکند. ”

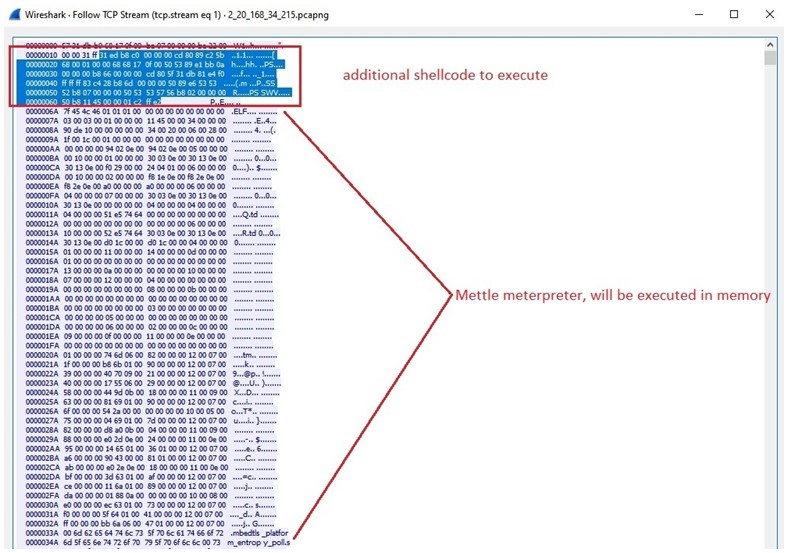

هدف نهایی این بدافزار لینوکس مشخص نیست. این بد افزار برنامه XMRig را برای استخراج ارز دیجیتال مونرو حذف میکند، بنابراین ربایش مخفیانه کریپتو یکی از احتمالات است. اما Shikitega همچنین یک بسته قدرتمند Metasploit معروف به Mettle را دانلود و اجرا میکند که قابلیتهایی از جمله کنترل وبکم، سرقت اعتبار و چندین Shell معکوس را در بستهای که بر روی همه چیز از «کوچکترین تا بزرگترین توزیع های لینوکس » اجرا میشود، جمعآوری میکند. گنجاندن Mettle این پتانسیل را باز می گذارد که استخراج مخفی مونرو تنها کارکرد آن نیست.

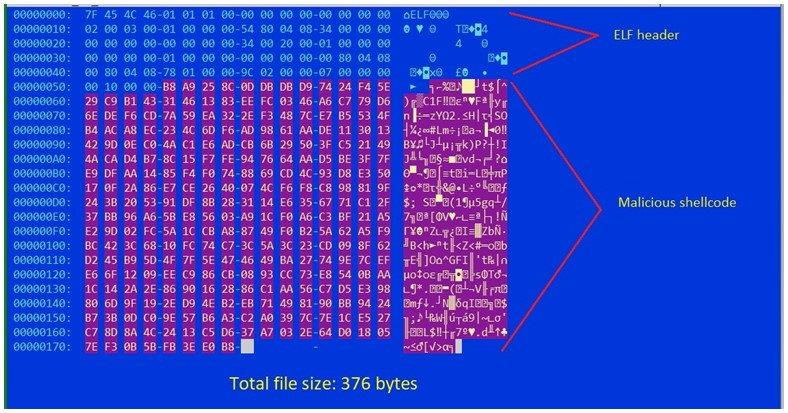

سایز اولین قطره از این بدافزار بسیار کوچک است – یک فایل اجرایی تنها 376 بایت.

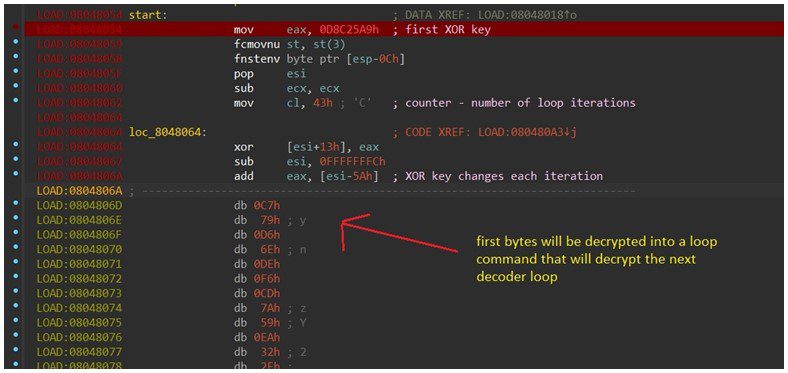

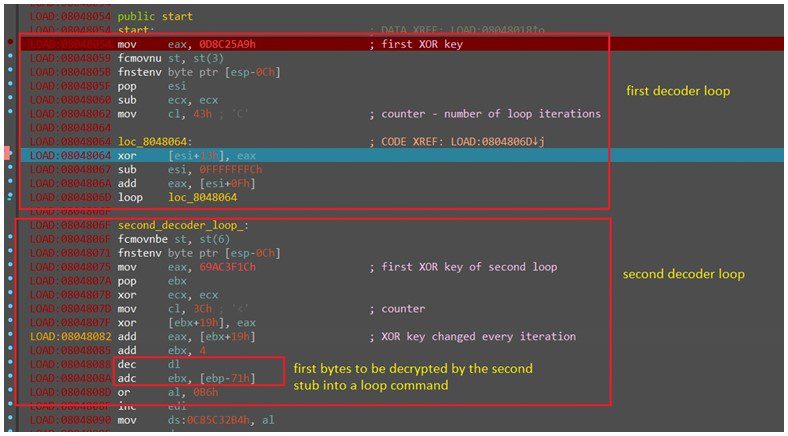

رمزگذاری چند وجهی به لطف رمزگذار Shikata Ga Nai انجام می شود، یک ماژول Metasploit که رمزگذاری Shellcode ارائه شده در بارهای Shikitega را آسان می کند. رمزگذاری با یک زنجیره عفونت چند مرحله ای ترکیب می شود که در آن هر لینک به بخشی از لینک قبلی برای دانلود و اجرای لینک بعدی پاسخ می دهد.

کاسپی توضیح داد: « بدافزار از طریق چندین حلقه رمزگشایی با استفاده از رمزگذار اجرا میشود، جایی که یک حلقه لایه بعدی را رمزگشایی میکند تا زمانی که بار نهایی ShellCode رمزگشایی و اجرا شود». اتصال رمزگذار بر اساس جایگزینی دستورالعمل پویا و ترتیب بلوک تولید می شود.

یک سرور فرمان با دستورات Shell اضافی برای اجرای ماشین مورد نظر پاسخ می دهد، همانطور که Caspi با ضبط Package نشان داده شده در زیر مستند شده است بایت هایی که با رنگ آبی مشخص شده اند، دستورات shell هستند که Shikitega آنها را اجرا خواهد کرد.

دستورات و فایل های اضافی، مانند بسته Mettle، به طور خودکار در حافظه موقت بدون ذخیره شدن در دیسک اجرا می شوند. این فرآیند مخفی کاری بیشتری را با سخت کردن شناسایی توسط آنتی ویروس اضافه می کند.

این بد افزاربرای به حداکثر رساندن کنترل خود بر دستگاه در معرض آلودگی، از دو آسیبپذیری حیاتی سوء استفاده میکند. یک باگ که با نام CVE-2021-4034 ردیابی میشود و به صورت محاورهای با نام PwnKit شناخته میشود، به مدت 12 سال در هسته لینوکس پنهان بود تا اینکه در اوایل امسال کشف شد. آسیبپذیری دیگر بهعنوان CVE-2021-3493 ردیابی شد و در آوریل 2021 آشکار شد. در حالی که هر دو آسیبپذیری وصلههای رفع نقص دریافت کردهاند، ممکن است این Fix ها بهطور گسترده، بهویژه در دستگاههای اینترنت اشیا، نصب نشوند.