فهرست مطالب

یک آسیبپذیری امنیتی جدی شامل مجموعهای از دستورات ناشناخته یا «درِ پشتی» (Backdoor) در تراشه بلوتوث ESP32 که توسط شرکت چینی Espressif تولید شده و تا سال ۲۰۲۳ در بیش از یک میلیارد دستگاه مورد استفاده قرار گرفته، کشف شده است.

به گزارش تکناک، بر اساس اعلام شرکت امنیتی Tarlogic Security، این آسیبپذیری امکان جعل دستگاههای قابل اعتماد، دسترسی غیرمجاز به دادهها، نفوذ به سایر دستگاههای موجود در شبکه و حتی ایجاد ماندگاری بلندمدت در سیستم را فراهم میکند.

این کشف توسط دو پژوهشگر اسپانیایی، میگل تارسکو آکونیا و آنتونیو واسکز بلانکو در جریان کنفرانس RootedCON در مادرید معرفی شده است.

در بیانیه شرکت Tarlogic آمده است:

«ما یک درِ پشتی در میکروکنترلر ESP32 کشف کردهایم، که قابلیت اتصال Wi-Fi و بلوتوث را فراهم میکند و در میلیونها دستگاه اینترنت اشیا (IoT) در بازار مصرفی استفاده میشود.»

این شرکت هشدار داد: «استفاده مخرب از این درِ پشتی میتواند به مهاجمان اجازه دهد حملات جعل هویت انجام دهند و دستگاههای حساسی مانند: تلفنهای همراه، رایانهها، قفلهای هوشمند و تجهیزات پزشکی را به طور دائمی آلوده کنند، بدون اینکه توسط کنترلهای بازرسی کد شناسایی شوند.»

پژوهشگران تأکید کردهاند که تراشه ESP32 یکی از پرکاربردترین تراشههای Wi-Fi و بلوتوث در دستگاههای اینترنت اشیا در جهان است، بنابراین وجود چنین درِ پشتی خطری قابل توجه به حساب میآید.

01

از 01جزئیات فنی کشف آسیبپذیری تراشه بلوتوث ESP32

محققان در ارائه خود توضیح دادند که اگرچه پژوهش در حوزه امنیت بلوتوث کاهش یافته است، اما این به معنای افزایش امنیت این فناوری نیست. بلکه بسیاری از ابزارهای موجود قدیمی، ناسازگار با سختافزارهای جدید و فاقد کارایی لازم هستند.

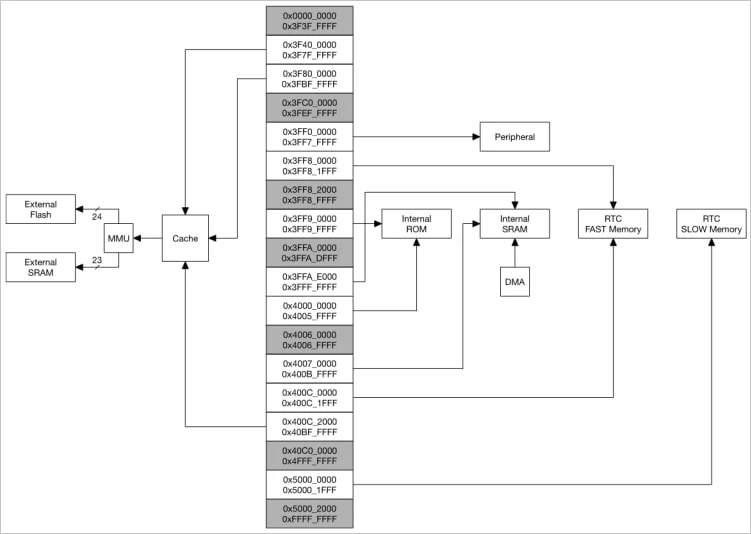

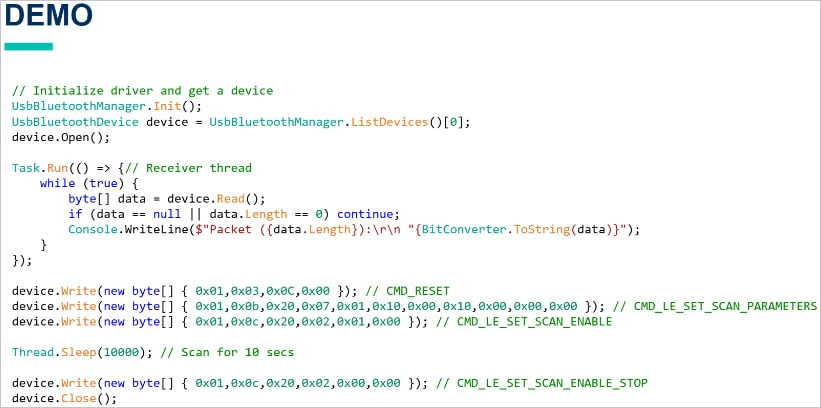

شرکت Tarlogic برای تحلیل دقیقتر، یک درایور بلوتوث جدید مبتنی بر زبان C طراحی کرده، که مستقل از سختافزار بوده است و به صورت چندسکویی (Cross-platform) عمل میکند. این ابزار امکان دسترسی مستقیم به ترافیک بلوتوث را بدون وابستگی به رابطهای خاص سیستمعامل فراهم میسازد.

شرکت امنیتی Tarlogic با استفاده از این ابزار، موفق به شناسایی ۲۹ دستور ناشناخته در میان کدهای اختصاصی شرکت سازنده (Opcode 0x3F) در میان فریمور بلوتوث ESP32 شد، که امکان کنترل سطح پایین بر عملکردهای بلوتوث را فراهم میکنند.

این دستورات که تاکنون به صورت عمومی مستندسازی نشدهاند، شامل قابلیتهایی مانند: خواندن و نوشتن روی حافظه RAM و Flash، جعل آدرس MAC (برای جعل هویت دستگاهها) و تزریق بستههای LMP/LLCP هستند.

به گفته Tarlogic، این آسیبپذیری میتواند در سطح تولیدکننده (OEM) مورد سوءاستفاده قرار گیرد، یا باعث حملات زنجیره تأمین شود. بسته به نحوه پیادهسازی فرمانهای HCI در دستگاه، حتی امکان بهرهبرداری از راه دور از این آسیبپذیری نیز وجود دارد، بهویژه اگر مهاجم از قبل به دستگاه دسترسی ریشهای داشته، بدافزار نصب کرده یا بهروزرسانی مخربی اعمال کرده باشد.

با وجود این، دسترسی فیزیکی به درگاههای USB یا UART دستگاه، سناریویی محتملتر و خطرناکتر برای سوءاستفاده است.

پژوهشگران در این باره گفتند: «در شرایطی که مهاجم بتواند یک دستگاه IoT مجهز به تراشه ESP32 را آلوده کند، قادر خواهد بود یک APT را در حافظه ESP پنهان کند و از طریق بلوتوث یا Wi-Fi حملات دیگری را به سایر دستگاهها انجام دهد، در حالی که کنترل کامل دستگاه را در اختیار دارد.»

آنها تصریح کردند: «یافتههای ما امکان تسلط کامل بر تراشههای ESP32 و ایجاد ماندگاری از طریق فرمانهایی برای تغییر حافظه RAM و Flash را فراهم میکند. همچنین این ماندگاری میتواند زمینه گسترش آلودگی به سایر دستگاهها را فراهم سازد، چرا که ESP32 قابلیت اجرای حملات پیشرفته بلوتوث را نیز دارد.»

در پایان، وبسایت BleepingComputer اعلام کرد که برای دریافت واکنش رسمی از شرکت Espressif تماس گرفته، اما تاکنون پاسخی دریافت نکرده است.