شرکت امنیتی Wordfence از حملات گسترده علیه وبسایتهای وردپرس خبر داد که با بهرهگیری از آسیبپذیریهای بحرانی در افزونههای قدیمی GutenKit و Hunk Companion انجام شدهاند.

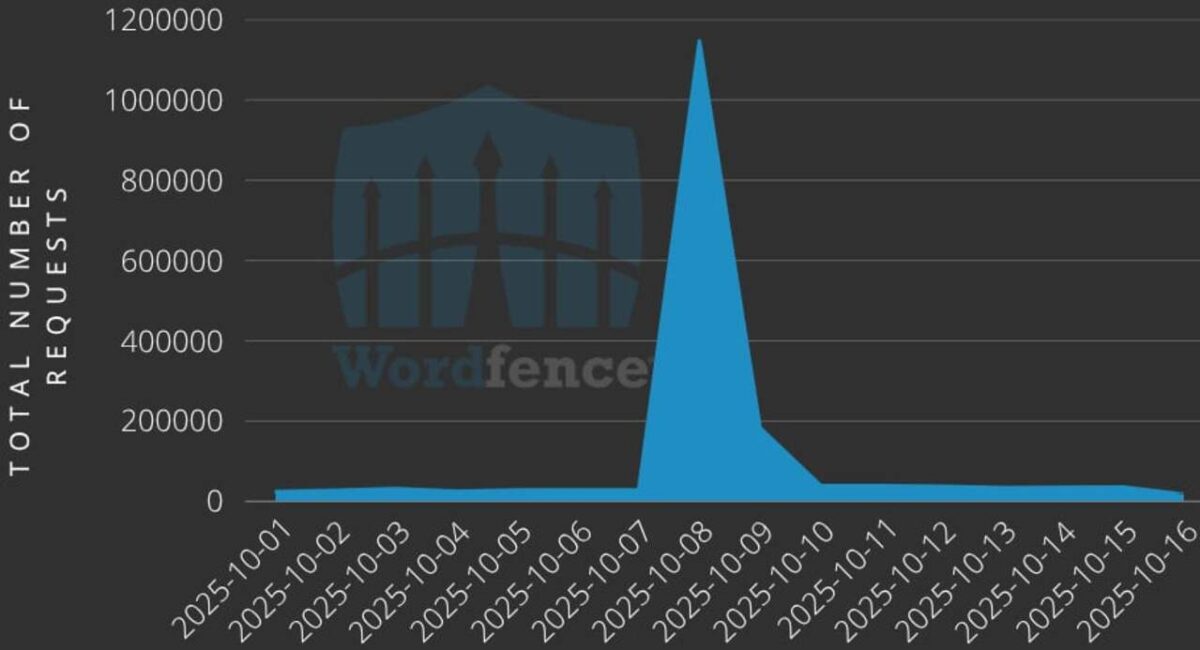

به گزارش تکناک، آسیبپذیریهای بحرانی در افزونههای قدمی وردپرس، امکان اجرای کد از راه دور (RCE) را برای مهاجمان فراهم میکنند. بر اساس اعلام شرکت امنیتی Wordfence، تنها در دو روز ــ هشتم و نهم اکتبر ــ بیش از ۸.۷ میلیون تلاش برای نفوذ به سامانههای مشتریان این شرکت مسدود شده است.

کارزار مذکور از سه آسیبپذیری با شناسههای CVE-2024-9234، CVE-2024-9707 و CVE-2024-11972 بهرهبرداری میکند، که همگی دارای شدت بحرانی با امتیاز CVSS معادل ۹.۸ هستند.

آسیبپذیری CVE-2024-9234 در نسخههای ۲.۱.۰ و پیش از آن از افزونه GutenKit مشاهده شده است و به مهاجمان اجازه میدهد بدون نیاز به احراز هویت، افزونههای دلخواه را نصب کنند. دو آسیبپذیری دیگر، یعنی CVE-2024-9707 و CVE-2024-11972، مربوط به “Endpoint “themehunk-import در افزونه Hunk Companion با حدود ۸۰۰۰ نصب فعال است، که آنها نیز امکان نصب افزونههای دلخواه را فراهم میسازند.

بر اساس این گزارش، مهاجمان پس از نفوذ با استفاده از این نقاط ضعف میتوانند افزونههای مخربی را بارگذاری کنند که امکان اجرای کد از راه دور را فراهم میکند.

به گفته Wordfence، آسیبپذیریهای مذکور در نسخه ۲.۱.۱ افزونه GutenKit (منتشرشده در اکتبر ۲۰۲۴) و نسخه ۱.۹.۰ افزونه Hunk Companion (منتشرشده در دسامبر ۲۰۲۴) برطرف شدهاند. هرچند، با وجود گذشت نزدیک به یک سال از عرضه نسخههای اصلاحشده، همچنان بسیاری از وبسایتها از نسخههای آسیبپذیر استفاده میکنند.

دادههای جمعآوریشده از سوی Wordfence نشان میدهد که مهاجمان افزونهای مخرب با نام “up” را در قالب فایل فشرده ZIP در پلتفرم گیتهاب بارگذاری کردهاند. این بسته شامل اسکریپتهای رمزگذاریشدهای است که قابلیت بارگذاری، حذف و تغییر فایلها و تنظیم مجوزهای دسترسی را دارند. یکی از این اسکریپتها که با رمز عبور محافظت شده و بهظاهر بخشی از افزونه All in One SEO است، امکان ورود خودکار مهاجم به عنوان مدیر سایت را فراهم میکند.

مهاجمان از این ابزارها برای حفظ دسترسی، سرقت دادهها، اجرای فرمانها یا استخراج اطلاعات خصوصی استفاده میکنند. در مواردی که نتوانند دسترسی کامل مدیریتی بهدست آورند، افزونه آسیبپذیر “wp-query-console” را نصب میکنند تا از طریق آن، اجرای کد از راه دور را بدون نیاز به احراز هویت انجام دهند.

همچنین شرکت Wordfence فهرستی از نشانیهای IP مرتبط با حجم بالای این درخواستهای مخرب منتشر کرده است تا مدیران بتوانند دفاع مؤثرتری در برابر این حملات ایجاد کنند.

پژوهشگران هشدار دادهاند مدیران وبسایتها باید در لاگ دسترسی خود به دنبال درخواستهای “/wp-json/gutenkit/v1/install-active-plugin” و “/wp-json/hc/v1/themehunk-import” باشند، همچنین شاخههای “/up”، “/background-image-cropper”، “/ultra-seo-processor-wp”، “/oke” و “/wp-query-console” را برای یافتن فایلهای مشکوک بررسی کنند.

کارشناسان توصیه کردهاند مدیران همه افزونههای قدیمی نصبشده در وبسایتهای وردپرسی خود را بهروز نگه دارند تا خطر بهرهبرداری از آسیبپذیریهای شناختهشده به حداقل برسد.