یک باجافزار تازه و بسیار مخرب برای سیستمعامل اندروید با نام DroidLock طی مدت کوتاهی در فضای اینترنت انتشار یافته و اکنون یکی از جدیترین تهدیدهای فعال برای کاربرانی محسوب میشود که برنامههای خود را از منابع غیررسمی دریافت میکنند.

به گزارش سرویس نرمافزار تکناک،این بدافزار نخستینبار توسط شرکت امنیت موبایل Zimperium شناسایی شد و در تاریخ ۱۰ دسامبر از سوی رسانهی BleepingComputer گزارش شد. بررسیهای اولیه نشان میدهد که بخش عمده قربانیان، کاربران اسپانیاییزبان هستند که از طریق وبسایتهای مخرب به دام این بدافزار افتادهاند.

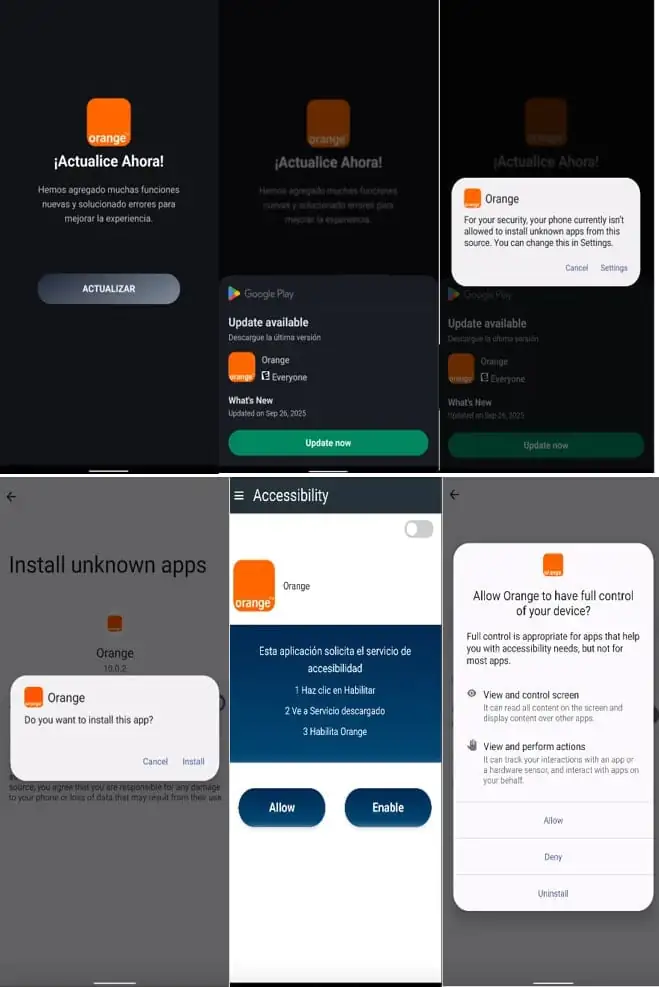

DroidLock با استفاده از یک رابط جعلی «بهروزرسانی سیستم»، کاربران را فریب میدهد تا گمان کنند دستگاهشان در حال نصب یک آپدیت رسمی است. این تکنیک مشابه روشهایی است که پیشتر نیز در حملات مرتبط با بهبودهای امنیت HyperOS و ابزارهای داخلی محافظتی شیائومی مشاهده شده بود. مهاجمان از همین ظاهر فریبنده استفاده میکنند تا کاربر را بدون آگاهی، وارد زنجیره آلودگی چندمرحلهای بدافزار کنند.

هسته اصلی عملیات آلودگی این بدافزار، یک دراپر چندلایه است که در قالب یک برنامه معمولی پنهان شده است. کاربر پس از مشاهده اعلان «بهروزرسانی ضروری» و تأیید نصب، عملاً اجازه میدهد که payload مخرب در پسزمینه و بدون جلب توجه منتقل شود. این ساختار چندمرحلهای موجب میشود بسیاری از کاربران حتی کوچکترین تردیدی نسبت به ماهیت بدافزار پیدا نکنند؛ بهویژه آنهایی که تنظیمات امنیتی دستگاه خود را تضعیف کردهاند یا بهطور معمول به مجوزهای سیستمی حساسیت کافی نشان نمیدهند.

بهمحض نصب، DroidLock دو مجوز حیاتی درخواست میکند: Device Manager و Accessibility Services. اخذ این دو مجوز، برای بدافزار امکان اجرای حدود ۱۵ فرمان ویژه و مخرب را فراهم میکند؛ فرمانهایی که بسیاری از آنها کنترل کامل دستگاه را به مهاجم واگذار میکنند و ساختار دفاعی گوشی را، در سطح سیستمعامل، از بین میبرند.

تحلیلهای امنیتی نشان میدهد که DroidLock مجموعهای از قابلیتهای سازمانیافته و هدفمند در اختیار دارد. این تواناییها شامل خاموشکردن صدای دستگاه برای پنهانسازی هشدارها، فعالسازی دوربین بهصورت مخفیانه، حذف برنامههای منتخب، سرقت پیامکها و گزارش تماسها، ثبت الگو یا PIN دستگاه از طریق یک لایه شفاف تمامصفحه، و فعالسازی کانال کنترل VNC است. این کانال به مهاجم اجازه میدهد گوشی قربانی را همچون یک دستگاه فیزیکی واقعی از راه دور کنترل کند.

با وجود آنکه بسیاری از باجافزارهای کلاسیک، با رمزگذاری فایلها کاربر را مجبور به پرداخت پول میکنند، DroidLock رویکرد متفاوتی اتخاذ کرده است. این بدافزار با ایجاد یک WebView تمامصفحه و تغییر تنظیمات مرتبط با قفل بیومتریک یا PIN، امکان هرگونه تعامل با دستگاه را برای صاحب گوشی غیرممکن میکند. در این حالت، قربانی حتی قادر به خروج از لایه قفل نیست و دسترسی به تنظیمات اصلی گوشی نیز از بین میرود.

مهاجمان در ادامه یک پیام باجخواهی نمایش میدهند که شامل یک نشانی ProtonMail است. در این پیام به کاربر هشدار داده میشود که اگر ظرف ۲۴ ساعت پرداختی انجام نشود، تمامی فایلهای دستگاه حذف خواهد شد. اگرچه هیچ فایلّی واقعاً رمزگذاری یا تخریب نمیشود، اما شدت قطع دسترسی، اثر روانی و عملی مشابهی با باجگیری سنتی ایجاد میکند و قربانی را به وحشت میاندازد.

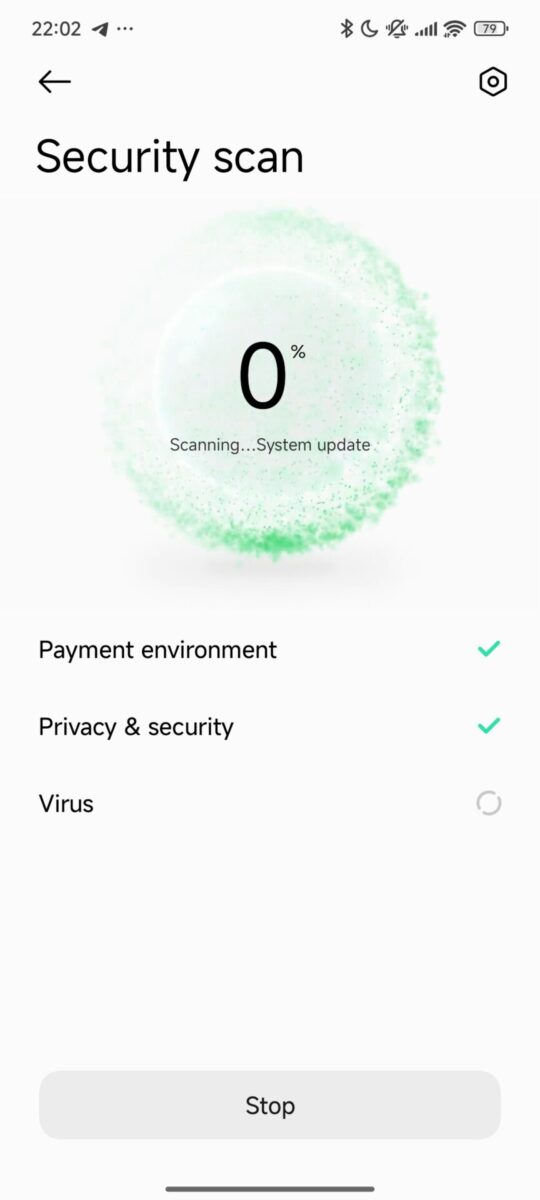

به نقل از شیائومیتایم، شرکت Zimperium امضای بدافزار را با گوگل به اشتراک گذاشته است. بنابراین دستگاههایی که Google Play Protect را فعال کردهاند، اکنون قادرند تهدید را بهصورت خودکار شناسایی و مسدود کنند. با این حال، کاربران شیائومی در موقعیت امنتری قرار دارند؛ زیرا مجموعه ابزارهای امنیتی داخلی این شرکت لایههای محافظتی بیشتری فراهم میآورد.

بر اساس توصیه کارشناسان:

- کاربران باید اسکنهای امنیتی را از طریق اپلیکیشن امنیتی شیائومی بهشکل منظم انجام دهند.

- نصب برنامهها خارج از Google Play یا GetApps باید بهشدت محدود شود.

- بررسی دقیق مجوزهای مربوط به Accessibility ضروری است.

- بهروزرسانی HyperOS و همه برنامههای سیستمی باید از طریق MemeOS Enhancer یا HyperOSUpdates.com صورت گیرد.

DroidLock آغازگر نسلی جدید از باجافزارهای اندرویدی است که برخلاف روشهای قدیمی، بر قفل کامل دستگاه بهجای رمزگذاری فایلها تمرکز دارد. این بدافزار با معماری چندمرحلهای، قابلیت کنترل از راه دور، و نمایش تهدیدهای زمانیِ مبتنی بر فشار روانی، به یکی از مهمترین تهدیدهای امنیتی سال جاری تبدیل شده است. افزایش هوشیاری کاربران نسبت به منابع نصب برنامهها و استفاده فعال از ابزارهای امنیتی، مهمترین سد دفاعی در برابر این موج تازه حملات است.