نسخههای متعددی از GitHub Enterprise Server با بحران و آسیبپذیری جدی مواجه شده است، که به دلیل آن هکرها میتوانند بدون نیاز به احراز هویت و رمز عبور به عنوان مدیر سیستم عمل کنند.

به گزارش سرویس فناوری تکناک، این آسیبپذیری با شناسه CVE-2024-6800 و با امتیاز شدت 9.5 (بسیار بحرانی) بر اساس مقیاس CVSS 4.0 طبقهبندی شده است.

این بحران به دلیل نقص در مکانیزم امضای XML در پروتکل احراز هویت SAML رخ میدهد.

نرمافزار (GHES) GitHub Enterprise Server نسخهای از GitHub است، که به صورت محلی در سازمانها نصب میشود.

این نسخه برای کسبوکارهایی که تمایل به استفاده از نسخه ابری عمومی GitHub ندارند، یا به دنبال کنترل بیشتر بر امنیت و دسترسی هستند، مناسب است.

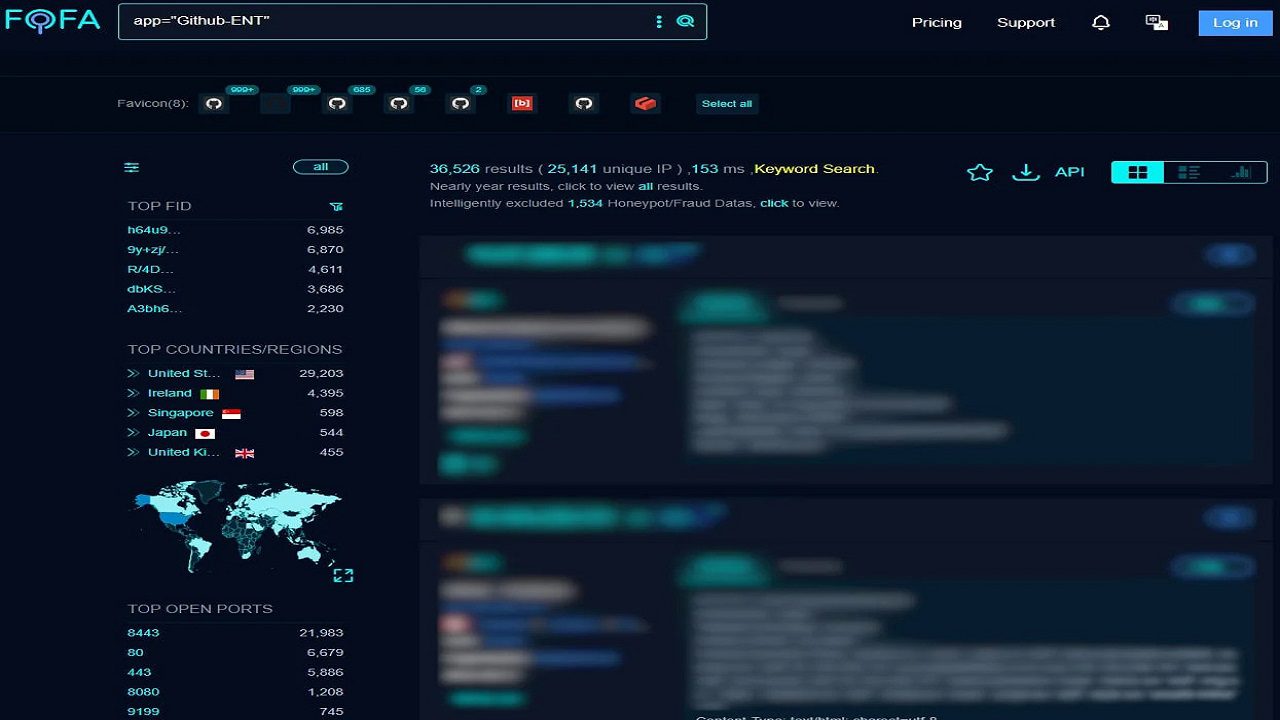

بر اساس آمار منتشر شده از موتور جستوجوگر FOFA، بیش از 36500 نمونه از GHES در سطح جهان به اینترنت متصل هستند.

همچنین بخش عمدهای از آنها (29200 نمونه) در ایالات متحده مستقر میباشند.

با وجود این، هنوز مشخص نیست که چه تعداد از این نمونههای در معرض خطر، نسخههای آسیبپذیر نرمافزار را اجرا میکنند.

GitHub نسخههای 3.13.3، 3.12.8، 3.11.14 و 3.10.16 از GHES را برای رفع این مشکل منتشر کرده است.

علاوه بر این، دو آسیبپذیری دیگر با شدت متوسط نیز در این نسخهها برطرف شدهاند، که شامل موارد زیر بودند:

- CVE-2024-7711: امکان تغییر در مسائل مربوط به مخازن اطلاعاتی عمومی را برای مهاجمان فراهم میکرد.

- CVE-2024-6337: باعث افشای اطلاعات محرمانه از مخازن اطلاعاتی خصوصی میشد.

این آسیبپذیریها از طریق برنامه پاداش باگ GitHub کشف و گزارش شدهاند.

پلتفرم GitHub هشدار داده است که امکان دارد پس از اعمال این بهروزرسانیها، برخی از سرویسها با خطاهایی مواجه شوند، اما به طور کلی سیستم باید به درستی کار کند.

همچنین در مستندات این بهروزرسانیها به مشکلاتی مانند مصرف بیش از حد حافظه و اختلال در عملکرد برخی از عملیاتها اشاره شده است.

به همین دلیل به کاربران توصیه شده است که قبل از اعمال بهروزرسانی، بخش «مشکلات شناخته شده» را به دقت مطالعه نمایند.

کارشناسان معتقد هستند که مدیران سیستمهای GitHub Enterprise Server هرچه سریعتر این بهروزرسانیها را اعمال کنند تا از سیستم خود در برابر این آسیبپذیریهای بحرانی محافظت نمایند.