براساس گزارشها، کد منبع بازی GTA 5 در روز عید کریسمس، یعنی بیش از یک سال پس از هک شرکت راکاستار گیمز بهدست $Lapsus و سرقت اطلاعات شرکت، در اینترنت منتشر شده است.

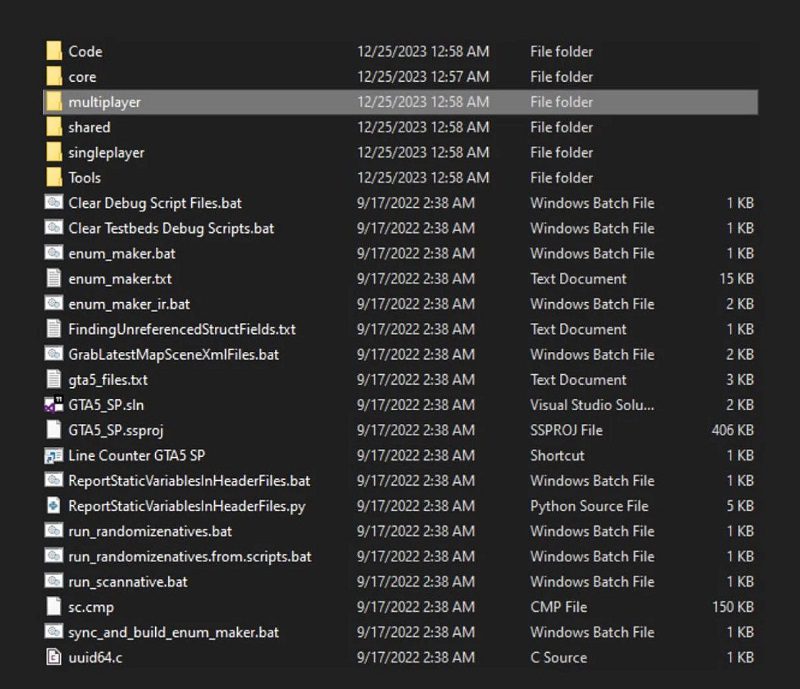

بهگزارش تکناک، لینکها کد منبع بازی GTA 5 در کانالهای مختلف، ازجمله دیسکورد و دارک وب و کانال تلگرامی که قبلاً هکرها از آن برای انتشار اطلاعات سرقتشده از Rockstar استفاده کرده بودند، برای دانلود بهاشتراک گذاشته شده است. در پستی در یکی از کانالهای تلگرام، صاحب کانال به نام فیل لینکهای کد منبع سرقتشده را منتشر کرد و اسکرینشاتی از یکی از پوشهها را بهاشتراک گذاشت.

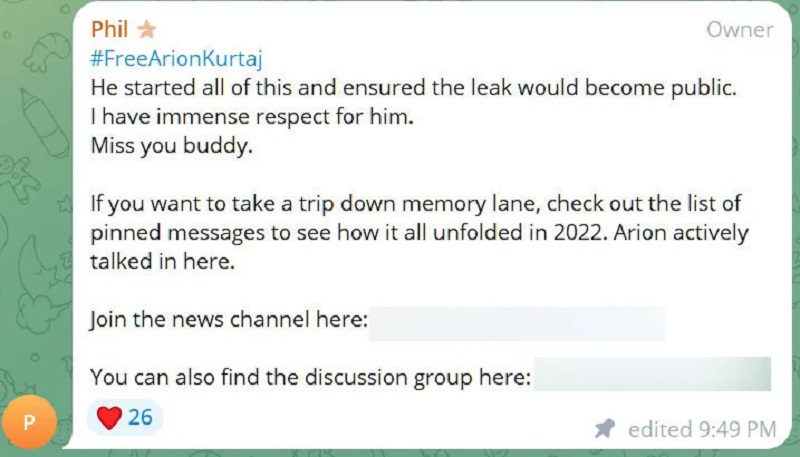

صاحب کانال به آریون کورتاج (Arion Kurtaj) یکی از اعضای گروه هکری $Lapsus ادای احترام کرد که قبلاً با نام teapotuberhacker ویدئوهایی قبل از انتشار Grand Theft Auto 6 منتشر کرده بود. اخیراً کورتاج بهدستور یکی از قاضیان انگلیسی بهدلیل هک شرکتهای راکاستار و اوبر بهمدت نامعلومی به حیس در بیمارستان محکوم شده است.

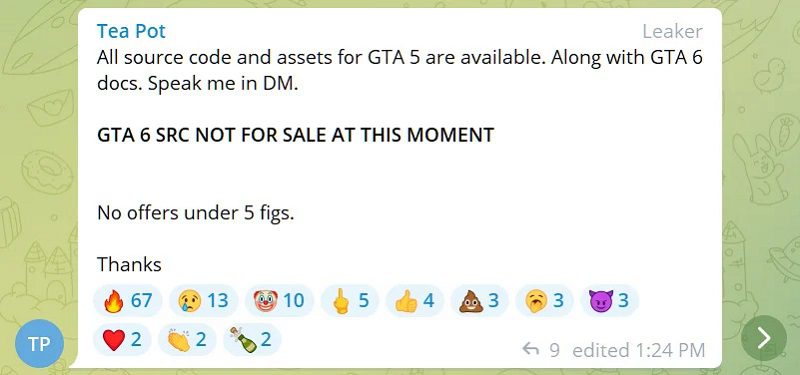

در سال ۲۰۲۲، اعضای گروه هکری معروف $Lapsus شرکت Rockstar Games را هک کردند که به دسترسی به سرور داخلی اسلک و Confluence wiki شرکت منجر شد. در آن زمان، عوامل تهدید ادعا کردند که کد منبع بازیهای GTA 5 و GTA 6 را سرقت کردهاند. آنها نسخهای آزمایشی از GTA 6 و برخی از محتواهای سرقتشده را در انجمنها و کانالهای تلگرام منتشر کردند. همچنین، هکرها نمونههایی از کد منبع GTA 5 را بهعنوان اثبات سرقت منتشر کردند.

گروه تحقیقات امنیتی vx-underground میگوید که با فرد فاشکننده در دیسکورد صحبت کردهاند و او گفته است که کد منبع زودتر از انتظارات منتشر شده است. این گوره با انتشار پستی در ایکس گفته است: «آنها ادعا میکنند که کد منبع را در ماه اگوست ۲۰۲۳ دریافت کردهاند.» انگیزه آنها برای انتشار کد منبع GTA V مبارزه با کلاهبرداری در صحنه مودینگ GTA V بود.

اگرچه BleepingComputer بررسی کدها را انجام داد که بهنظر میرسد کد منبع GTA 5 اصلی است، نمیتوان اعتبار آن را بهصورت مستقل تأیید کرد. BleepingComputer با Rockstar درباره این انتشار تماس گرفت؛ اما بهدلیل تعطیلات عید پاسخی دریافت نکرد.

هکرهای گروه $Lapsus بهخاطر مهارتهایشان در انجام حملات مهندسی اجتماعی و حملات SIM swapping برای نفوذ به شبکههای شرکتی مشهور شدند. بعضی از حملات سایبری شناختهشده که به این گروه هکری نسبت داده میشود، عبارتاند از: حمله به اوبر، مایکروسافت، راکاستار گیمز، اوکتا، انویدیا، مرکادو لیبر، تیموبایل، یوبییافت، ودافون و سامسونگ.

بهعنوان بخشی از این حملات، عوامل تهدید سعی میکردند از شرکتها مبالغی برای جلوگیری از فاشکردن اطلاعات سرقتشده درخواست کنند که در بسیاری از مواقع شامل کد منبع و اطلاعات مشتری بود. موفقیت این حملات سبب شد تا شورای بررسی امنیت سایبری وزارت امور داخله (DHS Cyber Safety Review Board) تاکتیکهای آنها را تحلیل و توصیههایی برای جلوگیری از حملات مشابه در آینده ارائه کند.

اگرچه گروه $Lapsus پس از دستگیری بعضی از اعضا فعالیت کمتری کرده است، به BleepingComputer گفته شده که برخی از اعضا اکنون در گروه هکری Scattered Spider فعالیت میکنند. Scattered Spider از تاکتیکهای مشابه با $Lapsus استفاده میکند و با استفاده از مهندسی اجتماعی، فیشینگ، MFA و حملات SIM swapping، به شبکههای سازمانهای بزرگ دسترسی مییابد.