فهرست مطالب

گزارشهای جدید از یک حمله فیشینگ گسترده، نشان میدهد که هکرها توانستهاند به ۳۵ افزونه مرورگر گوگل کروم نفوذ کنند.

به گزارش تکناک، این حمله که از یک کمپین فیشینگ پیشرفته آغاز شد، با هدف آلوده کردن افزونههای پرکاربرد برای سرقت اطلاعات انجام شده است.

براساس آمارها، افزونههای آلوده توسط بیش از ۲.۶ میلیون کاربر نصب و استفاده شدهاند. یکی از شرکتهای تحت تأثیر این حمله، Cyberhaven، از شرکتهای برجسته در حوزه امنیت سایبری بوده است.

01

از 07شروع کمپین فیشینگ: چگونه هکرها توسعهدهندگان را فریب دادند؟

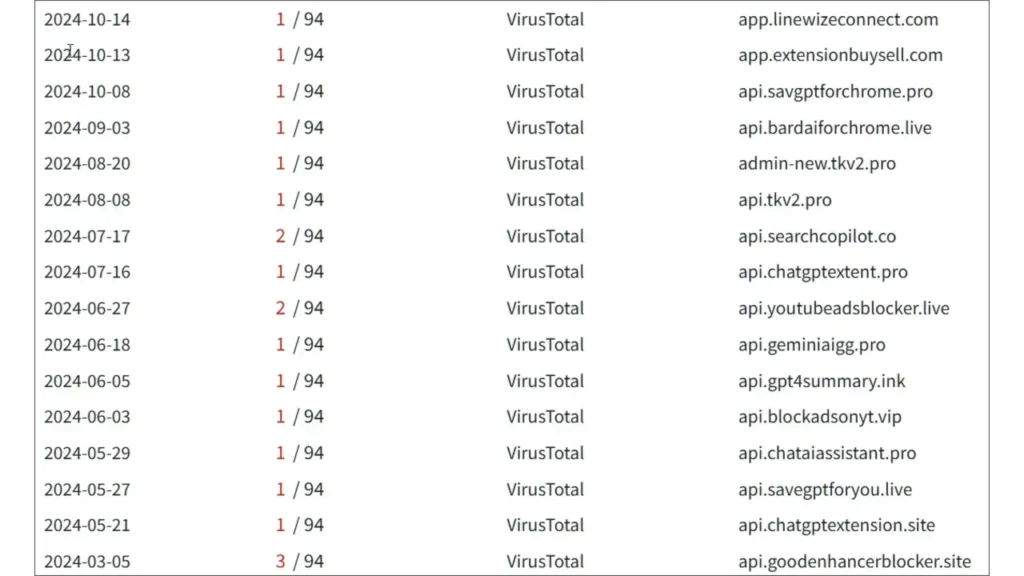

این حمله سایبری از دسامبر ۲۰۲۴ به صورت علنی آغاز شد، اما شواهد نشان میدهد که مهاجمان از ماه مارس ۲۰۲۴ زیرساختهای حمله خود را آماده کرده بودند.

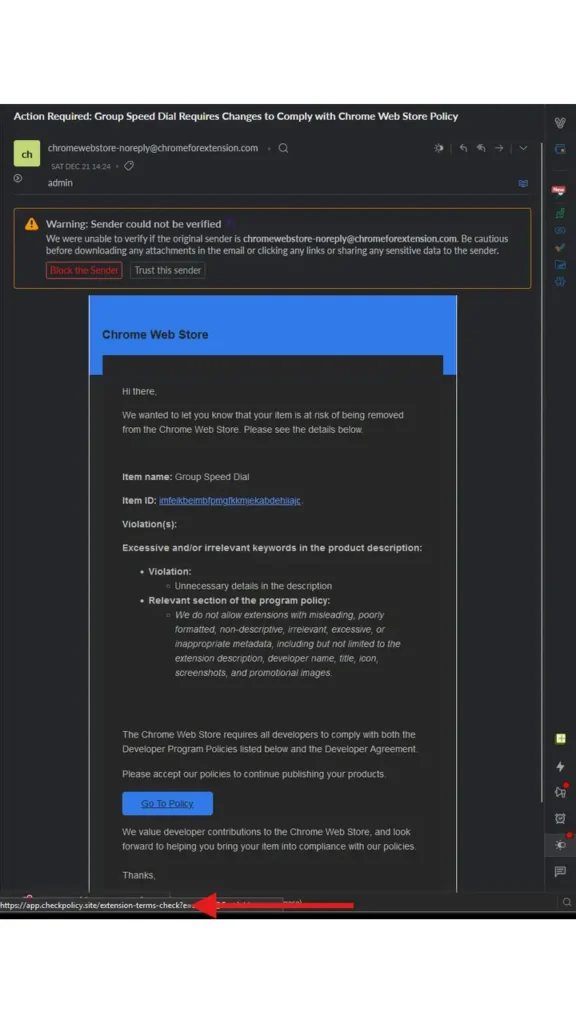

هکرها با ارسال ایمیلهای فیشینگ، که شبیه به اعلانهای رسمی گوگل طراحی شده بودند، توسعهدهندگان افزونهها را فریب دادند.

در این ایمیلها ادعا میشد که افزونه موردنظر به دلیل نقض قوانین فروشگاه وب کروم (Chrome Web Store) در خطر حذف قرار دارد. این نقض شامل توصیفات گمراهکننده، نامناسب یا غیرضروری عنوان شده بود.

متن ایمیلها با جزئیاتی حرفهای تنظیم شده بود تا کاربران را متقاعد کند روی لینکی که در ظاهر به صفحه رسمی گوگل متصل است، کلیک کنند.

اما لینک موجود در این ایمیلها به جای فروشگاه وب کروم، کاربران را به یک وبسایت فیشینگ هدایت میکرد. این وبسایت برای به دست آوردن دسترسی کامل به حساب کاربری توسعهدهندگان طراحی شده بود.

02

از 07حمله از طریق زنجیره مخرب OAuth: راهکاری زیرکانه برای نفوذ

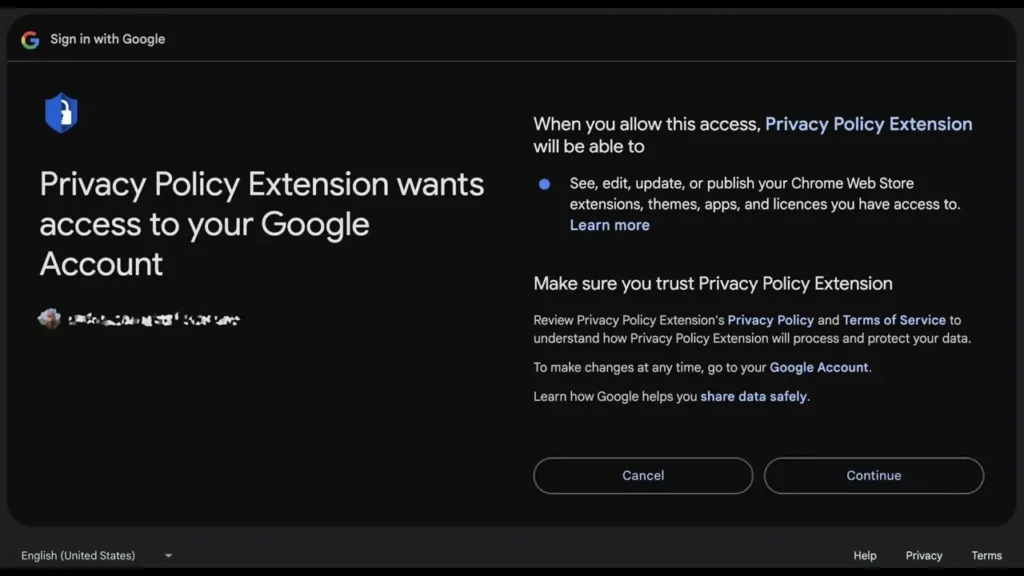

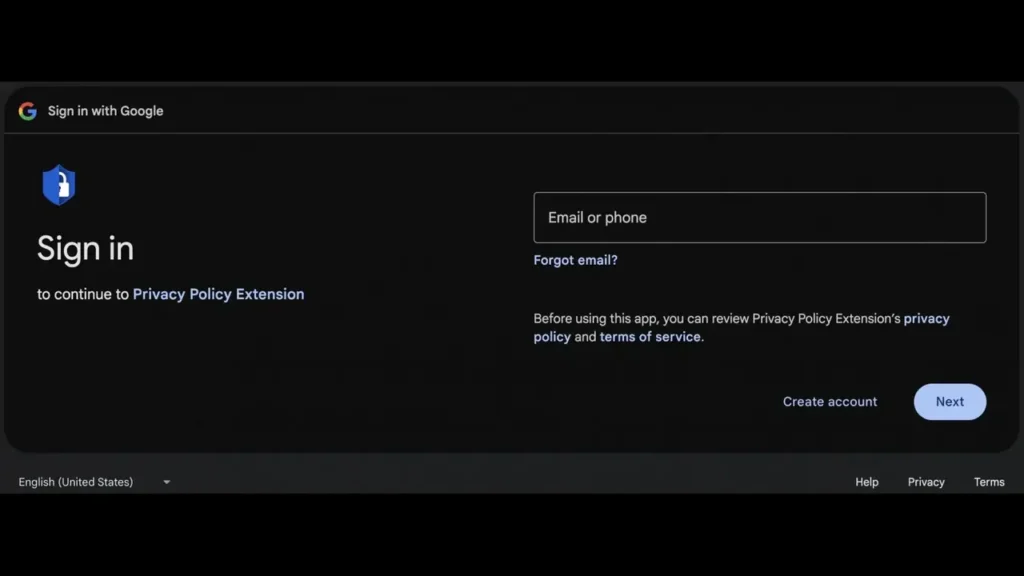

مهاجمان با استفاده از یک اپلیکیشن مخرب OAuth به نام “Privacy Policy Extension”، قربانیان را وادار کردند که دسترسی کامل به مدیریت افزونههای مرورگر گوگل کروم خود را به این اپلیکیشن بدهند.

این اپلیکیشن بخشی از جریان استاندارد مجوز گوگل بود، که به طور معمول برای اعطای دسترسیهای امن به اپلیکیشنهای شخص ثالث استفاده میشود.

صفحه مجوز، کاربران را به اشتباه وادار میکرد که اجازه مشاهده، ویرایش، بهروزرسانی و انتشار افزونههای موجود در حساب خود را صادر کنند. این مجوزها برای مهاجمان کافی بود تا بتوانند کدهای مخرب را به افزونههای قربانیان اضافه نمایند.

03

از 07دور زدن احراز هویت چندمرحلهای (MFA)

یکی از جنبههای مهم این حمله، توانایی مهاجمان در دور زدن احراز هویت چندمرحلهای بود. حتی کارمند Cyberhaven، که از Google Advanced Protection و MFA استفاده میکرد، نتوانست از وقوع این حمله جلوگیری کند.

مهاجمان بدون نیاز به تأیید هویت چندمرحلهای توانستند از طریق جریان OAuth، مجوزهای لازم را دریافت کنند. این روش نشاندهنده نقطه ضعف احتمالی در پروتکلهای امنیتی مبتنی بر OAuth است.

04

از 07تزریق کدهای مخرب به افزونههای مرورگر گوگل کروم

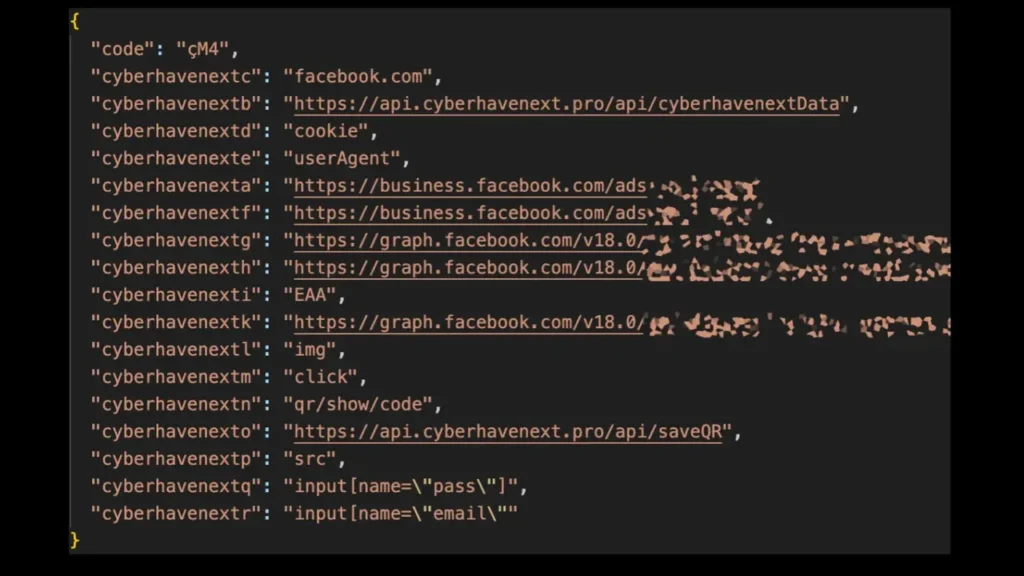

پس از دسترسی به حسابهای کاربری توسعهدهندگان، مهاجمان دو فایل مخرب به نامهای worker.js و content.js را به افزونهها اضافه کردند. این فایلها شامل کدهایی بودند که به طور خاص برای سرقت اطلاعات کاربران Facebook طراحی شده بودند.

افزونههای آلوده مرورگر گوگل کروم بهعنوان نسخه جدید در فروشگاه وب کروم منتشر شدند و کاربران ناآگاه آنها را بهروزرسانی کردند. این بهروزرسانیها به مهاجمان اجازه داد تا اطلاعات حساس کاربران را به صورت مستقیم به سرورهای خود ارسال کنند.

05

از 07هدف قرار دادن حسابهای تجاری Facebook

تحلیل کدهای مخرب نشان میدهد که مهاجمان تمرکز ویژهای روی سرقت اطلاعات حسابهای تجاری Facebook داشتند. اطلاعاتی نظیر شناسه کاربری، توکنهای دسترسی، اطلاعات حسابهای تبلیغاتی و تعاملات کاربران در Facebook جمعآوری میشد.

این کدها حتی قادر بودند که کلیکهای کاربران روی تصاویر QR مربوط به تأیید هویت دو مرحلهای یا CAPTCHA را شناسایی کنند. هدف مهاجمان، دور زدن مکانیزمهای امنیتی Facebook و در نهایت به دست گرفتن کنترل کامل حسابهای کاربران بود.

اطلاعات سرقتشده شامل کوکیهای Facebook، رشته عامل کاربر، شناسه کاربری و دادههای تعاملات کاربر بود، که به سرورهای فرماندهی مهاجمان ارسال میشد.

این اطلاعات برای انجام پرداختهای مستقیم از حساب قربانی، اجرای کمپینهای تبلیغاتی جعلی یا فروش دسترسی به دیگران مورد استفاده قرار میگرفت.

06

از 07گستردگی حمله و دامنههای مشکوک در مرورگر گوگل کروم

براساس گزارش BleepingComputer، دامنههایی نظیر supportchromestore.com، forextensions.com و chromeforextension.com برای ارسال ایمیلهای فیشینگ استفاده شدهاند.

بررسیهای بیشتر نشان داد که این دامنهها از نوامبر و دسامبر ۲۰۲۴ ثبت شده بودند، اما حملات مشابه از مارس ۲۰۲۴ آزمایش شدهاند.

Extension Total گزارش داده است که تاکنون ۳۵ افزونه مرورگر گوگل کروم تحت تأثیر قرار گرفتهاند، اما شواهدی وجود دارد که تعداد بیشتری از افزونهها نیز هدف این حملات بودهاند.

07

از 07هشدار به توسعهدهندگان و کاربران مرورگر گوگل کروم

این حمله گسترده یک هشدار جدی برای توسعهدهندگان افزونهها و کاربران مرورگرهای وب است. توسعهدهندگان باید ایمیلهای مشکوک را با دقت بررسی و از کلیک روی لینکهای ناشناس خودداری کنند. همچنین بررسی دقیق مجوزهای صادرشده به اپلیکیشنهای شخص ثالث ضروری است.

کاربران نیز باید به طور مرتب افزونههای نصبشده روی مرورگر خود را بررسی و تنها از منابع معتبر بهروزرسانیها را دریافت کنند. این حادثه نشان میدهد که حتی پیشرفتهترین پروتکلهای امنیتی نیز ممکن است در برابر حملات پیچیده آسیبپذیر باشند.