کوالکام وصله های امنیتی را برای رفع آسیبپذیری خطرناک و بحرانی در سرویس پردازنده سیگنال دیجیتال (DSP) منتشر کرده است.

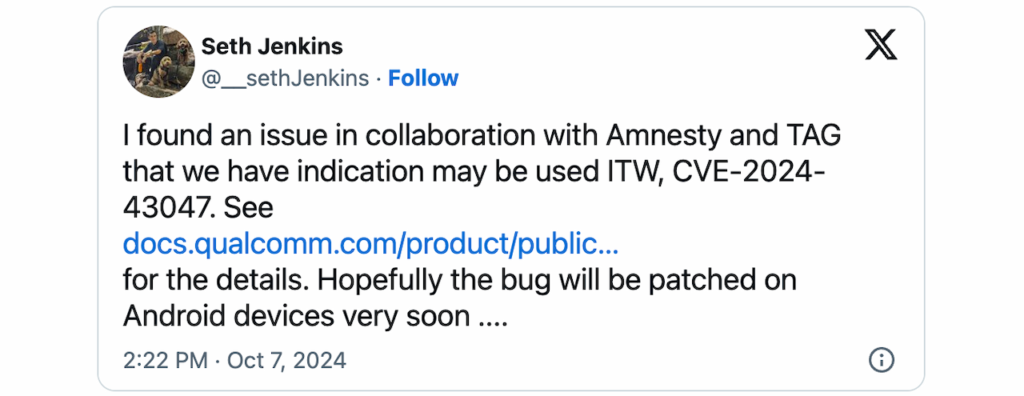

بهگزارش تکناک، کوالکام وصله های امنیتی جدیدی برای رفع آسیبپذیری روز صفر در سرویس Digital Signal Processor (DSP) منتشر کرده است. این آسیبپذیری که بر دهها چیپست تأثیر میگذارد، با عنوان CVE-2024-43047 شناسایی شده است. گروه تحلیل تهدیدات گوگل و محققان امنیتی Seth Jenkins و Conghui Wang از تیم Google Project Zero و آزمایشگاه امنیتی سازمان Amnesty International آسیبپذیری مذکور را گزارش دادهاند.

بلیپینگکامپیوتر مینویسد که این آسیبپذیری بهدلیل ضعف use-after-free بهوجود آمده است که درصورت بهرهبرداری موفق مهاجمان محلی با دسترسیهای پایین، میتواند به خرابی حافظه منجر شود. طبق گزارشهای منتشرشده، مهاجمان میتوانند از این ضعف برای اجرای حملاتی استفاده کنند که به کنترل ناخواسته سیستم منجر میشود.

کوالکام با انتشار بیانیهای اعلام کرد:

بهروزرسانیهای DSP بافرهای سرآیند را با DMA handle FDs بلااستفاده بهروزرسانی میکند. اگر در بخش put_args، افدیاس بلااستفادهای در بافر سرآیند وجود داشته باشد، نقشه مرتبط آزاد میشود. بااینحال، ازآنجاکه این بافر در حالت unsigned PD به کاربران ارائه میشود، آنها میتوانند FDs نامعتبر را بهروزرسانی کنند. اگر این FD نامعتبر با هر FD دیگر که در حال استفاده است، همخوانی داشته باشد، به آسیبپذیری use-after-free (UAF) میتواند منجر شود.

علاوهبراین، کوالکام نقص بحرانی دیگری به نام CVE-2024-33066 را برطرف کرده است که به WLAN Resource Manager مربوط بوده و بهدلیل ضعف در اعتبارسنجی ورودی به خرابی حافظه منجر میشد. این نقص بیش از یک سال پیش گزارش شده بود و اکنون با انتشار این وصله، برطرف شده است.

اکتبر سال گذشته نیز، کوالکام هشدار داده بود که مهاجمان در حال سوءاستفاده از سه آسیبپذیری روز صفر در درایورهای GPU و Compute DSP آن بهصورت زنده بودند. طبق گزارشهای گروه تحلیل تهدیدات گوگل و تیم Project Zero، از این آسیبپذیریها برای حملات محدود و هدفمند سوءاستفاده شده بود.

در سالهای اخیر، کوالکام چندین آسیبپذیری دیگر را نیز در چیپستهای خود برطرف کرده است که به مهاجمان اجازه میداد به فایلهای رسانهای کاربران، پیامکها، سابقه تماسها و مکالمات زنده دسترسی پیدا کنند. همچنین، نقصهایی در چیپ Snapdragon DSP برطرف شده که به هکرها اجازه میداد تا بدون دخالت کاربر، کنترل دستگاههای تلفنهمراه را بهدست بگیرند، کاربران را جاسوسی کنند و بدافزارهایی ایجاد کنند که از شناسایی فرار میکردند.

یکی از آسیبپذیریهای شناختهشده دیگر KrØØk بود که در سال ۲۰۲۰ وصله شد و به مهاجمان اجازه میداد تا برخی از بستههای شبکه بیسیم رمزنگاریشده با WPA2 را رمزگشایی کنند. کوالکام در پایان توصیه کرده است که کاربران برای اطلاع از وضعیت وصلههای امنیتی دستگاههای خود، با تولیدکنندگان دستگاههایشان تماس بگیرند و بهروزرسانیهای امنیتی را هرچه سریعتر نصب کنند.