آخرین نسل پردازندههای اینتل دارای نقطه ضعف است .این نقطه ضعف به مهاجمان اجازه میدهد کلیدهای رمزگذاری و سایر اطلاعات محرمانه محافظت شده توسط برنامه محافظتی شرکت اینتل که به صورت افزونه ارائه میشود را به دست آورند.ویژگی پیشرفتهای که قرار بود به عنوان یک گاو صندوق دیجیتال برای ذخیره حساسترین اسرار کاربران عمل کند.

به گزارش تک ناک این محافظ که به اختصار SGX نامیده میشود، به گونهای طراحی شده است که نوعی قلعه برای حفظ امنیت کلیدهای رمزگذاری و سایر دادههای حساس فراهم کند. حتی زمانی که سیستم عامل یا ماشین مجازی در حال در معرض خطر نفوذ قرار گرفته باشد.

SGX محیطهای اجرایی امنی را ایجاد می کندتا از کدهای حساس و دادههایی که با آن کار میکند در برابر نظارت یا دستکاری هر چیز دیگری در سیستم محافظت کند.

شکاف در پایه امنیت اینتل

SGX سنگ بنای تضمین های امنیتی است که بسیاری از شرکت ها به کاربران ارائه می دهند. به عنوان مثال، سرورهایی که برای کنترل تماس برای پیام رسان سیگنال استفاده می شوند، برای اطمینان از ناشناس بودن فرآیند به SGX متکی هستند. سیگنال میگوید اجرای طرح هشسازی پیشرفتهاش دستورالعملی است کلی برای کشف تماس خصوصی در SGX بدون درز هیچ اطلاعاتی به طرفهایی که بر دستگاه کنترل دارند، حتی اگر سختافزار فیزیکی را به گذرگاه حافظه کنند.

مثال کاملاً فرضی است. سخنگوی سیگنال، جون هارادا در ایمیلی نوشت: «اینتل به ما در مورد این مقاله هشدار داد… و ما توانستیم بررسی کنیم که CPUهایی که پیام رسان سیگنال استفاده میکند تحت تأثیر یافتههای این مقاله قرار نگرفته و بنابراین در برابر حمله اعلامشده آسیبپذیر نیستند ”.

کلید تضمین های امنیتی و اصالت SGX، ایجاد چیزی است که “Enclaves” یا بلوک های حافظه امن نامیده می شود. محتویات Enclave قبل از خاررج شدن از پردازنده رمزگذاری می شوند و در RAM نوشته می شوند. آنها تنها پس از بازگشت به یس پی یو رمزگشایی می شوند. وظیفه SGX محافظت از حافظه محصور جلوگیری از دسترسی به محتویات آن توسط هر چیزی غیر از بخش قابل اعتماد CPU است.

ÆPIC Leak وارد میشود

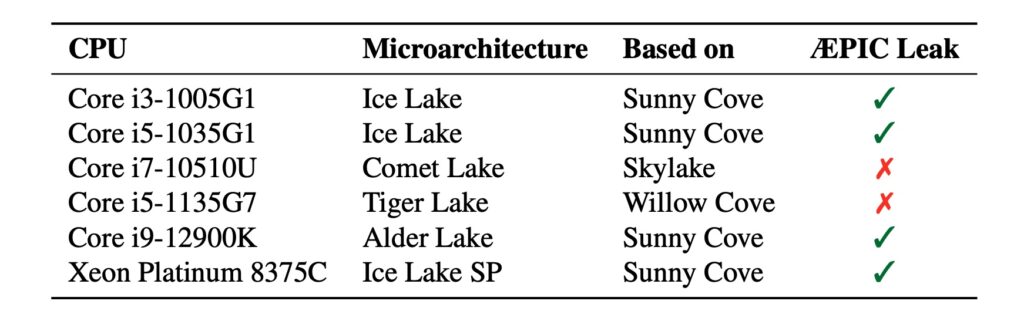

از سال 2018، پژوهشگران حداقل هفت حفره امنیتی جدی را در SGX ایجاد کردهاند . برخی از آنها به طور کامل تضمینهایی امنیتی را که اینتل در مورد آنها میدهد تضعیف کرده است. روز سهشنبه، یک مقاله تحقیقاتی به طور عمومی حفره جدیدی را شناسایی کرد که تضمینهای امنیتی SGX را در اکثر پردازندههای نسل دهم، یازدهم و دوازدهم اینتل به طور کامل نقض میکند.پژوهششگران یافته های خود را روز چهارشنبه در کنفرانس امنیتی Black Hat در لاس وگاس ارائه میکنند.

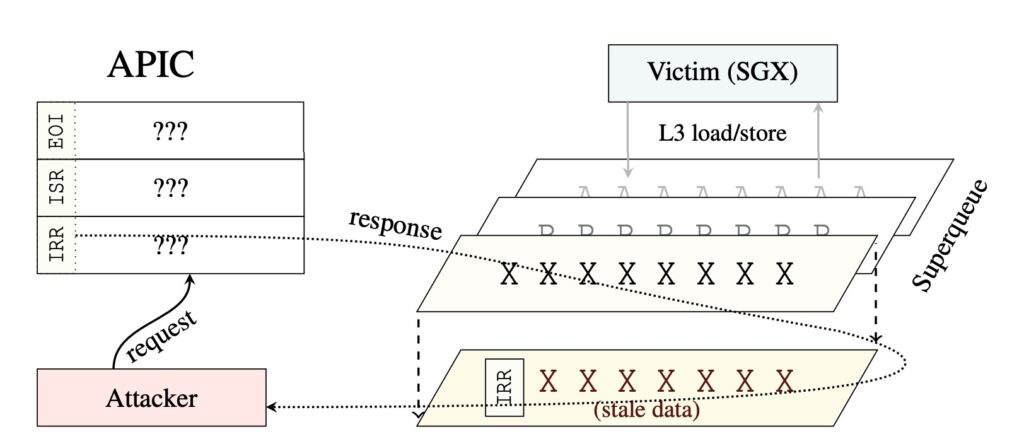

این آسیبپذیری در APIC که مخفف Advanced Programmable Interrupt Controller یا کنترل گر وقفه برنامه پذیر پیشرفته قرار دارد. APIC مکانیزمی است که در بسیاری از پردازنده هایی مدرن قرار داده شده است است .این سیستم که وقفهها را که سیگنالهایی هستند که توسط سختافزار یا نرمافزار تولید میشوند و باعث میشوند CPU وظیفه فعلی خود را متوقف کند تا بتواند یک رویداد با اولویت بالاتر را پردازش کند مسیریابی و کنترل میکند. محققانی که این نقص را کشف کردند، این آسیبپذیری و و اثبات نفوذ خودرا را ÆPIC Leak نامیدهاند.

باگی که نشت ÆPIC را ممکن میسازد، چیزی است که به عنوان خواندن حافظه اولیه شناخته میشود.این باگ زمانی اتفاق میافتد که فضای حافظه پس از پردازش پردازنده پاک نمیشود و باعث نشت دادههای قدیمی میشود که دیگر مورد نیاز پردازنده نیستند. این باگ جدید برخلاف نقصهای قبلی CPU با نامهایی مانند Spectre، Meltdown، Foreshadow، و RIDL/Fallout/ZombieLoad که نتیجه اجرای گذرا ایجاد کانالهای جانبی بود که دادههای خصوصی را نشان میداد. ÆPIC Leak یک نقص معماری پردازنده است که در خود پردازنده وجود دارد.