عملیات دریمجاب گروه هکری لازاروس با استفاده از طعمههای استخدامی جعلی بهدنبال نفوذ و سرقت فناوری پهپادهای شرکتهای اروپایی است.

به گزارش تکناک، گروه هکری لازاروس (Lazarus)، وابسته به دولت کرهشمالی، در کمپینی هماهنگ و پیچیده، سه شرکت اروپایی فعال در صنایع دفاعی را هدف قرار داده است. این حملات که با عنوان «عملیات دریمجاب» (Operation DreamJob) شناخته میشوند، با استفاده از طعمههای استخدامی جعلی، بهدنبال نفوذ به شبکههای این شرکتها و سرقت اطلاعات حساس، بهویژه در حوزه فناوری پهپادها (وسایل نقلیه هوایی بدون سرنشین) بودهاند. این عملیات اواخر مارس شناسایی شد و نشاندهنده تلاش فزاینده کرهشمالی برای دستیابی به فناوریهای نظامی پیشرفته غربی است.

«عملیات دریمجاب» استراتژی طولانیمدت و موفقی برای گروه لازاروس است. در این روش، هکرها خود را بهعنوان استخدامکننده از شرکتهای معتبر (واقعی یا جعلی) جا میزنند و با ارائه پیشنهادهای شغلی وسوسهانگیز، کارمندان شرکتهای هدف را فریب میدهند.

قربانیان پساز برقراری ارتباط، به دانلود فایلهایی ترغیب میشوند که در ظاهر اسناد استخدامی هستند؛ اما درواقع بدافزارهایی هستند که دسترسی کامل به سیستمهای شرکت را برای مهاجمان فراهم میکنند. این تاکتیک پیشاز این نیز علیه طیف وسیعی از اهداف، ازجمله شرکتهای ارز دیجیتال، توسعهدهندگان نرمافزار، روزنامهنگاران و بهویژه صنایع هوافضا و دفاعی، با موفقیت به کار گرفته شده است.

محققان شرکت امنیت سایبری ESET این کمپین اخیر را تحلیل کردهاند و معتقدند تمرکز لازاروس بر فناوری پهپادها تصادفی نیست. این اقدام کاملاً با تحولات ژئوپلیتیکی کنونی و تلاشهای مستمر کرهشمالی برای ساخت و توسعه زرادخانه پهپادی خود همسو است که اغلب با «الهام» از طرحهای غربی صورت میگیرد.

براساس گزارش ESET، اهداف این حملات شامل یک شرکت مهندسی فلزات در اروپای جنوبشرقی و دو شرکت دیگر (یکی سازنده قطعات هواپیما و دیگی شرکت دفاعی) در اروپایمرکزی بودهاند. نکته درخورتوجه اینکه هر سه شرکت تجهیزات نظامی تولید میکنند که درحالحاضر بهعنوان بخشی از کمکهای نظامی به اوکراین ارسال شدهاند. دو نمونه از این شرکتها بهطور مشخص در توسعه فناوری پهپاد، از تولید قطعات حیاتی گرفته تا طراحی نرمافزارهای مرتبط، ایفای نقش میکنند.

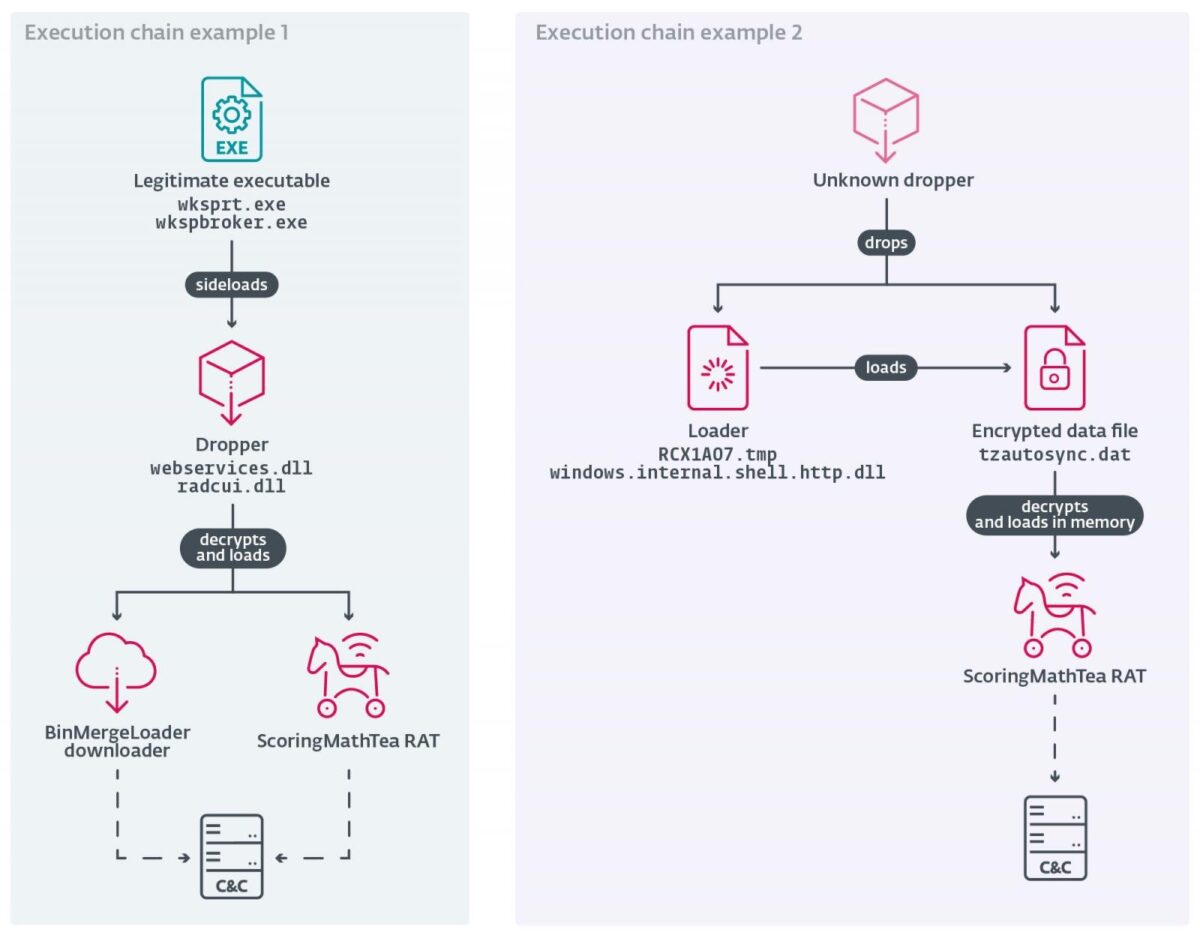

به نقل از بلیپینگکامپیوتر، زنجیره آلودگی معمولاً با فریب قربانی برای اجرای نرمافزار منبعباز تروجانشده (مانند نسخههای دستکاریشده Notepad++ یا TightVNC) آغاز میشود. سپس مهاجمان با استفاده از تکنیک DLL Sideloading، روشی برای دورزدن مکانیزمهای امنیتی ازطریق بارگذاری فایل مخرب با برنامهای قانونی، بدافزار اصلی را اجرا میکنند.

این بدافزار که مستقیماً در حافظه سیستم بارگذاری میشود تا از شناساییشدن بهواسطه آنتیویروسها جلوگیری کند، تروجان دسترسی از راه دور (RAT) به نام ScoringMathTea است. این تروجان با بیش از ۴۰ فرمان مختلف به هکرها اجازه میدهد تا سیستم قربانی را کاملاً کنترل کنند؛ از دستکاری فایلها و اجرای دستورهای گرفته تا جمعآوری اطلاعات و نصب بدافزارهای جدید.

کارشناسان ESET هشدار میدهند که با وجود افشای مکرر جزئیات «عملیات دریمجاب» در گزارشهای امنیتی، این روش بهدلیل تکیه بر فریب انسانی، همچنان یکی از شیوههای عملیاتی مؤثر برای هکرهای کرهشمالی باقی مانده است. این شرکت برای کمک به سازمانها در مقابله با این تهدید، مجموعهای از شاخصهای نفوذ (IoC) مربوط به این کمپین را منتشر کرده است.