آسیبپذیری جدید روز صفر در افزونه BackupBuddy کاربران وردپرس را در معرض خطر قرار میدهد.

به گزارش تک ناک، این آسیبپذیری میتواند به کاربران احراز هویت نشده اجازه دهد تا اطلاعات و فایلهای حساس را از سرورهای آسیبدیده دانلود کنند.

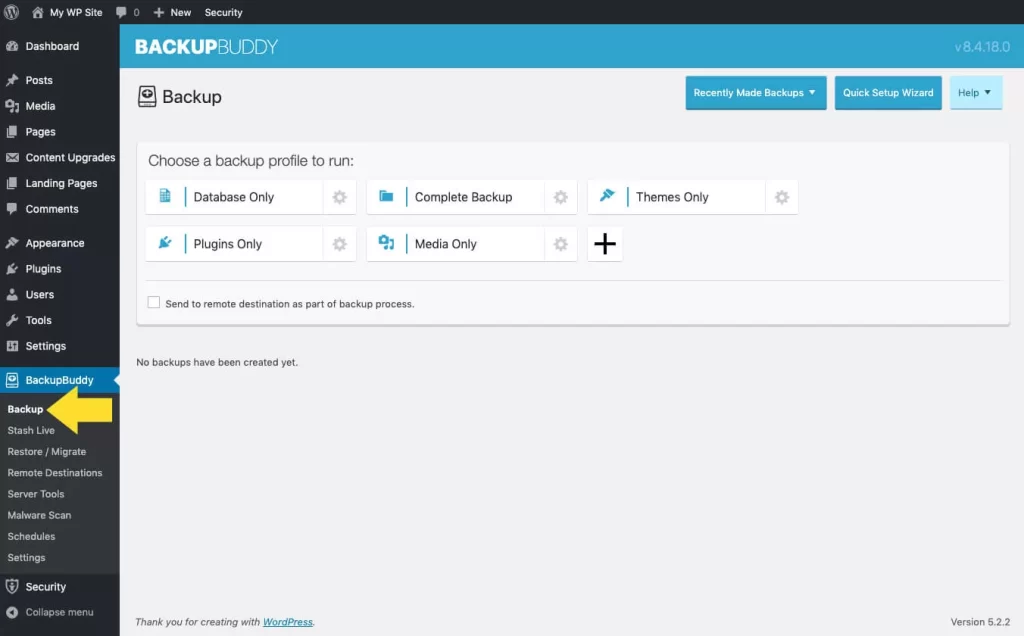

توسعهدهنده پلاگین وردپرس، iThemes، اوایل این هفته به کاربران درباره حفره امنیتی وردپرس مربوط به افزونه BackupBuddy هشدار داد. این حفره امنیتی، کاربران این افزونه را مستعد دسترسی غیرمجاز توسط عوامل مخرب میکند و فرصتی را برای سرقت فایلها و اطلاعات حساس در اختیار مهاجمین قرار میدهد.

این نقص بر روی سایت هایی که از نسخه 8.5.8.0 تا 8.7.4.1 این افزونه استفاده می کنند تأثیر می گذارد. کاربران باید به نسخه 8.7.5 آپدیت کنند تا این حفره امنیتی را اصلاح کنند.

به گفته محققان iThemes، هکرها به طور فعال از آسیب پذیری (CVE-2022-31474) در سراسر سیستم های آسیب دیده با استفاده از نسخه های خاصی از افزونه BackupBuddy سوء استفاده می کنند.

این اکسپلویت به مهاجمان اجازه می دهد تا محتوای هر فایل قابل دسترسی وردپرس را در سرور آسیب دیده مشاهده کنند. این شامل اطلاعات حساسی از جمله /etc/passwd،wp-config.php، my.cnf وaccesshash می شود.

این فایلها میتوانند دسترسی غیرمجاز به جزئیات کاربر سیستم، تنظیمات پایگاه داده وردپرس و حتی مجوزهای احراز هویت را برای سرور آسیبدیده به عنوان کاربر اصلی فراهم کنند.

مدیران و سایر کاربران می توانند اقداماتی را انجام دهند تا تعیین کنند که آیا سایت آنها در معرض خطر قرار گرفته است یا خیر. کاربران مجاز میتوانند گزارشهای سرور آسیبدیده حاوی local-destination-id و /etc/passed یا wp-config.php را بررسی کنند که کد پاسخ HTTP 2xx را نشان میدهد که نشاندهنده دریافت پاسخ موفقیتآمیز است.

توسعه دهنده امنیتی وردپرس، Wordfence میلیون ها تلاش برای سوء استفاده از این حفره امنیتی وردپرس را شناسایی کرد که به تاریخ 26 آگوست بازمی گردد.

به گفته محققان امنیتی Wordfence، کاربران و مدیران باید گزارشهای سرور را برای ارجاع به پوشه local-destination-id فوقالذکر و پوشه Local-download بررسی کنند. PSA در ادامه به فهرستی از IP های برتر مرتبط با حملات انجام شده اشاره کرد که عبارتند از:

195.178.120.89 با 1,960,065 حمله مسدود شده است

51.142.90.255 با 482604 حمله مسدود شده است

51.142.185.212 با 366770 حمله مسدود شده است

52.229.102.181 با 344604 حمله مسدود شده است

20.10.168.93 با 341,309 حمله مسدود شده است

20.91.192.253 با 320187 حمله مسدود شده است

23.100.57.101 با 303844 حمله مسدود شده است

20.38.8.68 با 302136 حمله مسدود شده است

20.229.10.195 با 277545 حمله مسدود شده است

20.108.248.76 با 211924 حمله مسدود شده است

محققان iTheme چندین مرحله را به کاربران آسیبدیده BackupBuddy ارائه میکنند که برای کاهش و جلوگیری از دسترسیهای غیرمجاز بیشتر مفید است. این مراحل شامل بازنشانی رمزهای عبور پایگاه داده وردپرس، به روز رسانی کلیدهای API ذخیره شده در فایل wp-config.php و به روزرسانی رمزها و کلیدهای SSH است. مشتریانی که به پشتیبانی بیشتری نیاز دارند میتوانند از طریق میز راهنمای iThemes، تیک های پشتیبانی ارسال کنند.