پس از انتشار ابزار PoC، هکرها در تلاشند تا آسیب پذیری پلاگین المنتور در وردپرس را کشف و از آن بهرهبرداری کنند.

به گزارش تکناک، در حال حاضر، هکرها در اسکنهای گسترده اینترنتی، به دنبال نسخههای آسیبپذیر Essential Addons برای پلاگین المنتور در هزاران وبسایت وردپرس میگردند و سعی در بهرهبرداری از یک آسیب جدی در تابع بازیابی رمز عبور حساب کاربری دارند که در اوایل این ماه فاش شده است.

این شکاف با شماره CVE-2023-32243 که به عنوان یک اولویت بحرانی شناخته میشود و بر روی نسخههای 5.4.0 تا 5.7.1 Essential Addons برای افزونه المنتو تأثیر میگذارد. این شکاف به مهاجمان غیرمجاز امکان بازنشانی رمز عبور حسابهای مدیریت را به دلخواه فراهم میکند و آنها را قادر میسازد کنترل وبسایتها را در دست بگیرند.

PatchStack این شکاف را در ماه مه 2023 شناسایی کرد و تامینکننده پلاگین با انتشار نسخه 5.7.2 در تاریخ 11 ماه مه 2023 آن را رفع کرده است. این شکاف بر روی بیش از یک میلیون وبسایت تأثیر گذاشته است.

مقیاس بهرهبرداری از آسیب پذیری المنتور

در تاریخ ۱۴ ماه می ۲۰۲۳، یک گروه پژوهشی ابزاری به نام PoC را در GitHub منتشر کرده و آن را در دسترس هکرها قرار دادند.

در همان زمان، یک خواننده BleepingComputer و مالک یک وب سایت گزارش داد که وب سایتش را که با وردپرس ساخته بود ،تحت حمله هکرها قرار گرفته و با استفاده از این آسیب، رمز عبور مدیر را بازنشانی کرده اند، اما اندازه این تخریب هنوز مشخص نبود.

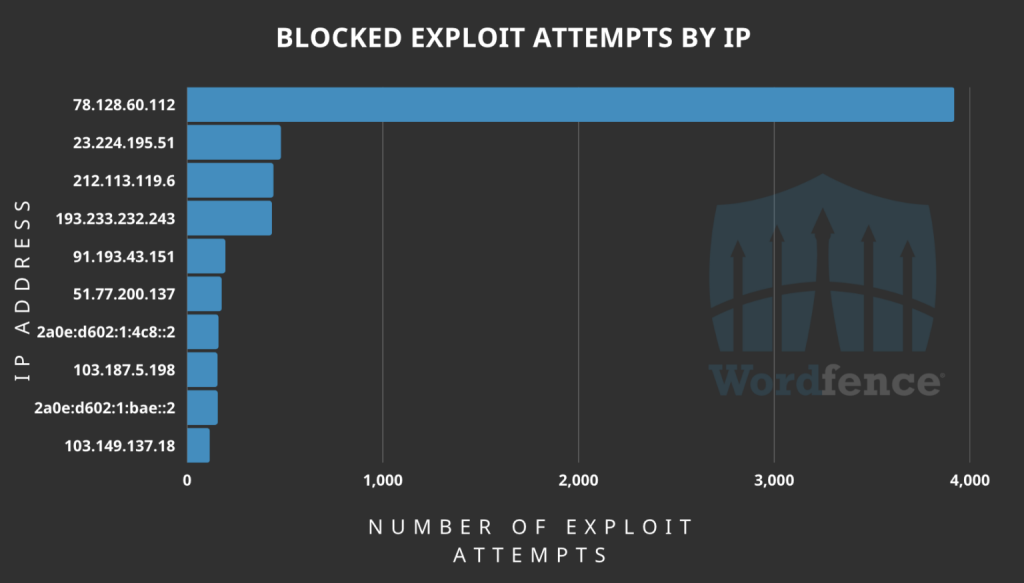

گزارشی که به تازگی توسط Wordfence منتشر شد، موجب شفافسازی بیشتری شده است. این شرکت ادعا کرده است که میلیونها تلاش برای پیدا کردن این پلاگین در وب سایتها انجام شده و حداقل 6 هزار و 900 تلاش برای سوء استفاده مسدود شده است.

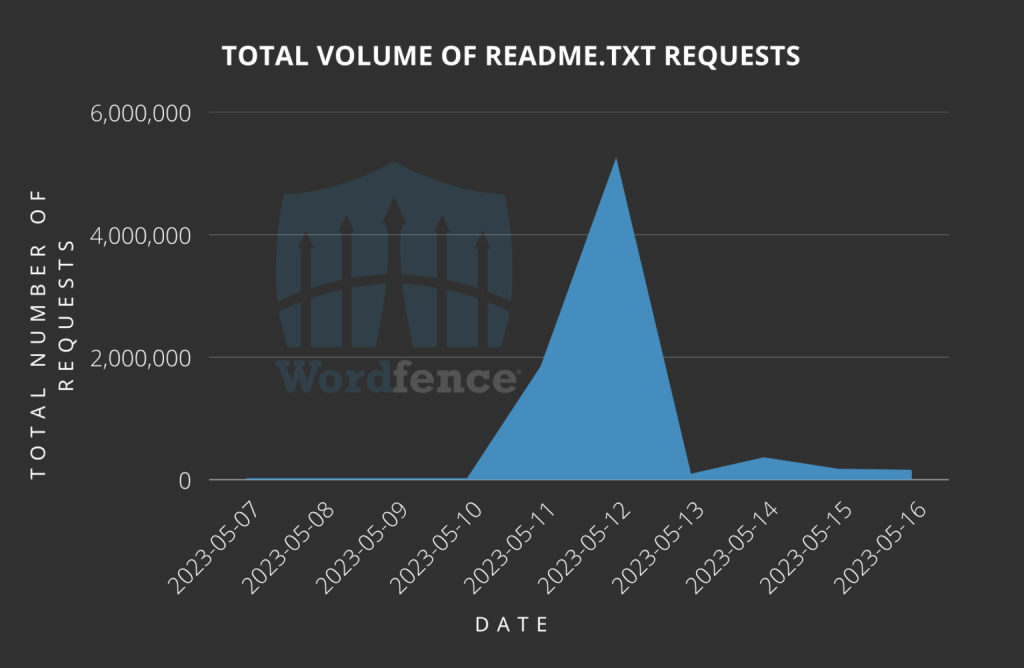

یک روز پس از افشای شکاف، شرکت WordFence پنج میلیون اسکن برای شناسایی فایل پلاگین “readme.txt” که شامل اطلاعات نسخه پلاگین است و تعیین میکند آیا یک وبسایت آسیبپذیر است یا خیر، را ثبت کرد.

WordFence در گزارش خود اعلام کرد: اگرچه سرویسهایی برای بررسی دادههای نصب به منظور اهداف قانونی وجود دارند، اما این دادهها نشان میدهند حملهکنندگان به سرعت پس از فاش شدن آسیبپذیری، به دنبال وبسایتهای آسیبپذیر میگردند.

بیشتر درخواستهای ارسال شده توسط دو آدرس IP 185.496.220.26 و 185.244.175.65 بودهاند.

آدرس IP 78.128.60.112 با حجم قابل توجه حملات به منظور سوء استفاده مواجه بوده و از PoC منتشر شده در GitHub بهره برده است. در حال حاضر، تعدادی آدرس IP حملهکننده دیگر نیز با بین 100 تا 500 تلاش برای خراب کاری شناسایی شدهاند.

به صاحبان وبسایتهایی که از افزونه Essential Addons for Elementor استفاده میکنند، به شدت توصیه میشود که بلافاصله با نصب نسخه 5.7.2 یا بالاتر، بروزرسانی امنیتی موجود را اعمال کنند.

Wordfence توصیه میکند: تمام کاربران برای جلوگیری از خطر این آسیبپذیری قابل سو استفاده، باید این پلاگین را به سرعت بروزرسانی کنند.

علاوه براین، مدیران وبسایت باید از نشانگرهای تعیین شده در گزارش Wordfence استفاده کنند و آدرسهای IP مشکوک را به لیست سیاه اضافه کنند تا از این حملات و حملات آتی جلوگیری شود.

کاربران پکیج امنیتی رایگان Wordfence از تاریخ ۲۰ ژوئن ۲۰۲۳ تحت پوشش قرار خواهند گرفت، بنابراین در حال حاضر باید نگران این آسیبپذیری باشند.