مایکروسافت هنوز در حال بررسی چگونگی شیوه هکرها برای سرقت کلید MSA در حمله سال 2023 به اکسچنج است.

بهگزارش تکناک، هیئت بازبینی امنیت سایبری وزارت امنیت داخلی آمریکا (CSRB) گزارشی درباره نحوه برخورد مایکروسافت با حمله به سرویس اکسچنج آنلاین در سال ۲۰۲۳ منتشر کرده است.

این گزارش هشدار میدهد که مایکروسافت باید امنیت دادهها را جدیتر بگیرد و درباره چگونگی شیوه هکرها برای سرقت کلید امضای Azure صادقانهتر عمل کند.

بلیپینگ کامپیوتر مینویسد مایکروسافت معتقد است که حمله به اکسچنج آنلاین در ماه می سال گذشته، به سرقت کلید امضای Azure از لپتاپ یکی از مهندسان این شرکت مرتبط است. گروه هکری Storm-0558 یکی از بازیگران جاسوسی سایبری وابسته به چین محسوب میشود که بیش از دو دهه است فعالیت میکند و طیف وسیعی از سازمانها را هدف قرار میدهد.

با وجود ادعاهای قبلی مایکروسافت، هیئت CSRB پس از تقریباً ۱۰ ماه تحقیق، اعلام کرده است که مدرکی قطعی دال بر نحوه دستیابی هکرها به کلید امضا وجود ندارد.

هشدار Big Yellow Taxi

هیئت CSRB با بررسی اطلاعات بهدستآمده از سازمانهای آسیبدیده، شرکتهای امنیت سایبری، کارشناسان این حوزه، سازمانهای مجری قانون و جلسات با نمایندگان مایکروسافت، حمله به اکسچنج آنلاین در سال ۲۰۲۳ را تحلیل کرد. این گزارش خاطرنشان میکند که مایکروسافت پس از هشدار وزارت امورخارجه آمریکا در ۱۶ ژوئن ۲۰۲۳، از این حمله مطلع شد.

یک روز قبل از آن، مرکز عملیات امنیت (SOC) وزارت امورخارجه با مشاهده دسترسی غیرعادی به سیستمهای ایمیل این سازمان، علائم نفوذ را شناسایی کرد. روز بعد، بهلطف قانونی سفارشی به نام Big Yellow Taxi برای تجزیهوتحلیل لاگ MailItemsAccessed که ازطریق سرویس پریمیوم Audit برای نگهداری طولانیتر سوابق دردسترس است، هشدارهای امنیتی متعددی ظاهر شد.

یکی از قابلیتهای لاگهای MailItemsAccessed، ردیابی و ثبت دسترسی به پیامهای جداگانه (عملیات Bind) است. ایجاد قانون Big Yellow Taxi به این دلیل امکانپذیر بود که وزارت امورخارجه آمریکا مجوز Microsoft 365 Government G5 را خریده بود که با ثبت اطلاعات پیشرفته ازطریق سطح پریمیوم سرویس Purview Audit مایکروسافت ارائه میشود.

بااینحال، سایر سازمانهایی که با حمله مواجه شدند، بهدلیل نخریدن ویژگیهای ثبت اطلاعات مهم و طبقهبندیشده، نتوانستند نفوذ به حسابهای خود را شناسایی کنند. این موضوع سبب شد تا مایکروسافت با آژانس امنیت سایبری و زیرساختهای حیاتی آمریکا (CISA) برای ارائه رایگان ویژگیهای ثبت اطلاعات حیاتی همکاری کند تا تمام مشتریان بتوانند حملات مشابه را شناسایی کنند.

در ماه فوریه، مایکروسافت تصمیم گرفت دوره نگهداری لاگ پیشفرض را برای همه مشتریان استاندارد Purview Audit از ۹۰ به ۱۸۰ روز افزایش دهد و دادههای تلهمتری بیشتری را برای Agencies فدرال فراهم کند.

کلید فراموششده و بهروزرسانی

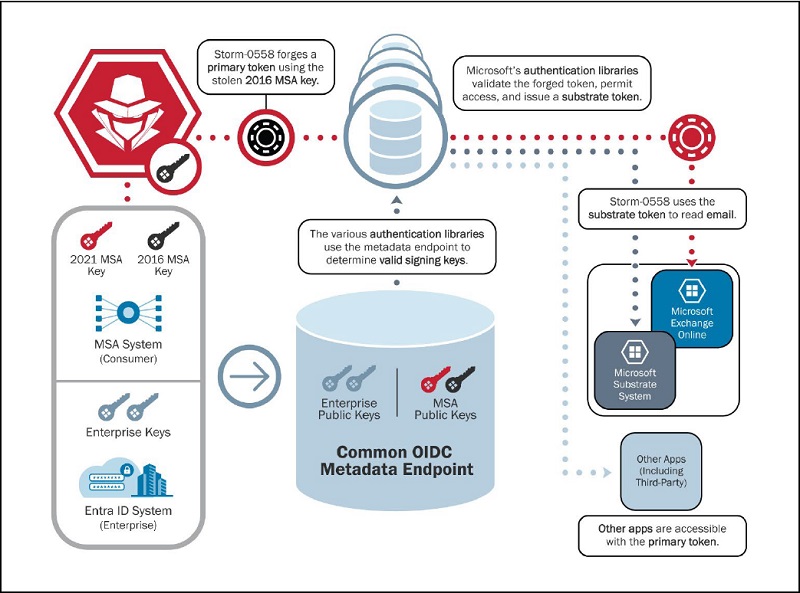

از اواسط می ۲۰۲۳، گروه هکری چینی Storm-0558 در عملیات جاسوسی سایبری حسابهای ایمیل بیش از ۵۰۰ نفر در ۲۲ سازمان را بهخطر انداخت. هکرها با استفاده از توکنهای احراز هویت جعلی که با کلید مصرفکننده حساب خدمات مایکروسافت (MSA) امضا شده بودند، به حسابهای ایمیل دسترسی پیدا کردند.

در سال ۲۰۱۶، مایکروسافت این کلید را ایجاد کرده بود و باید در مارس ۲۰۲۱ لغو میشد. دلیل اینکه این کلید در سال ۲۰۲۱ همچنان معتبر بود، آن است که برخلاف فرایند خودکار برای سیستمهای سازمانی، چرخش کلیدها در آن زمان برای سیستم مصرفکننده بهصورت دستی انجام میشد.

پس از قطعی گسترده در سرویس ابری مایکروسافت بهدلیل چرخش دستی کلید، این شرکت فرایند مذکور را در سال ۲۰۲۱ کاملاً متوقف کرد و هیچ سیستمی برای هشدار به کارمندان درباره کلیدهای امضای قدیمی و فعال در سرویس MSA مصرفکننده که باید غیرفعال میشدند، وجود نداشت.

اگرچه کلید MSA 2016 برای امضای توکنهای دسترسی فقط برای حسابهای مصرفکننده طراحی شده بود، آسیبپذیری ناشناخته قبلی به Storm-0558 اجازه داد تا از آن برای ایمیلهای سازمانی نیز استفاده کند.

مایکروسافت در جلسهای با هیئت CSRB توضیح داد که این مشکل با ایجاد سرویس نقطه انتهایی (OIDC) بهوجود آمد که کلیدهای امضای فعال را برای هر دو سیستم هویت سازمانی و مصرفکننده فهرست میکرد.

بااینحال، کیتهای توسعه نرمافزار (SDK) برای تشخیص بین کلیدهای امضای MSA برای مصرفکنندگان و سازمانها در این Endpoint بهدرستی بهروزرسانی نشدند. این امر امکان احراز هویت برای برنامه ایمیل ازطریق سیستم مدیریت هویت و دسترسی (IAM) مایکروسافت Entra با استفاده از هر نوع کلیدی را فراهم کرد.

مشخص نیست که هکرها چگونه کشف کردند که میتوانند از این مشکل برای جعل توکنهایی سوءاستفاده کنند که برای حسابهای مصرفکننده و سازمانی کار میکنند؛ اما مایکروسافت حدس میزند که آنها ازطریق آزمونوخطا به این قابلیت پی بردهاند.

ریزشهای حافظه از سال ۲۰۲۱

مایکروسافت در ماه سپتامبر اعلام کرد که بازیگران مخرب احتمالاً کلید MSA 2016 را از ریزشهای حافظه بهدست آوردهاند؛ ولی در 12 مارس 2024 با بهروزرسانی پست وبلاگ اولیه خود، این موضوع را صرفاً نوعی فرضیه اعلام کرد و مدرکی برای اثبات آن پیدا نکرد.

در طول تحقیقات درباره این حادثه، مایکروسافت سناریو یادشده را درکنار 45 سناریو دیگر، ازجمله سناریویی با دشمنانی با قابلیتهای محاسبات کوانتومی بررسی کرد که میتوانستند رمزنگاری کلید عمومی را بشکنند.

فرضیهای که مایکروسافت با هیئت CSRB بهاشتراک گذاشت، این است که حمله به سرویس اکسچنج آنلاین در سال ۲۰۲۳ به حادثه دیگری در سال ۲۰۲۱ مرتبط است. در این حادثه، همان هکرها با نفوذ به حساب کاربری یکی از مهندسانی که بیش از یک سال قبل هک شده بود، به شبکه سازمانی مایکروسافت نفوذ و به دادههای حساس احراز هویت و هویت دسترسی پیدا کردند.

در زمان وقوع این حادثه، مهندس یادشده برای شرکت Affirmed Networks کار میکرد؛ شرکتی که مایکروسافت در سال ۲۰۲۰ آن را برای تقویت پلتفرم ابریاش ازآنِ خود کرد. پس از خرید Affirmed Networks و بدون انجام ممیزی امنیت سایبری، مایکروسافت اعتبارنامههای سازمانی را به مهندسی ارائه کرد که Storm-0558 دستگاه او را قبلاً بهخطر انداخته بود.

بااینحال، هیئت CSRB میگوید که مایکروسافت نتوانسته است مدرکی دال بر تأیید این فرضیه ارائه کند و تنها پس از فشار هیئت مذکور، توصیهنامه خود را با توضیحات بهروزرسانی کرد. این هیئت میافزاید که مایکروسافت تابهامروز مدرک قاطعی درباره شیوه هکرها برای سرقت کلید امضا ارائه نداده است و تحقیقات همچنان ادامه دارد.

تمرکز Storm-0558 بر جاسوسی

در جریان نفوذ سال ۲۰۲۳، بازیگران مخرب به ایمیلهای مقامهای ارشد دولتی آمریکا دسترسی پیدا کردند که در امور امنیت ملی دخیل بودند؛ ازجمله:

- جینا رایموندو (Gina Raimondo)، وزیر بازرگانی آمریکا

- آر. نیکولاس بارنز (R. Nicholas Burns)، سفیر آمریکا در جمهوری خلق چین

- دن بیکن (Don Bacon)، نماینده کنگره آمریکا

- دنیل کریتنبرینک (Daniel Kritenbrink)، دستیار وزیر امورخارجه در امور شرق آسیا و اقیانوس آرام

تنها از وزارت امورخارجه آمریکا، هکرها برای حداقل ۶ هفته حدود ۶۰ هزار ایمیل غیرطبقهبندیشده بهسرقت بردند. مایکروسافت Storm-0558 را بهعنوان گروه هکری مستقر در چین توصیف میکند که بر جاسوسی تمرکز دارد. این گروه بهصورت مستقل فعالیت میکند؛ اما فعالیتها و روشهایش با سایر گروههای چینی همپوشانیهایی دارد.

اهداف این گروه عمدتاً در ایالات متحده و اروپا قرار دارند و شامل نهادهای حاکمیتی دیپلماتیک و اقتصادی و قانونگذاری و نیز افراد مرتبط با منافع ژئوپلیتیکی تایوان و اویغور میشوند. ردموندیها خاطرنشان میکنند که گروه هکری مذکور از امنیت عملیاتی فراوان و مهارتهای فنی قدرتمندی برخوردار است و درک عمیقی از بسیاری از تکنیکها و برنامههای احراز هویت دارد و از محیط هدفش بهخوبی آگاه است.

نمایندگان گوگل در جلسه با هیئت CSRB گفتند که گروه تحلیل تهدیدهای گوگل (TAG) توانسته است حداقل یک نهاد مرتبط با Storm-0558 را به گروه پشتصحنه عملیات Aurora متصل کند. عملیات Aurora حملهای سایبری از چین در سال ۲۰۰۹ بود که زیرساختهای شرکتی گوگل را بهخطر انداخت و به سرقت مالکیت فکری منجر شد.

بهعنوان بخشی از عملیات Aurora که اولین حمله پیچیده در مقیاس بزرگ علیه بخش تجاری بود، بیش از ۲۰ شرکت دیگر ازجمله یاهو، ادوبی، مورگان استنلی، جونایپر نتورکس، سیمانتک، نورتروپ گرومن و Dow Chemical بهخطر افتادند.

مایکروسافت میگوید که در بیشتر حملات Storm-0558، هدف بهدستآوردن دسترسی به حسابهای ایمیل سازمان مدنظر با روشهای مختلف، از جمعآوری اعتبارنامه و فیشینگ گرفته تا حملات توکن OAuth است.