بهتازگی 34 آسیبپذیری در درایورهای دستگاههای قدیمی در مدل درایور ویندوز (WDM) و چهارچوب درایور ویندوز (WDF) کشف شده است که بر محصولات اینتل، ایامدی، انویدیا و برخی دیگر تأثیر میگذارند.

بهگزارش تکناک، تاکاهیرو هاوریاما، پژوهشگر سرشناس تهدیدهای امنیتی در VMware Carbon Black، در درایورهای دستگاههای قدیمی در مدل درایور ویندوز (WDM) و چهارچوب درایور ویندوز (WDF) سیوچهار آسیبپذیری شناسایی و مستند کرده است. برخی از این آسیبپذیریها متعلق به شرکتهایی مانند ایامدی، اینتل، انویدیا، دل و فینیکس تکنولوژیز هستند؛ اما به این شرکتها محدود نمیشوند.

آسیبپذیریهای یادشده در نرمافزار و BIOS یا درایورهای سیستمعامل دستگاههای قدیمی وجود دارند و باعث بازشدن سیستم بهروی بردارهای مختلف حمله میشوند و به هکرها امکان میدهند که کنترل سیستم را کاملاً بهدست گیرند و اقدامات مخربی مانند اضافهکردن کد مخرب و تغییر امتیازهای سیستم و حذف برخی دستورالعملهای ورودیوخروجی را انجام دهند.

اثبات مفهوم

tomshardware مینویسد که مثل همیشه برای شناسایی و ارزیابی جدیت این آسیبپذیریها، به اثبات مفهومی برای بررسی نیاز است که پژوهشگران آن را ارائه دادهاند. مانند اکثر متخصصان امنیتی مسئول، تاکاهیرو هاوریاما و همکارانش با تولیدکنندگان مسئول تماس گرفتهاند.

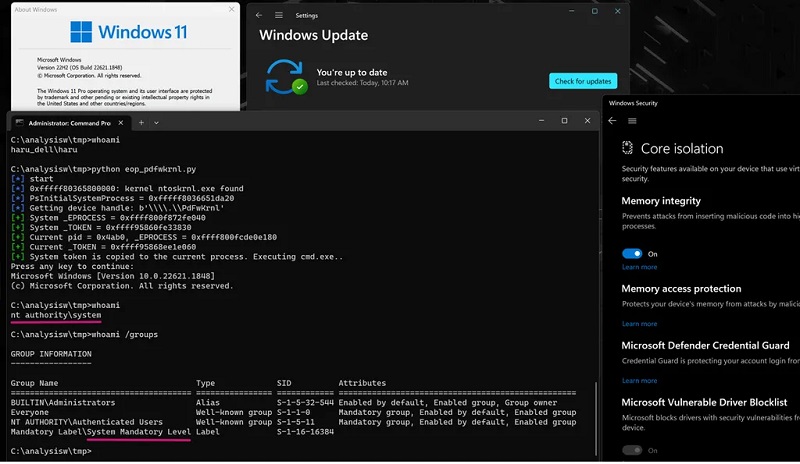

هاوریاما اثبات مفهومی را برای درایور ایامدی با نام فایل PDFKRNL.sys ارائه کرده است. این نمونهی مفهومی نشان میدهد که کاربری غیرمجاز با سوءاستفاده از ویژگی HVCI در ویندوز ۱۱، میتواند cmd.exe را با سطح امنیت سیستم اجرا کند.

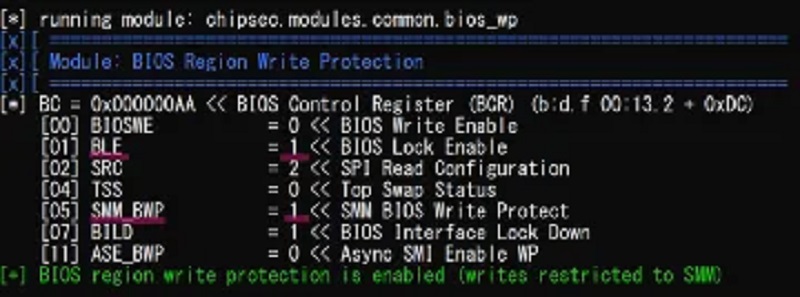

یکی از نمونههای عملی نشان میدهد که در پلتفرمهای مبتنیبر Intel Apollo SoC، بهطور خاص به آسیبپذیریهای پاکسازی فیرمور (Firmware) اشاره میکند. این نمونهی مفهومی با پاککردن 4KB اولیهی فیرمور دستگاه در حافظهی فلش SPI، هدف حمله قرار میدهد.

این روش مشابه فرمان پاکسازی SPI است؛ اما از پورت و حافظهی مپشدهی ورودیوخروجی نیز استفاده میکند. دیگر آسیبپذیری مهم گزارششده قابلیت غیرفعالکردن قفل BIOS و Intel Boot Guard را نشان میدهد.

باید تأکید شود که برخی از این درایورها گواهینامههای منقضیشده دارند و برخی از آنها حتی گواهینامههایشان لغو شدهاند؛ اما درحالحاضر در فهرست درایورها گزینههایی با گواهینامههای فعال نیز وجود دارد. در این وبلاگ و گیتهاب، نمونههای مفهومی دیگری را میتوان پیدا کرد که شامل اسکریپتهای IDAPython نیز میشوند.

پاسخ فروشنده

افزونبراین، تاکاهیرو هاوریاما اشاره کرده است که سازمان JPCERT/CC در حال هماهنگی برای رفع مشکلات با تولیدکنندگان مرتبط است. در زمان نگارش این خبر، تولیدکنندهی بایوس کامپیوتر فینیکس تکنولوژیز و شرکت ایامدی گزارش داده شدهاند آسیبپذیریها در دو درایوری که امضای آنها هنوز معتبر است، رفع شده است. درادامه، آمده است که اینتل نیز آسیبپذیری موجود در فایل stdcdrv64.sys را رفع کرده است.

مایکل هاگ، پژوهشگر ارشد تهدیدهای امنیتی در شرکت Splunk، نیز این یافتهها را به وبسایت خود اضافه کرده است. این وبسایت فهرستی از درایورهای Microsoft Windows (family of computer operating systems developed by Microsoft) را تهیه و نگهداری میکنند که کنترل امنیتیشان دستکاری شده است. درایورهای ویندوز یادشده اجرای کد مخرب را ممکن میسازند.