حمله فیشینگ جدید کدهای پشتیبان اینستاگرام شما را بهسرقت میبرد تا ازطریق آنها از ورود دومرحلهای عبور کند.

بهگزارش تکناک، کمپین فیشینگ جدیدی با ارسال ایمیل تقلبی با عنوان «تخلف حق تکثیر»، سعی میکند کدهای پشتیبان کاربران اینستاگرام را بهسرقت ببرد. این کار به هکرها امکان میدهد تا از ورود دومرحلهای موجود در حساب کاربری عبور کنند.

بلیپینگ کامپیوتر مینویسد که ورود دومرحلهای (2FA) ویژگی امنیتی مهمی است که نیازمند واردکردن روشی اضافی از تأیید هویت هنگام ورود به حساب کاربری است. این تأیید هویت معمولاً بهصورت کدهای یکبارمصرف ارسالشده ازطریق پیامک یا کدهایی از برنامههای تأیید هویت یا ازطریق کلیدهای امنیتی سختافزاری صورت میگیرد.

استفاده از ورود دومرحلهای به شما کمک میکند تا حسابهایتان را درصورت سرقت یا خرید از بازار جرایم سایبری محافظت کنید؛ زیرا هکر برای ورود به حساب محافظتشده شما به دسترسی به دستگاه تلفنهمراه یا ایمیلتان نیاز دارد.

هنگام پیکربندی ورود دومرحلهای در اینستاگرام، وبسایت کدهای پشتیبان هشترقمی نیز ارائه میدهد که درصورت ناتوانی در تأیید حساب با استفاده از ورود دومرحلهای، میتوانید از آنها برای بازیابی دسترسی به حسابتان استفاده کنید. این موضوع ممکن است بهدلایل مختلفی رخ دهد؛ مانند تغییر شماره تلفنهمراه و گمشدن تلفنهمراه و دسترسینداشتن به حساب ایمیل.

ناگفته نماند که کدهای پشتیبان همراه با خطرهایی همراه هستند؛ زیرا اگر هکری بتواند این کدها را بدزدد، با استفاده از دستگاههای ناشناخته و فقط با داشتن اطلاعات اعتباری هدف، میتواند حسابهای اینستاگرام را تصرف کند. این اطلاعات اعتباری ممکن است ازطریق فیشینگ سرقت یا در نقضهای امنیتی دادههای غیرمرتبط پیدا شود.

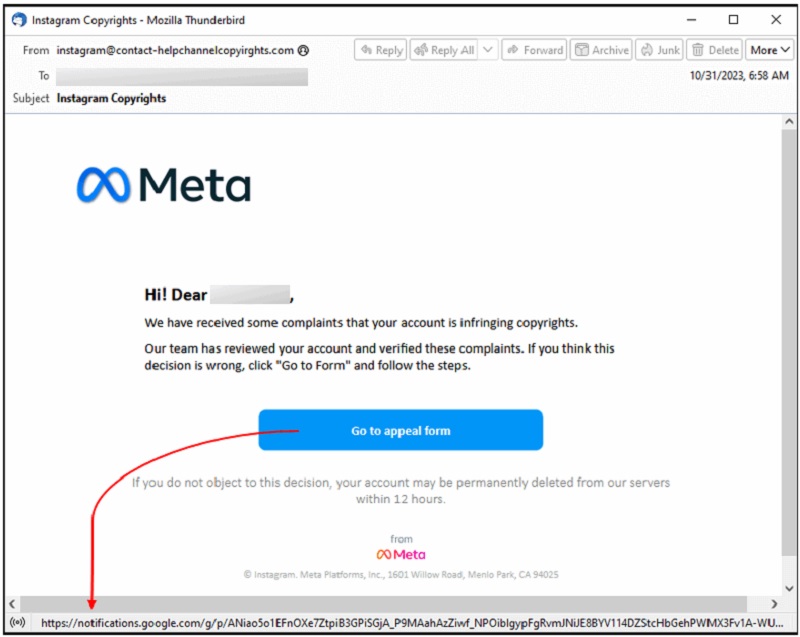

پیامهای فیشینگ «تخلف حق تکثیر» ادعا میکنند گیرنده محتوایی را منتشر کرده است که باعث نقض قوانین حفاظت از مالکیت فکری شده است؛ بنابراین، حسابش محدود شده است. گیرندگان این پیامها تشویق میشوند که برای اعتراض به این تصمیم، روی دکمهای کلیک کنند که آنها را به صفحات فیشینگ هدایت میکند و در آنجا اطلاعات اعتباری حساب و سایر جزئیات را وارد میکنند.

همین روش چندین بار، ازجمله برای کاربران فیسبوک استفاده شده و زمینههای سوءاستفاده را برای باجافزار LockBit، بدافزار BazaLoader و… تسهیل کرده است.

کمپین جدید فیشینگ اینستاگرام

تحلیلگران Trustwave آخرین نمونه از این حملات را مشاهده کردهاند. آنان در گزارش خود اعلام میکنند که نرخ پذیرش محافظت 2FA باعث شده است تا افراد متخصص دامنه هدف قراردادن اقدامات فیشینگ را توسعه دهند.

ایمیلهای فیشینگ جدید کاربر را به تکمیل فرم ارجاع برای حل مشکل فرامیخوانند. با کلیک روی دکمه، هدف به وبسایت فیشینگ هدایت میشود که بهعنوان پورتال تخلفات طراحی شده است و در آنجا قربانی روی دکمهای دیگر با عنوان «رفتن به فرم تأیید (تأیید حساب من)» کلیک میکند.

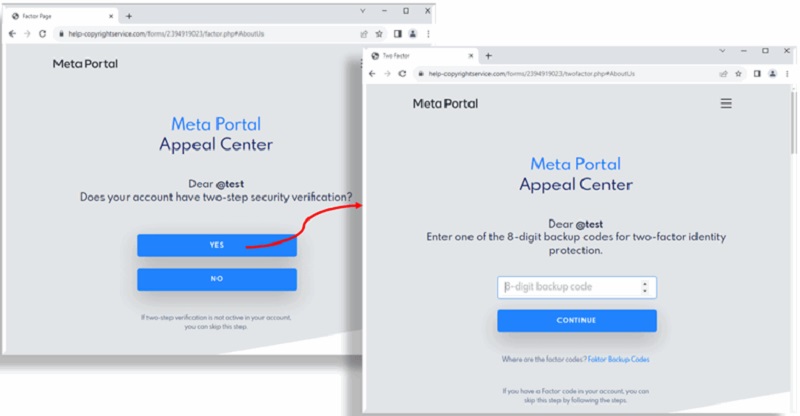

دکمه دوم قربانی را به صفحه فیشینگ دیگری هدایت میکند که بهعنوان پورتال «مرکز درخواست» متا طراحی شده است و در آنجا از قربانی درخواست میشود که نام کاربری و رمزعبور خود را (دو بار) وارد کند. بعد از جمعآوری این اطلاعات، وبسایت فیشینگ از هدف میپرسد که آیا حساب کاربری او با 2FA محافظت میشود و پس از تأیید، درخواست کد پشتیبان هشترقمی را میکند.

با وجود چندین نشانه از تقلب در این کمپین، مانند آدرس فرستنده و صفحه هدایت و آدرس صفحه فیشینگ، طراحی متقاعدکننده و حس فوریت میتواند باعث گولخوردن درصد زیادی از افراد شود تا اطلاعات اعتباری و کدهای پشتیبان خود را افشا کنند.

کدهای پشتیبان باید بهصورت خصوصی نگهداری و ذخیره شوند. صاحبان حساب باید با آنها با همان سطح محرمانه که برای رمزعبور خود استفاده میکنند، برخورد کنند و جز برای دسترسی به حساب خود، آنها را در هیچ جایی وارد نکنند.

درپایان، باید به این موضوع اشاره کنیم که اگر هنوز به کدها و کلیدهای 2FA خود دسترسی دارید، دلیلی وجود ندارد که کدهای پشتیبان خود را در جایی بهجز وبسایت یا برنامه اینستاگرام وارد کنید.